Un simple document malveillant peut déclencher une chaîne d'attaque qui a des répercussions importantes sur les services nécessaires à notre vie quotidienne. Les technologies employées pour lutter contre les logiciels malveillants basés sur des fichiers et protéger les infrastructures critiques sont souvent peu familières aux personnes extérieures à la protection des infrastructures critiques (PIC). Pour mieux comprendre les défenses nécessaires pour stopper cette méthode d'attaque, nous allons étudier comment les criminels exploitent les fichiers pour cibler les réseaux et nous pencher sur les technologies utilisées par les organisations du monde entier pour sécuriser les applications critiques.

Les menaces basées sur les fichiers contournent les analyses antivirus à moteur unique

Les menaces peuvent se cacher dans les téléchargements et les transferts de fichiers, les supports amovibles ou les pièces jointes aux courriels. Chacune de ces méthodes de diffusion peut avoir un impact significatif sur votre entreprise et votre environnement si les contrôles appropriés ne sont pas mis en place pour prendre des mesures préventives.

Les entreprises qui dépendent d'un seul moteur antivirus ou qui n'utilisent pas de solution antivirus (AV) courent un risque important. Les recherches montrent que les solutions antivirus à moteur unique offrent des taux de détection allant de 40 % à 80 %, tandis que quatre moteurs AV seulement peuvent augmenter le taux de détection à plus de 80 %, et que 30 moteurs peuvent permettre de détecter 99 % des menaces.

Contenu actif malveillant caché dans les fichiers

Le contenu actif des fichiers améliore l'efficacité et l'expérience de l'utilisateur. Par exemple, une macro Excel permet d'automatiser des tâches répétitives, ce qui permet de gagner du temps. Les autres formes de contenu actif que l'on trouve dans les fichiers sont les compléments, les connexions de données, les fichiers de thèmes de couleurs, les liens vers des images externes, le JavaScript et les objets intégrés.

Bien qu'utile, le contenu actif peut être manipulé par les cybercriminels pour lancer un large éventail d'attaques. En modifiant le code, ils peuvent exécuter des logiciels malveillants sans interaction de l'utilisateur, par exemple en ouvrant un document ou en visitant un site web.

Comment se protéger contre les menaces avancées basées sur les fichiers ?

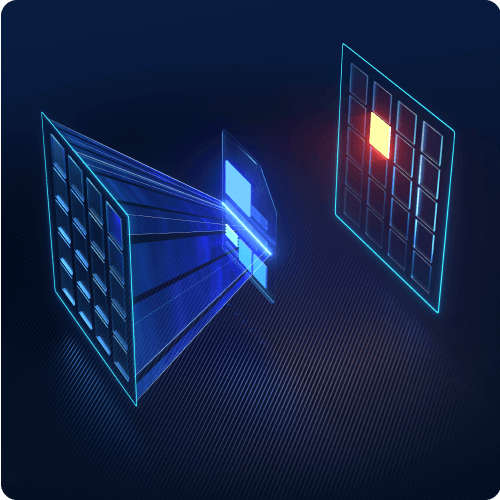

Augmenter les taux de détection des menaces avec Multiscanning

L'analyse simultanée des fichiers à l'aide de plusieurs moteurs antivirus, ou multiscanning, permet de détecter entre 83 % et 99 % de tous les logiciels malveillants connus. Le niveau de protection le plus avancé contre les menaces sophistiquées basées sur les fichiers peut être atteint en intégrant plusieurs moteurs antivirus.

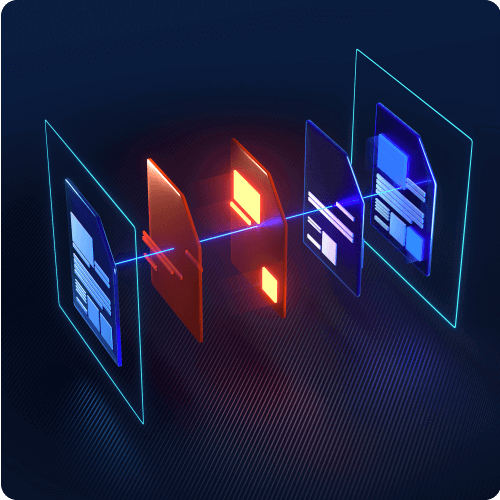

Désarmement de tous les contenus actifs malveillants grâce au désarmement et à la reconstruction des contenus

Les logiciels malveillants devenant de plus en plus complexes, il est de plus en plus facile d'échapper aux solutions AV traditionnelles. Les logiciels malveillants du jour zéro peuvent contourner les solutions AV classiques basées sur les signatures, qui ne détectent que les logiciels malveillants connus. La technologie CDR (Content Disarm and Reconstruction) est une technologie dynamique de prévention des menaces qui élimine les logiciels malveillants connus et inconnus. La CDR atténue efficacement les contenus intégrés potentiellement dangereux, y compris les logiciels malveillants qui exploitent les vulnérabilités du jour zéro.

Prévenir la perte de données sensibles

Les documents téléchargés et transférés, les courriels et les supports amovibles peuvent contenir des informations sensibles et confidentielles. Ces types de données sont également des cibles lucratives pour les cybercriminels qui les attaquent et demandent une rançon. La prévention des pertes de données (DLP) est une technologie essentielle pour sécuriser les données sensibles et prévenir les violations de données et de conformité.

Mise en œuvre de l'inspection du contenu de cybersécurité pour le trafic réseau

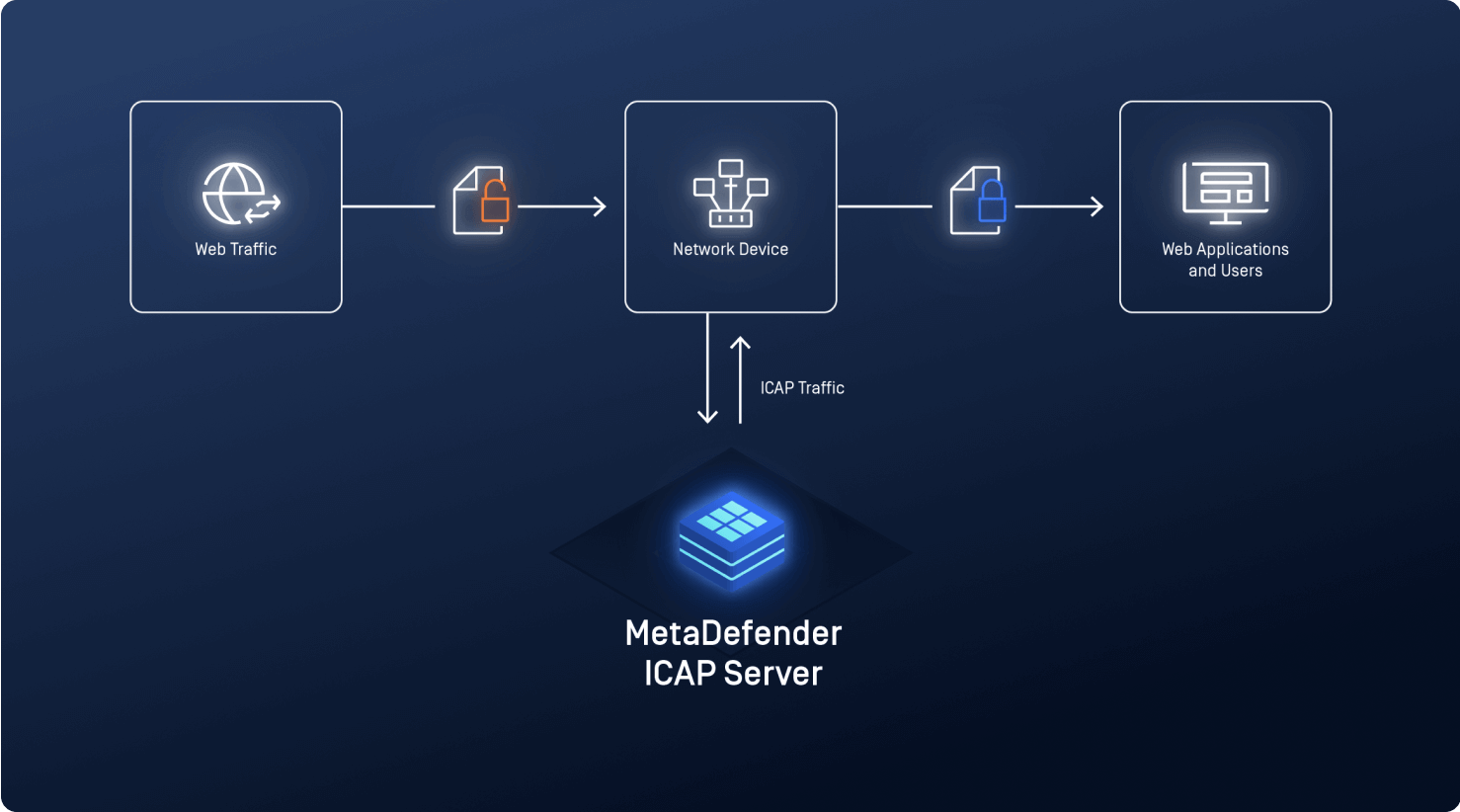

Les cybercriminels peuvent télécharger des fichiers malveillants par le biais du trafic réseau afin de pénétrer dans les environnements des entreprises ou de se déplacer latéralement sur les réseaux. L'inspection de contenu est un moyen de se protéger contre les mouvements latéraux. Il s'agit d'une solution réseau de prévention des pertes de données et de lutte contre les logiciels malveillants qui permet d'identifier les codes malveillants et les données sensibles en analysant les données en transit. En intégrant une solution d'inspection de contenu à un équilibreur de charge ou à un pare-feu d'application web, les entreprises disposent d'une option prête à l'emploi pour une sécurité plus complète.

Questions clés pour prévenir les menaces liées aux fichiers

Pour prévenir les menaces les plus avancées basées sur les fichiers, posez les questions suivantes afin d'examiner les pratiques de sécurité que vous avez mises en place :

- Disposez-vous d'une sécurité préventive contre les menaces liées aux fichiers ?

- Combien de moteurs antivirus utilisez-vous pour détecter les menaces dans le contenu ?

- Avez-vous une stratégie pour les logiciels malveillants inconnus ?

- Avez-vous une stratégie pour protéger les données sensibles et confidentielles ?

- Inspectez-vous le contenu qui circule sur votre réseau ?