MetaDefender OT Security 3.4 apporte des mises à jour essentielles pour aider les organisations à renforcer leur sécurité opérationnelle et à mieux contrôler leurs environnements OT. Avec des fonctionnalités telles que la gestion intégrée des correctifs et des capacités avancées de cartographie du réseau, cette version répond aux défis clés de la protection des infrastructures critiques.

MetaDefender OT Security 3.4 - Points forts de la version :

- Patch Management intégrée Patch Management: Pour les appareils Siemens, Rockwell Automation et Schneider Electric.

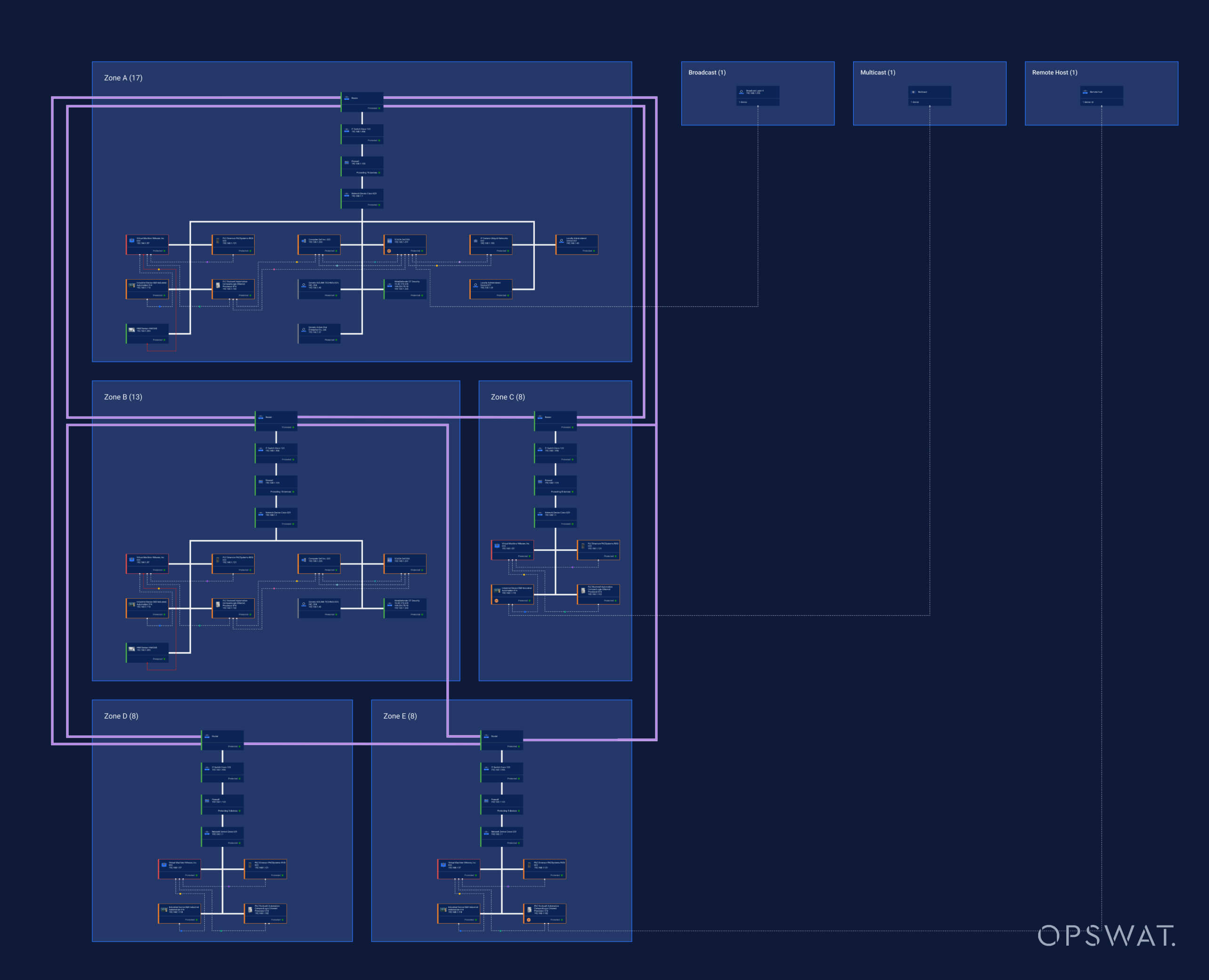

- Cartes de réseau avancées : Visualiser la segmentation, les zones et les conduites

Patch Management intégrée Patch Management

La gestion des vulnérabilités dans les environnements OT est notoirement difficile en raison des systèmes existants, des dispositifs spécialisés et des contraintes opérationnelles. De plus, la dépendance à l'égard de logiciels tiers pour patcher les systèmes augmente non seulement les dépenses globales de cybersécurité, mais aussi le temps nécessaire pour tester et déployer une nouvelle solution de patching. Le système intégré de gestion des correctifs de MetaDefender OT Security automatise ce processus, réduisant ainsi le risque de brèches causées par des systèmes non patchés.

Dispositifs pris en charge

Le système de patching prend en charge les mises à jour de micrologiciels pour les appareils des principaux fabricants d'automatisation industrielle :

- Siemens

- Rockwell Automation

- Schneider Electric

Capacités clés

Contrôle de la version du micrologiciel et recommandations

- Le système fournit une liste actualisée des versions du micrologiciel, en mettant en évidence les mises à jour recommandées en fonction de l'état du micrologiciel :

- Corrections de sécurité critiques : Mises à jour urgentes qui corrigent des vulnérabilités connues.

- Amélioration des performances : Améliorations qui optimisent le fonctionnement de l'appareil.

- Conformité réglementaire : Mises à jour conformes aux normes de l'industrie.

- Les recommandations sont accompagnées de justifications détaillées, ce qui permet aux équipes de comprendre l'importance de chaque mise à jour.

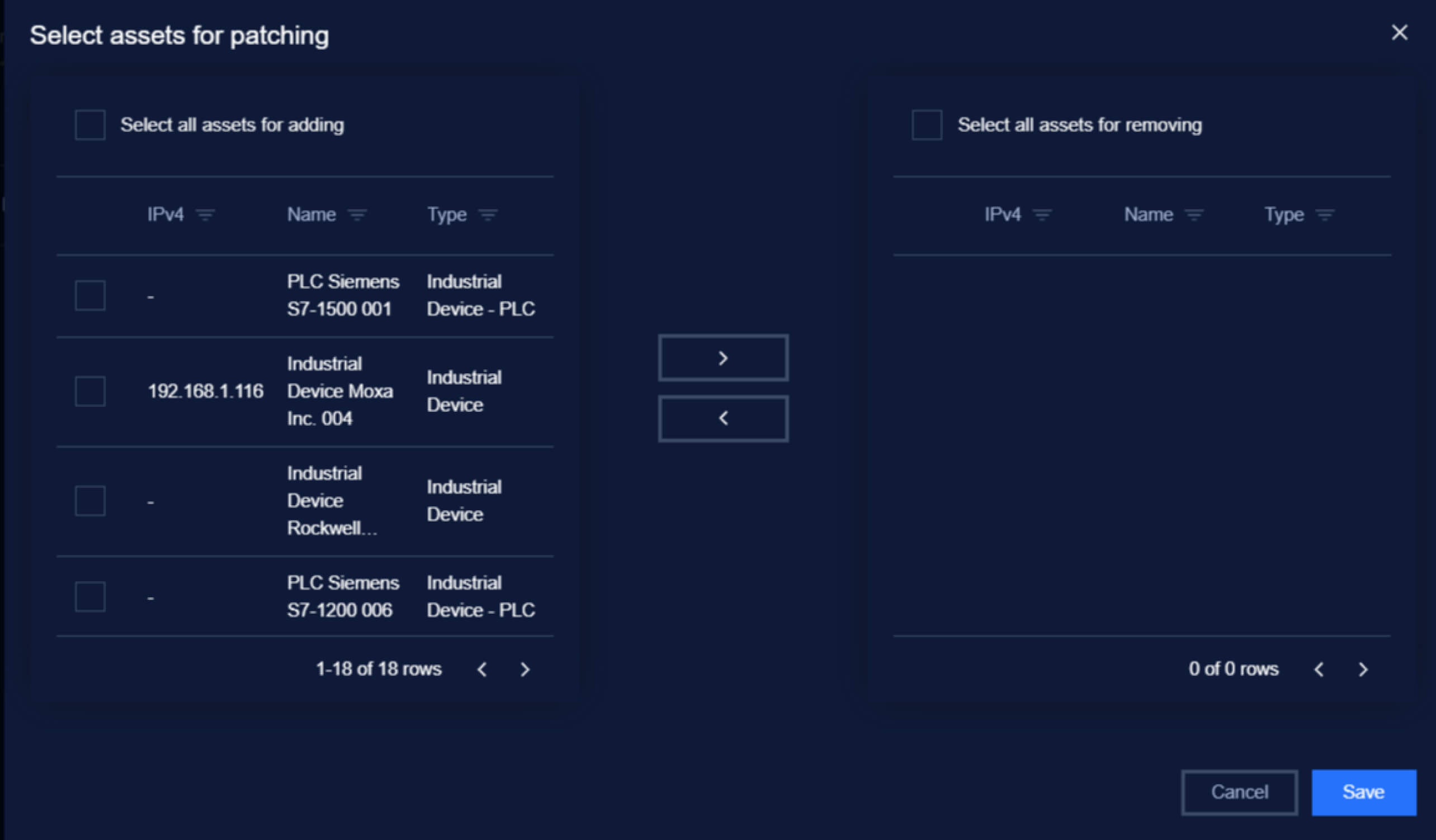

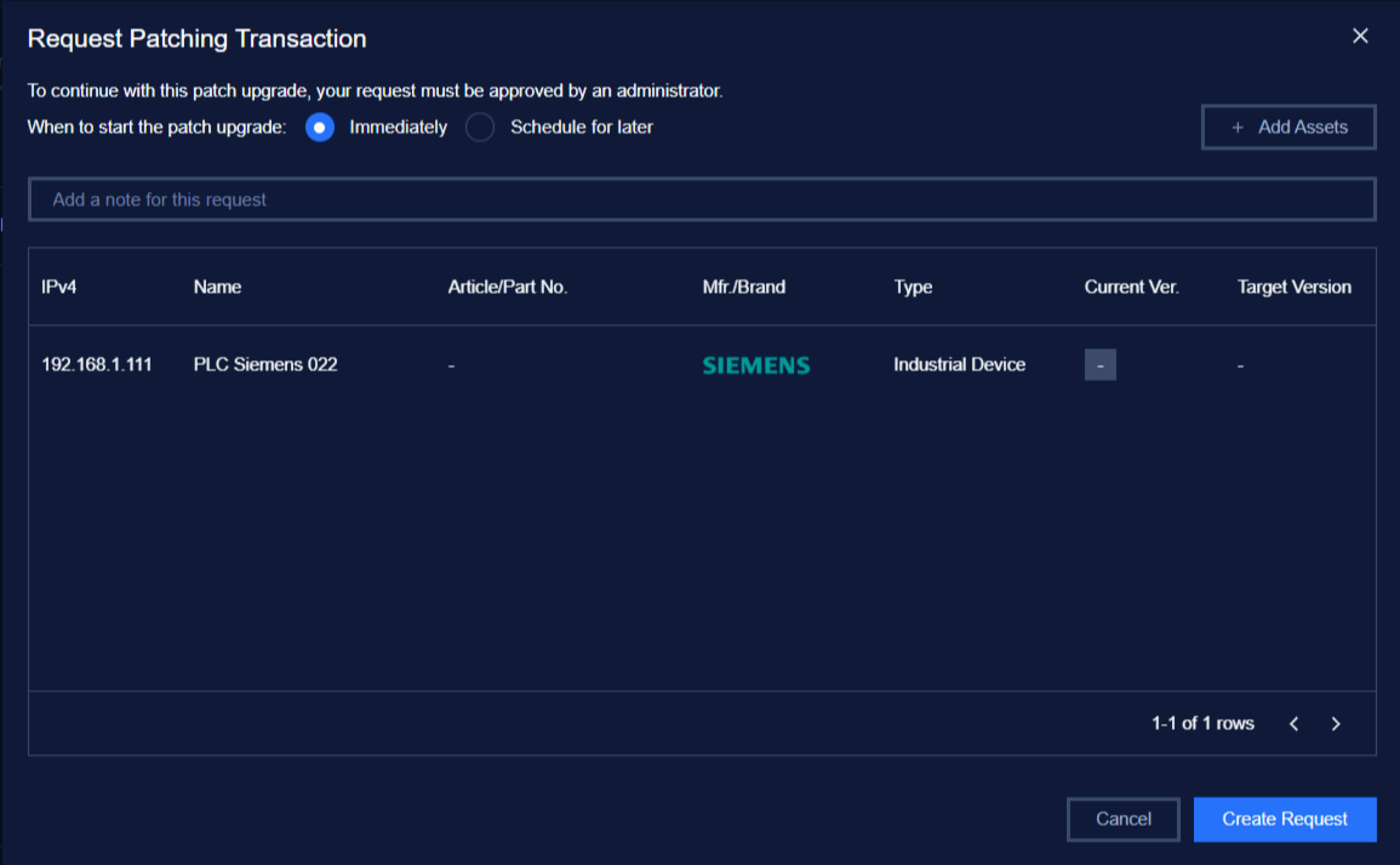

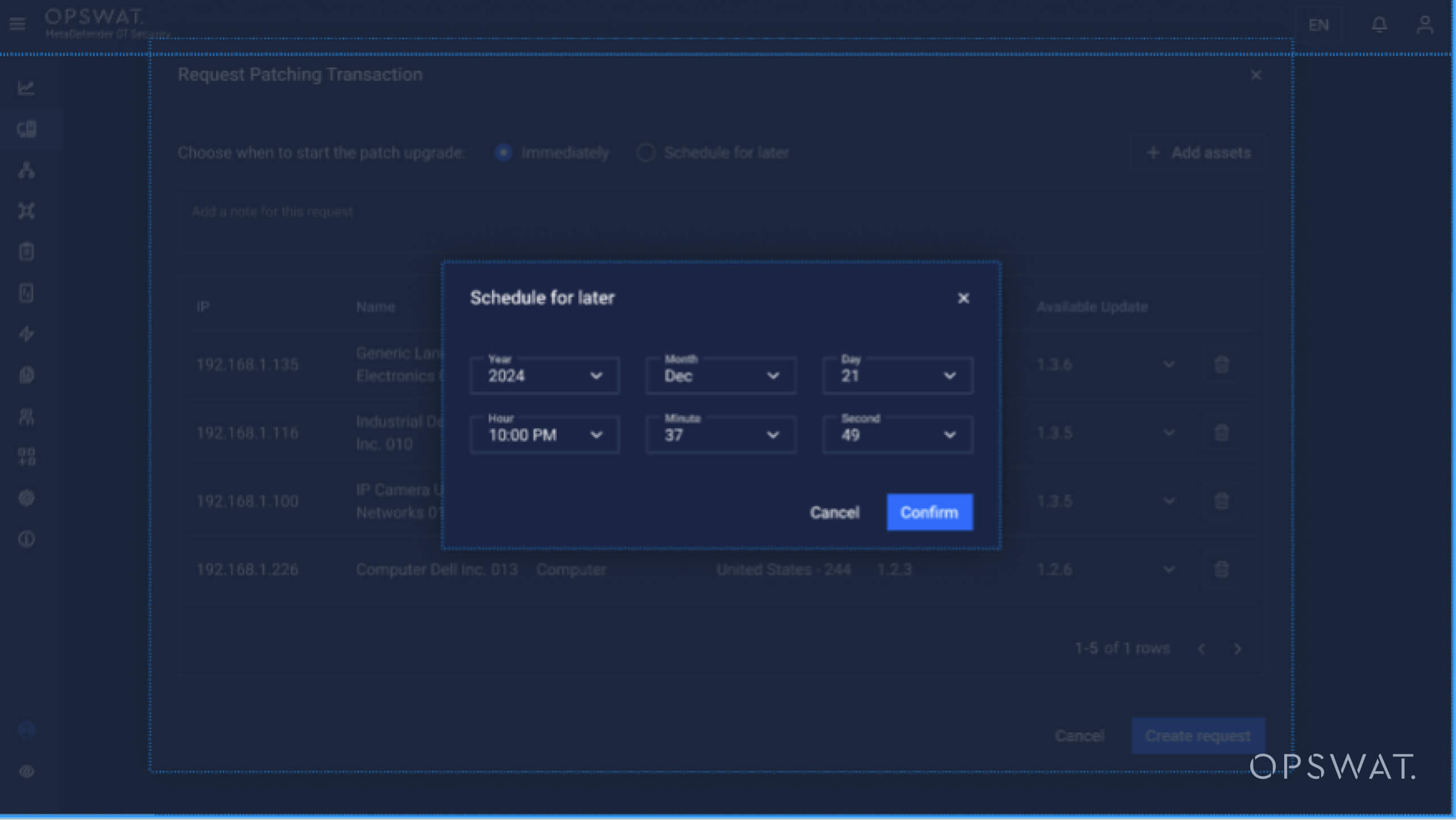

Patching sélectif

Les utilisateurs peuvent choisir des appareils spécifiques ou des groupes d'appareils à patcher en fonction des calendriers opérationnels et de la criticité. Les correctifs peuvent être exécutés pendant les fenêtres de maintenance planifiées afin de minimiser les interruptions.

Fonctionnalité de retour en arrière

En cas d'échec de la mise à jour, le système rétablit automatiquement la dernière version stable du micrologiciel afin de maintenir la disponibilité et la fonctionnalité de l'appareil.

Évaluation des vulnérabilités et rapports en temps réel

Grâce à la surveillance continue, la plateforme offre une visibilité en temps réel sur l'état des systèmes OT, indiquant les vulnérabilités qui ont été corrigées et les systèmes qui n'ont pas encore été corrigés. Cela aide les équipes de sécurité à garder une longueur d'avance sur les menaces émergentes et garantit l'établissement de rapports complets.

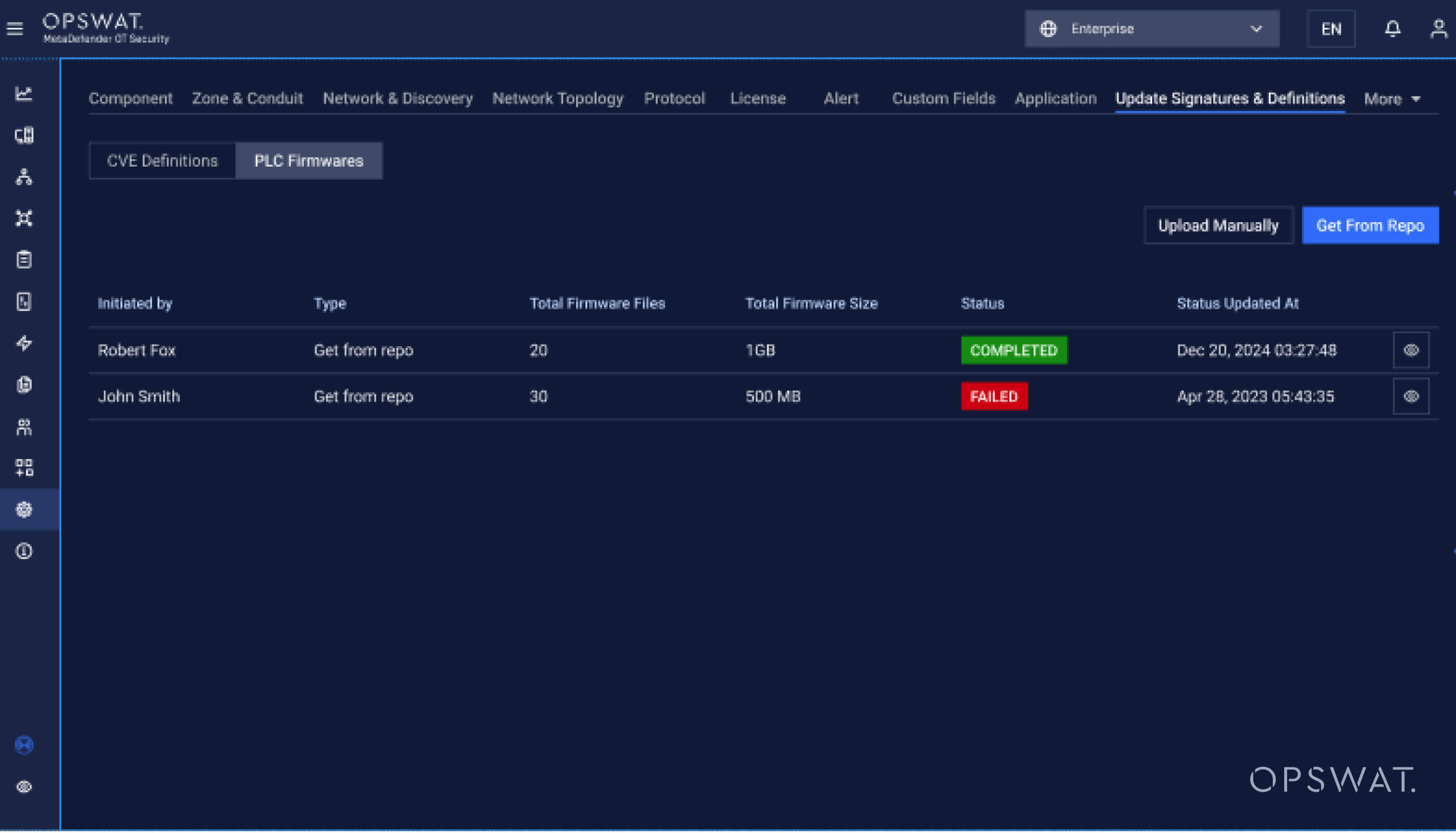

Processus de mise à jour automatique du micrologiciel

- Sélectionner la carte d'interface réseau (NIC)

- Sélectionner l'adresse IP de l'automate programmable (PLC)

- Sélectionner le micrologiciel et lancer la mise à jour

- Attendre la connexion (état de la réponse de l'automate)

- Restaurer

- Exécuter l'automate

Aperçu technique

Le patching des micrologiciels dans les environnements OT suit des protocoles stricts pour assurer la sécurité et la continuité opérationnelle. Voici un aperçu du flux de travail de MetaDefender OT Security:

Étape 1

Découverte de la vulnérabilité

- MetaDefender OT Security identifie les équipements présentant des vulnérabilités. Les scores d'exposition et le contexte de chaque actif et de son rôle sont également fournis.

- L'opérateur évalue si le risque associé se situe dans les limites de tolérance de l'organisation. S'il est déterminé que les actifs doivent être corrigés, le processus est alors très simple.

Étape 2

Identification de l'appareil

- Sélectionnez l'appareil (par exemple, un automate Siemens ou un contrôleur Rockwell) à l'aide de l'interface intuitive de la plateforme.

- Valider la connectivité des appareils et s'assurer qu'ils sont prêts pour les correctifs.

Étape 3

Sauvegarde et configuration

- Effectuer une sauvegarde complète du micrologiciel et des configurations actuelles.

- Des sauvegardes Secure garantissent que tous les paramètres opérationnels peuvent être restaurés si nécessaire.

Étape 4

Sélection du micrologiciel

- Choisissez la version du micrologiciel parmi les options disponibles.

- Examinez les mises à jour recommandées, y compris les raisons détaillées du correctif, telles que la correction de vulnérabilités spécifiques ou l'optimisation des performances.

Étape 5

Déploiement du micrologiciel

Le système de correction met à jour le micrologiciel dans une séquence contrôlée :

- Arrêter les opérations : Mettre l'appareil en pause pour éviter les interférences pendant la mise à jour.

- Installer le micrologiciel : Télécharger et vérifier le nouveau micrologiciel.

- Restaurer les opérations : Redémarrer l'appareil avec le micrologiciel mis à jour.

Étape 6

Validation et essais

- Exécutez des tests de validation pour confirmer la réussite du déploiement et vous assurer que l'appareil fonctionne comme prévu.

- Sauvegardez la sauvegarde pour revenir facilement au micrologiciel précédent en cas d'échec de la validation et du test.

Étape 7

Rapports

- Générer des rapports détaillés à des fins d'audit et de conformité, y compris des informations sur les versions mises à jour des microprogrammes, l'état des correctifs et les actions de retour en arrière (le cas échéant).

Amélioration des cartes du réseau

Comprendre l'agencement et le comportement de votre réseau est essentiel pour une sécurité solide. Définir correctement les zones et les conduits est crucial pour la sécurité des OT. Cette segmentation du réseau en zones distinctes avec des exigences de sécurité spécifiques limite efficacement la propagation des cyberattaques. En contrôlant les voies de communication entre ces zones par le biais de conduits désignés, vous pouvez activement minimiser les dommages potentiels et protéger les actifs critiques au sein du réseau.

Solution avancée de visibilité du réseau

- Segmentations détaillées : Visualisation claire des flux de données et des relations entre les appareils.

- Zones et conduits : Regroupement logique d'appareils (zones) et de voies de communication sécurisées (conduits) pour une meilleure gestion et une meilleure conformité.

Pourquoi MetaDefender OT Security 3.4 se démarque-t-il ?

Les dernières mises à jour s'attachent à répondre aux principaux défis des environnements OT :

- Corrections sûres et contrôlées des microprogrammes : une approche structurée pour assurer la sécurité des appareils critiques sans compromettre la stabilité opérationnelle.

- Visibilité accrue : Des outils qui fournissent des informations exploitables sur le comportement du réseau et les relations entre les appareils.

- Identification proactive des menaces : Détecter et traiter les anomalies du trafic avant qu'elles n'aient un impact sur les opérations.

MetaDefender OT Security 3.4 permet aux organisations de sécuriser leurs environnements OT en toute confiance, en assurant l'excellence opérationnelle tout en protégeant les infrastructures critiques.