Les technologies des systèmes d'automatisation et de contrôle Industrial (IACS ou ICS) sont essentielles pour les infrastructures critiques et les environnements de technologie opérationnelle (OT). Ces systèmes sont constitués de multiples composants qui communiquent entre eux par le biais de protocoles de réseau, ce qui les rend vulnérables aux cyberattaques. Même les zones protégées au sein des IACS restent vulnérables aux attaques de logiciels malveillants par le biais de périphériques et de supports amovibles.

La série de normes de cybersécurité ISA/CEI 62443 constitue un cadre commun pour les opérateurs, les intégrateurs de systèmes et les fabricants de composants des réseaux IACS et OT. Les normes comprennent des ensembles d'exigences, d'instructions, de contrôles et de meilleures pratiques pour sécuriser les opérations, le développement, la maintenance et la fabrication de composants des IACS.

Historique et évolution de la norme ISA/CEI 62443

Les normes ISA/CEI 62443 ont été élaborées en 2002 par l'International Society of Automation (ISA) sous le nom d'ISA 99, dans le but de fixer des normes visant à sécuriser les systèmes et les opérations des infrastructures critiques des États-Unis contre les cyberattaques. Elles ont ensuite été soumises à la Commission électrotechnique internationale (CEI) en vue d'une reconnaissance mondiale et sont devenues la série de normes ISA/CEI 62443.

En novembre 2021, la norme ISA/CEI 62443 a été désignée par la CEI comme norme horizontale, ce qui en fait une référence largement reconnue en matière de cybersécurité dans tous les secteurs qui utilisent, entretiennent ou développent des IACS. Actuellement, la série ISA/CEI 62443 a un contenu exhaustif et un champ d'application étendu, couvrant plus de 800 pages.

À qui s'adresse la norme ISA/IEC 62443 ?

Trois rôles principaux sont définis de manière contextuelle dans la norme ISA/CEI 62443, afin de définir les parties prenantes qui peuvent en bénéficier :

- Propriétaires d'actifs : Organisations qui possèdent et exploitent le SIGC.

- Intégrateurs de systèmes : Organisations ou consultants offrant des services tels que l'intégration de systèmes, la maintenance ou d'autres services liés au SIGC.

- Fabricants de produits : Organisations qui proposent des produits répondant aux exigences de sécurité, fournissent des composants de produits ou une assistance tout au long du cycle de vie.

Composants de la norme ISA/ IEC62443

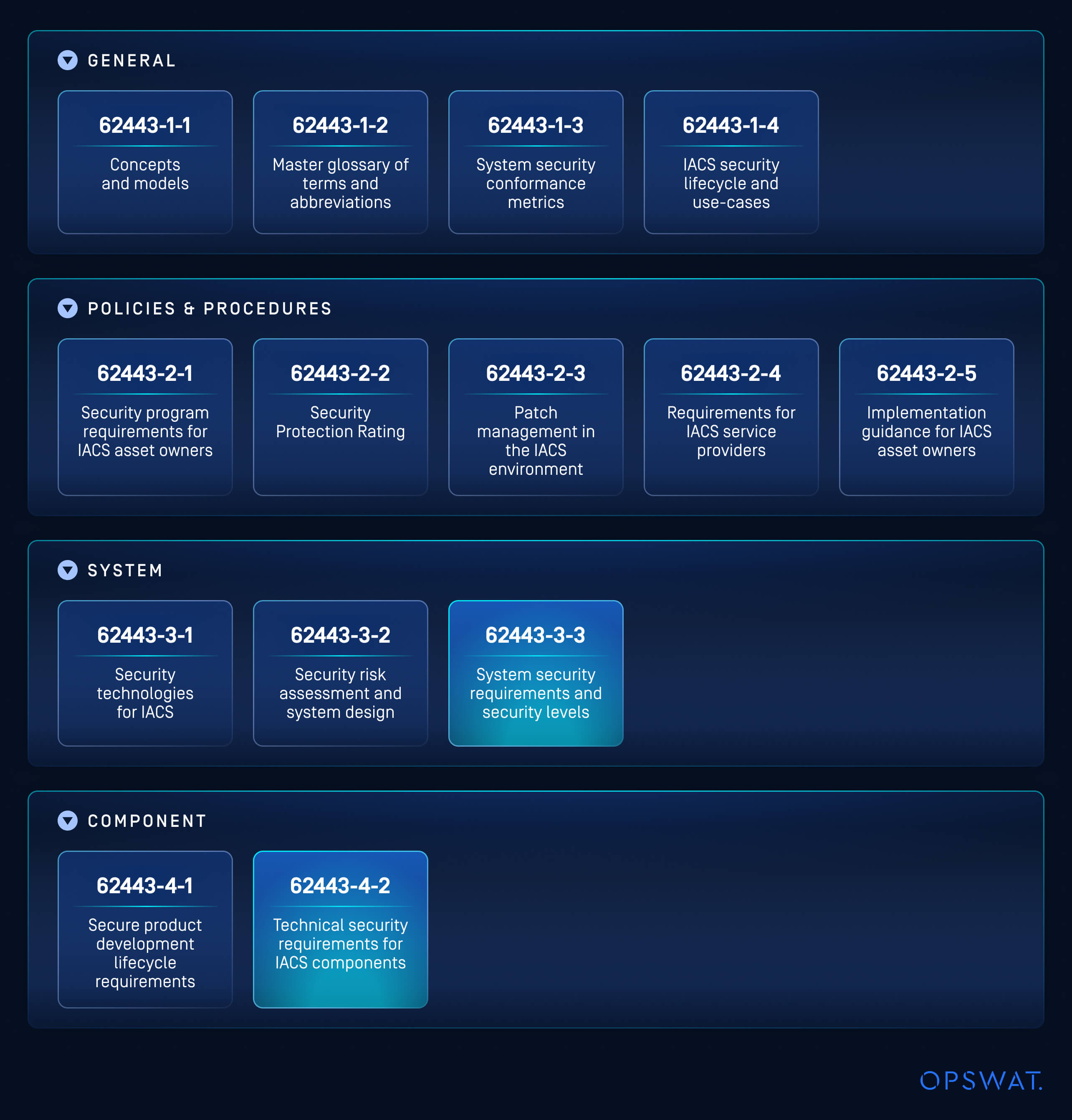

La série ISA/CEI 62443 est divisée en quatre parties principales : Généralités, Politiques et procédures, Système et Composant. Chaque partie s'adresse à un rôle principal différent et contient des instructions et des lignes directrices qui couvrent un aspect ou une étape spécifique de la sécurité des SCI.

Les quatre parties de la série ISA/CEI62443

Général 62443-1

La première partie comprend une vue d'ensemble et présente les concepts fondamentaux, les exigences, la terminologie et les lignes directrices pour la conception et la mise en œuvre de la cybersécurité dans le SIGC.

Il commence par la section 62443-1-1, qui définit la terminologie fondamentale, les concepts et les modèles de référence utilisés dans l'ensemble de la série de normes. Ensuite, la section 62443-1-2 contient un glossaire des termes et abréviations utilisés dans l'ensemble de la série, et la section 62443-1-3 traite des mesures de sécurité permettant d'évaluer et de mesurer la sécurité des systèmes. Enfin, la norme 62443-1-4 fournit des lignes directrices à suivre pour prendre en compte la cybersécurité dans l'ensemble des systèmes.

Politiques et procédures 62443-2

Axée sur la gouvernance et la gestion des risques, la deuxième partie fournit des orientations sur la création, le maintien et la gestion des programmes de cybersécurité.

La section 62443-2-1 décrit le processus de création, de mise en œuvre et de maintenance d'un système de gestion de la cybersécurité pour l'IACS, tandis que la section 62443-2-2 propose des lignes directrices détaillées sur la mise en œuvre que les organisations doivent suivre lorsqu'elles mettent en place des programmes de sécurité pour l'IACS. Le paragraphe 62443-2-3 présente les meilleures pratiques pour la gestion des correctifs des logiciels et des microprogrammes afin de maintenir la sécurité des systèmes. Enfin, le paragraphe 62443-2-4 énumère les exigences et les meilleures pratiques en matière de cybersécurité pour les fournisseurs de services travaillant dans des environnements industriels.

Système 62443-3

Cette partie fournit des orientations sur la conception et la mise en œuvre de systèmes sécurisés et traite des exigences de cybersécurité pour le SIGC. Elle couvre l'évaluation des risques, les exigences et stratégies de sécurité des systèmes et les niveaux de sécurité des systèmes.

La section 62443-3-1 passe en revue les technologies de sécurité existantes et émergentes applicables à l'IACS. Ensuite, l'article 62443-3-2 présente une méthode d'évaluation et de gestion des risques de cybersécurité pendant la conception du système. Enfin, la section 62443-3-3 établit des exigences détaillées en matière de sécurité des systèmes et les classe en quatre niveaux de sécurité (SL1-SL4).

Composant 62443-4

La quatrième et dernière partie de la série décrit le cycle de développement des produits. Elle se concentre sur la sécurité des différents composants du SIGC, tels que les SCADA (systèmes de contrôle et d'acquisition de données), les API (automates programmables) et les capteurs.

Elle comprend deux sections. La section 62443-4-1 décrit les processus du cycle de développement des produits, y compris la conception, le développement et la maintenance des composants du SIGC, et la section 62443-4-2 spécifie les exigences et les capacités de sécurité technique requises pour les différents composants du SIGC au sein du système.

Exigences fondamentales

Les sept exigences fondamentales (EF) sont identifiées dans la première partie de la série (CEI 62443-1-1). Ces FR sont la pierre angulaire de la norme ISA/CEI 62443 sur laquelle se fondent toutes les parties suivantes de la série, y compris les parties consacrées aux exigences de sécurité pour les systèmes IACS (3-3) et les composants (4-2).

- Contrôle de l'identification et de l'authentification

- Utiliser le contrôle

- Intégrité du système

- Confidentialité des données

- Flux de données restreint

- Réaction en temps utile aux événements

- Disponibilité des ressources

Avantages et applications de la norme ISA/IEC 62443

Ces normes ont été adoptées dans divers secteurs, notamment l'industrie manufacturière, les infrastructures critiques, le pétrole et le gaz, les soins de santé et le traitement des eaux usées. La manière dont une organisation peut utiliser la série ISA/CEI 62443 dépend du rôle de l'organisation dans un secteur spécifique, qu'il s'agisse de l'exploitation, de la maintenance, de l'intégration ou de la fabrication de composants pour les IACS.

Pour les propriétaires d'actifs

Les propriétaires d'actifs qui établissent des protocoles de sécurité et exploitent des SIGC peuvent se référer à la section 2 de la norme ISA/CEI 62443 pour définir des exigences à l'intention des intégrateurs de systèmes. Ces lignes directrices peuvent les aider à déterminer les caractéristiques de sécurité dont ils ont spécifiquement besoin dans un produit.

Pour les intégrateurs de systèmes

En raison de l'intégration, de la maintenance et d'autres services similaires liés à l'ICS, les intégrateurs de systèmes utilisent principalement les normes 62443-3 pour évaluer le niveau de sécurité des propriétaires d'actifs et traiter leurs exigences. Les normes 62443-3-3 sont également utilisées pour évaluer la sécurité des composants produits par les fabricants de produits et pour déterminer s'ils comprennent les caractéristiques requises par les propriétaires d'actifs.

Pour les fabricants de produits

Les fabricants de produits établissent et maintiennent un SDL (cycle de développement de la sécurité), proposent des produits répondant au niveau de sécurité requis, fournissent des composants et assurent un soutien tout au long du cycle de vie. Les fabricants de produits sont des entreprises qui produisent des composants matériels et logiciels pour le SIGC. Les fabricants de produits peuvent utiliser les normes 62443-4 comme référence claire pour déterminer les capacités et les caractéristiques de sécurité à inclure dans leurs produits.

Importance de la norme ISA/IEC 62443-3-3 pour la protection des infrastructures critiques

Les normes 62443-3-3 fournissent des exigences techniques critiques de sécurité et des niveaux de sécurité à utiliser comme référence pour le niveau de sécurité à atteindre. Cette section est utilisée par les intégrateurs de systèmes pour répondre aux normes des systèmes qu'ils développent.

Principales exigences en matière de sécurité

Défense - en profondeur

Une technique qui nécessite plusieurs couches de techniques de défense pour prévenir ou ralentir une cyberattaque. Par exemple, la couche de sécurité peut comprendre des contrôles physiques, des analyses fréquentes, la sécurisation des transferts de fichiers et l'utilisation de pare-feu.

Zones et conduits

S'appuyant sur le modèle Purdue, également connu sous le nom de Purdue Enterprise Reference Architecture (PERA), la série ISA/IEC-62443 définit une zone comme une unité fonctionnelle ou physique, tandis qu'un conduit est un ensemble de canaux de communication entre les zones.

Analyse des risques

Outre les pratiques conventionnelles d'analyse des risques, la norme ISA/IEC-62443-3-2 apporte des précisions sur les méthodes d'évaluation des risques de sécurité pour un SIGC.

Le moindre privilège

Le principe du moindre privilège limite l'accès des utilisateurs à des composants ou applications spécifiques d'un système, empêchant ainsi tout accès inutile et minimisant la surface d'attaque en cas de cyberattaque.

Exploiter les composants sécurisés

La partie ISA/CEI-62443-3-3 n'est pas un ensemble autonome d'exigences, elle s'appuie également sur d'autres parties de la série. Elle suppose qu'un programme de sécurité a été élaboré conformément à la norme CEI 62443-2-1 et que des composants sécurisés seront déployés conformément aux normes ISA/CEI-62443-4-2 et ISA/CEI-62443-4-1 afin de garantir la conformité.

Niveaux de sécurité

Les niveaux de sécurité définis sont destinés à mesurer la force et à mettre en évidence tout facteur de risque dans les systèmes OT et IACS. Quatre niveaux de sécurité sont définis dans la norme 62443-3-3, de 1 comme niveau minimum à 4 comme niveau maximum.

Niveau de sécurité 1

Les niveaux de sécurité définis sont destinés à mesurer la force et à mettre en évidence tout facteur de risque dans les systèmes OT et IACS. Quatre niveaux de sécurité sont définis dans la norme 62443-3-3, de 1 comme niveau minimum à 4 comme niveau maximum.

Niveau de sécurité 2

Pour la protection contre les cyberattaques générales qui ne nécessitent pas de compétences spécifiques ou de ressources intensives, comme les pirates informatiques individuels.

Niveau de sécurité 3

Couvre la protection contre les attaques intentionnelles utilisant des techniques sophistiquées et des compétences spécifiques avec une motivation modérée.

Niveau de sécurité 4

Protection contre les attaques intentionnelles qui nécessitent des compétences très sophistiquées, spécifiques au SIGC et un accès à des ressources étendues, telles que les attaques de systèmes hautement critiques par des groupes de pirates informatiques organisés ou des États ennemis.

En conjonction avec la norme 62443-3-3, les normes 62443-4-2 sont souvent prises en considération par les intégrateurs de systèmes, car elles fournissent des conseils supplémentaires sur la sécurisation de chaque composant du cycle de vie.

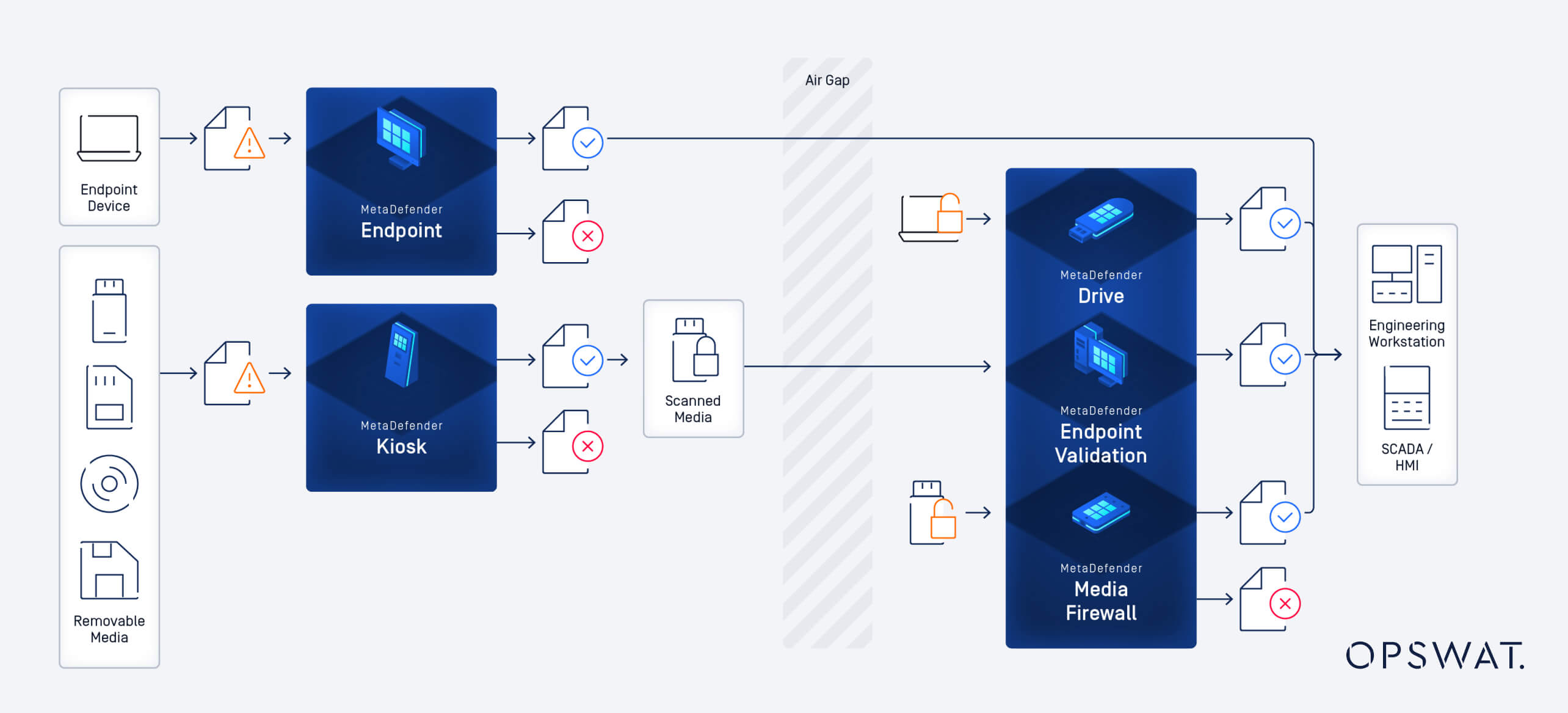

Protection périphérique et amovible Media

Les supports amovibles, tels que les disques durs externes et USB , sont souvent utilisés pour transférer des données dans les réseaux IACS et OT, malgré les risques importants qu'ils posent pour la sécurité. Des cyberattaques importantes causées par des supports amovibles ont eu lieu, comme Stuxnet qui a ciblé l'installation nucléaire iranienne de Natanz (2010), l'attaque de la centrale nucléaire indienne de Kudankulam (2019) et l'attaque Agent.BTZ qui s'est propagée dans les réseaux du ministère américain de la défense (2008).

L'intégration de la protection des périphériques et des supports amovibles dans le cadre d'une stratégie de défense en profondeur peut jouer un rôle essentiel dans l'atténuation de ces attaques et dans la mise en conformité avec les normes ISA/IEC 62443, réduisant ainsi le risque de violations de données et de perturbations du système. Par exemple, une solution physique telle que MetaDefender peut analyser les supports amovibles à l'aide de plusieurs moteurs anti-malware afin d'en garantir la sécurité. D'autres solutions telles que MetaDefender , MetaDefender Media , MetaDefender et MetaDefender Managed File Transfer MFT)™ peuvent jouer un rôle essentiel dans l'amélioration de votre niveau de sécurité et de votre stratégie de défense en profondeur.

Conclusion

Les normes ISA/CEI 62443 sont considérées comme les normes de cybersécurité les plus complètes qui répondent aux défis de cybersécurité des environnements IACS et OT. Grâce à la série de normes ISA/IEC 62443, les organisations peuvent systématiquement reconnaître ce qui a le plus de valeur dans leur environnement, améliorer la visibilité et identifier les actifs qui sont très sensibles aux cyberattaques.

OPSWAT propose des solutions complètes en matière de sécurité des périphériques et des supports amovibles afin d'améliorer la protection en profondeur et de minimiser la surface d'attaque. Pour comprendre pourquoi les organisations, les gouvernements et les institutions du monde entier font confiance à OPSWAT, contactez l'un de nos experts dès aujourd'hui pour savoir comment nous pouvons vous aider à sécuriser vos périphériques et vos supports amovibles.