Lorsqu'il s'agit de savoir comment transférer des données vers un réseau sécurisé ou à partir de celui-ci, les besoins opérationnels et de sécurité d'une entreprise sont traditionnellement au centre des préoccupations. Pour beaucoup, il s'agit d'éviter les impacts négatifs sur l'efficacité des équipes ou des fonctions dans l'environnement en scannant simplement l'appareil ou les fichiers avant de les introduire dans une zone protégée.

Pendant un certain temps, il s'agissait d'une pratique exemplaire, qui permettait aux opérations de se poursuivre tout en faisant le minimum du point de vue de la sécurité. Cependant, les menaces liées à la cybersécurité ont évolué et constituent une menace massive pour les opérations. Pour lutter contre ces nouvelles menaces, notre approche de la planification de la cybersécurité doit également évoluer.

Une approche plus complète de la sécurité des supports amovibles et des fichiers consiste à examiner les besoins de l'entreprise et la manière dont ces dispositifs sont utilisés. À partir de là, vous pouvez créer des processus qui non seulement évitent les impacts négatifs, mais améliorent également l'efficacité de la sécurité. Avec les bons systèmes de cybersécurité, vous pouvez garantir à la fois la sécurité et la productivité.

Des systèmes de cybersécurité pour une croissance à long terme

La première chose à garder à l'esprit lors de l'élaboration de votre plan de cybersécurité est de voir comment ce plan peut soutenir la croissance de l'entreprise.

Par exemple, au lieu de se contenter d'analyser les appareils et les fichiers comme indiqué ci-dessus, les entreprises devraient appliquer techniquement les politiques relatives aux appareils, ce qui permettrait aux opérateurs d'avoir l'esprit tranquille en sachant que tous les visiteurs du site respectent les règles conçues pour minimiser les temps d'arrêt non planifiés.

Voici quelques mesures de sécurité que vous pouvez prendre :

- Utilisez un agent ou un client capable d'appliquer techniquement votre politique de numérisation.

- Identifier les vulnérabilités potentielles dans les correctifs et les mises à jour

- Appliquer des politiques basées sur le pays d'origine de ces fichiers

- Prévenir la perte de données confidentielles

Pour aller plus loin, au lieu d'analyser de manière répétée des dispositifs amovibles non fiables, les entreprises peuvent également empêcher le déploiement de ces USB non fiables dans leur espace sécurisé. Les possibilités sont illimitées, il est donc important de ne pas s'arrêter aux modèles traditionnels. Explorez les options disponibles et choisissez celle qui correspond le mieux à votre entreprise et à vos besoins en matière de sécurité. Avec une planification et une conception adéquates, les programmes de cybersécurité robustes peuvent devenir un catalyseur pour l'entreprise plutôt qu'un obstacle.

Comment créer un système de cybersécurité répondant à tous vos besoins ?

Pour vous assurer que vos systèmes et processus de sécurité répondent aux besoins de votre entreprise, il vous suffit de suivre la liste de contrôle ci-dessous :

- Quels types de médias votre organisation utilise-t-elle ?

- Qui utilise ces médias ? Ou qui devrait utiliser ces médias ?

- Votre organisation applique-t-elle des scans ? Si oui, pouvez-vous charger un client sur les postes de travail protégés ? Si ce n'est pas le cas, existe-t-il d'autres technologies permettant d'appliquer les analyses ?

- Votre organisation souhaite-t-elle autoriser des supports extérieurs à pénétrer dans nos locaux ? Autorise-t-elle le transfert des fichiers de ce support dans la zone sécurisée après une numérisation ? Si vous ne souhaitez pas autoriser les supports extérieurs, comment allez-vous gérer les exceptions ?

- Combien de moteurs anti-malware votre organisation devrait-elle utiliser ?

- Votre organisation devrait-elle utiliser la DLP dans son programme ?

- Votre organisation a-t-elle les moyens d'éliminer les logiciels malveillants des fichiers à l'aide du CDR ?

- Votre organisation s'intéresse-t-elle à la politique du pays d'origine pour les fichiers entrants ?

Après avoir évalué vos politiques actuelles, vérifiez si elles répondent bien aux besoins de votre entreprise. Si elles ne remplissent plus leur fonction, ou si leur fonction a changé, envisagez de nouveaux processus qui protégeront efficacement votre entreprise.

Pour trouver de nouveaux processus pour votre organisation, commencez par dresser la liste des priorités et des besoins de votre entreprise. Ensuite, explorez les solutions qui répondent efficacement à ces besoins et créez des politiques autour de ces solutions. Partagez cette politique avec les principales parties prenantes afin de garantir et de faciliter l'adoption des changements de politique. Une bonne gestion du changement est indispensable à l'élaboration d'une cyberpolitique réussie, car elle permet d'éviter tout retour en arrière après la mise en œuvre des politiques.

Une fois toutes les étapes franchies, vous disposerez d'une politique de cybersécurité formelle répondant à vos besoins, et votre entreprise fonctionnera encore plus efficacement car vous n'aurez pas à interrompre les flux de travail/les opérations pour vérifier l'existence de failles de sécurité.

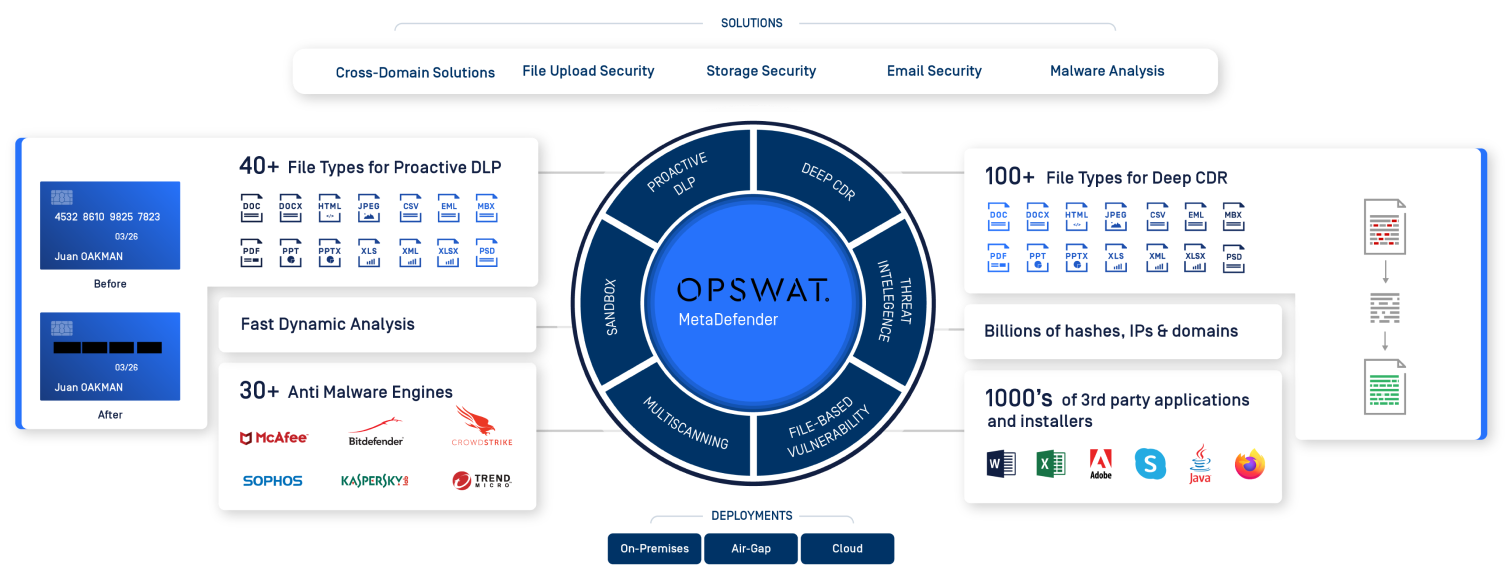

OPSWATSuite de solutions pour une planification efficace de la cybersécurité

Les leaders de l'industrie sur OPSWAT sont les partenaires fiables dont vous avez besoin pour mettre en œuvre un système de cybersécurité efficace et adapté aux besoins de votre organisation. Nos principaux produits sont les suivants MetaDefender CoreLa solution de prévention des menaces, qui vous permet d'intégrer efficacement des mécanismes de détection et de prévention des logiciels malveillants dans vos systèmes IT et OT existants. MetaDefender Core est facile à mettre en œuvre et n'affectera pas négativement le flux de travail global de votre organisation, ce qui en fait le bon choix pour les cyberespaces modernes.

Si vous avez besoin d'aide pour planifier des solutions de cybersécurité pour votre organisation, contactez nos leaders du secteur pour plus d'informations.