Contexte de l'industrie et paysage des menaces

Selon le rapport 2024 de l'ENISA sur l'état de la cybersécurité dans l'Union, l'UE a connu une augmentation soutenue des cyberincidents tout au long des années 2023 et 2024, les ransomwares et les attaques DDoS (déni de service distribué) représentant plus de la moitié des événements signalés.

Ces attaques ont souvent visé des infrastructures jugées essentielles en vertu de la directive NIS2, telles que les opérateurs de télécommunications, dont l'interruption pourrait déstabiliser les services nationaux et transfrontaliers.

Le Forum économique mondial indique que la complexité de la cybersécurité s'accroît en raison de l'intersection de plusieurs risques :

- Des exigences réglementaires fragmentées au niveau mondial

- Interdépendances croissantes de la chaîne d'approvisionnement

- La cybercriminalité pilotée par l'IA, y compris le phishing et les deepfakes

La dépendance à l'égard de l'échange de données en temps réel, de l'intégration sécurisée des partenaires et des services ininterrompus crée un paysage de menaces persistantes. Les entreprises de télécommunications ont besoin de plus que des outils génériques de traitement de fichiers pour fournir des services ininterrompus et une collaboration sécurisée avec des partenaires externes.

Cette entreprise de télécommunications a reconnu la nécessité de gérer avec précision les transferts de fichiers dans des environnements segmentés. Pour elle, les obligations de conformité, les variations opérationnelles et la menace des logiciels malveillants véhiculés par les fichiers ont rendu insuffisants les modèles traditionnels à taille unique.

Réduire les risques de sécurité et de conformité grâce à des transferts de fichiers Secure

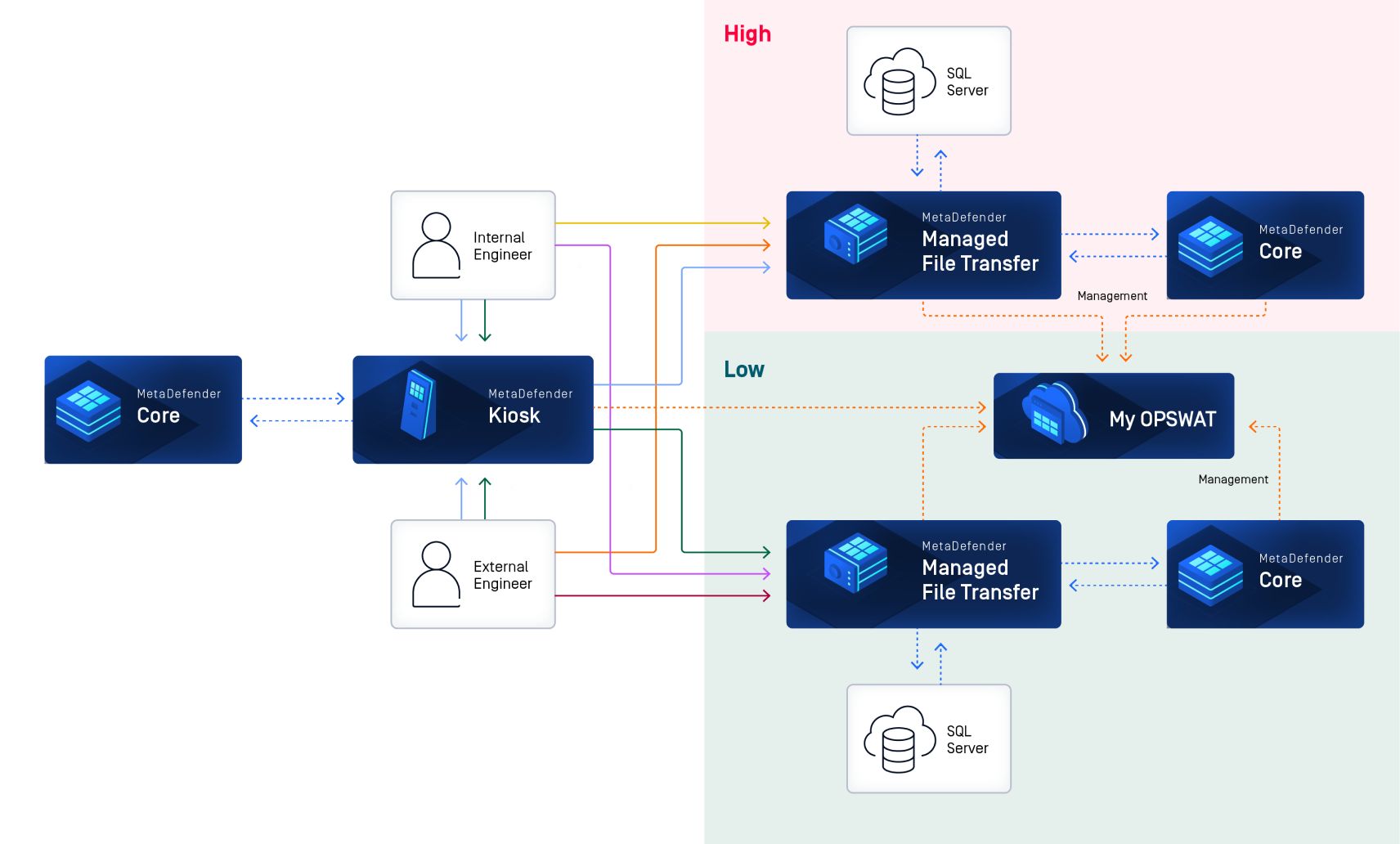

Les activités principales de l'organisation dépendent fortement du mouvement opportun et conforme aux règles des fichiers entre les systèmes internes, les appareils des employés et les partenaires commerciaux externes. Ces transferts de fichiers s'effectuent dans des environnements présentant différents niveaux de sécurité, depuis les portails d'utilisateurs tiers jusqu'aux postes de travail administratifs protégés.

L'une des principales exigences opérationnelles était de faciliter les flux de fichiers bidirectionnels entre des environnements segmentés à faible sécurité et à haute sécurité, sans compromettre la prévention des menaces, l'auditabilité ou la conformité aux réglementations.

3 Principaux besoins ayant motivé la décision :

Garantir des transferts conformes à la politique

Les fichiers doivent être transférés entre des environnements à faible et à haute sécurité, étant donné qu'ils satisfont à des conditions de sécurité et de routage préconfigurées.

Gérer les flux de données à travers des réseaux segmentés

Les transferts devaient pouvoir s'effectuer dans les deux sens, de bas en haut (de l'extérieur vers l'intérieur) et de haut en bas (de l'intérieur vers l'extérieur)

Soutenir des cas d'utilisation opérationnels variés

Différentes fonctions ont nécessité des flux de travail distincts pour le transfert de fichiers, avec des contrôles de politique et des conditions d'acheminement spécifiques.

L'organisation a donc cherché une nouvelle solution capable d'appliquer des règles de filtrage, d'assurer une numérisation cohérente à chaque limite de zone et de simplifier le contrôle des décisions basées sur les métadonnées.

Les exigences de conformité telles que NIS2, les politiques internes de gouvernance des données et les cadres opérationnels spécifiques aux télécommunications ont exigé des pistes d'audit complètes, un contrôle d'accès granulaire et une tolérance zéro pour les contenus non vérifiés.

En intégrant des contrôles de sécurité dans le processus de transfert de fichiers, l'organisation visait à empêcher l'entrée de logiciels malveillants et de menaces de type "zero-day", à réduire les interventions manuelles et à éviter les divulgations accidentelles de données.

Contrôle du transfert de fichiers à travers les réseaux en fonction d'une politique

Pour répondre à ces exigences opérationnelles et de sécurité, l'organisation a choisi MetaDefender Managed File Transfer MFT) OPSWATavec MetaDefender Core base d'un cadre de transfert de fichiers contrôlé et axé sur la sécurité.

Le déploiement a introduit une configuration axée sur les politiques et centrée sur une fonction de gouvernance clé : le cadre de politique de transfert pour les transferts MFTMFT MFT Ce cadre garantit que les fichiers sont synchronisés entre les environnements à faible sécurité et à haute sécurité uniquement s'ils répondent à des critères prédéfinis basés sur la sécurité et les métadonnées.

Il est important de noter que le cadre de la politique de transfert diffère des conditions de transfert. Alors que le cadre représente l'ensemble des politiques qui déterminent si un fichier est éligible au transfert, les conditions de transfert régissent la manière dont le fichier est acheminé une fois que l'éligibilité est confirmée. Chaque instance MFT destination peut appliquer ses propres conditions, ce qui permet de personnaliser l'acheminement des fichiers dans le cadre d'une structure de gouvernance unifiée.

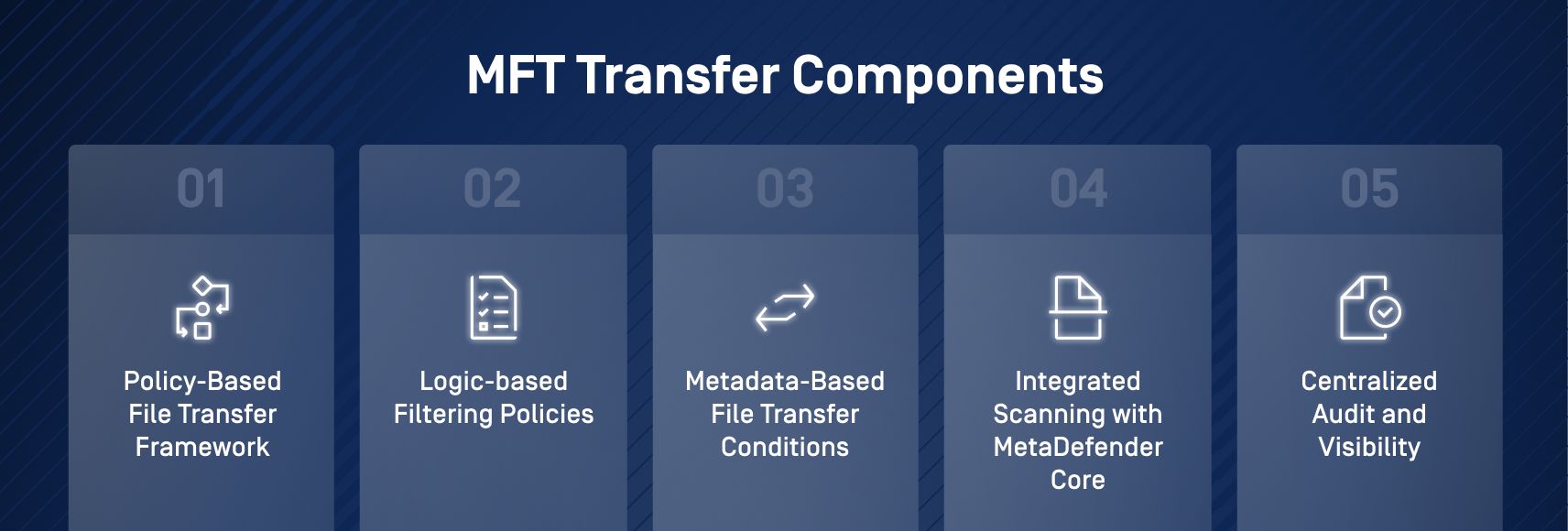

5 éléments clés

1. Cadre de transfert de fichiers basé sur une politique

Les administrateurs disposent d'un générateur de règles intuitif qui prend en charge la logique "ET"/"OU" et les ensembles de conditions groupées (politiques), ce qui simplifie la création de règles complexes sans l'aide de scripts.

2. Politiques de filtrage basées sur la logique

Des règles personnalisables déterminent le mouvement des fichiers en fonction de leur nom, de leur taille, de leur type, de leur appartenance à un groupe, d'Active Directory, des attributs de groupe Entra ID et d'un routage dynamique basé sur le contenu. Cela garantit que les fichiers ne sont envoyés qu'aux systèmes de destination appropriés.

3. Conditions de transfert de fichiers basées sur les métadonnées

Les décisions d'acheminement sont prises sur la base des résultats de l'analyse du contenu. Par exemple, après avoir analysé un fichier en identifiant et en classant le texte non structuré dans des catégories prédéfinies à l'aide de l'IA, un fichier étiqueté avec la propriété "Priority=High" ne sera transféré vers des destinations de haute sécurité que si la politique de transfert applicable l'autorise explicitement.

4. Analyse intégrée avec MetaDefender Core

Chaque fichier est soumis à plus de 30 moteurs antivirus, à la technologie CDR et à une analyse sandbox facultative. Cela garantit que seuls les contenus sécurisés et fiables peuvent entrer ou sortir des zones segmentées.

5. Audit et visibilité centralisés

Toutes les activités de transfert sont enregistrées, consultables et associées à l'identité de l'utilisateur, ce qui répond à la fois aux exigences d'audit interne et aux obligations de conformité externes.

Ce cadre stratégique transforme le transfert de fichiers traditionnel en un processus conditionnel, renforcé par la sécurité, qui réagit de manière dynamique au contexte de chaque fichier.

Sécurité de pointe contre les nouvelles menaces

Confrontée à la double pression de la complexité opérationnelle et de l'évolution du paysage des menaces, l'organisation a décidé de passer de contrôles réactifs à une approche du transfert de fichiers fondée sur la confiance zéro et la sécurité d'abord.

Le déploiement de MetaDefender Managed File Transfer MFT), associé à MetaDefender Core, a permis à l'organisation de répondre à ses exigences évolutives en matière de sécurité et de conformité sans perturber les flux de travail critiques pour l'entreprise.

Plutôt que de s'appuyer sur un routage manuel, un échange par courrier électronique ou des plateformes de partage de fichiers à usage général, le fournisseur de services de télécommunications effectue désormais ses transferts de fichiers dans un cadre qui privilégie la prévention, la précision et l'auditabilité.

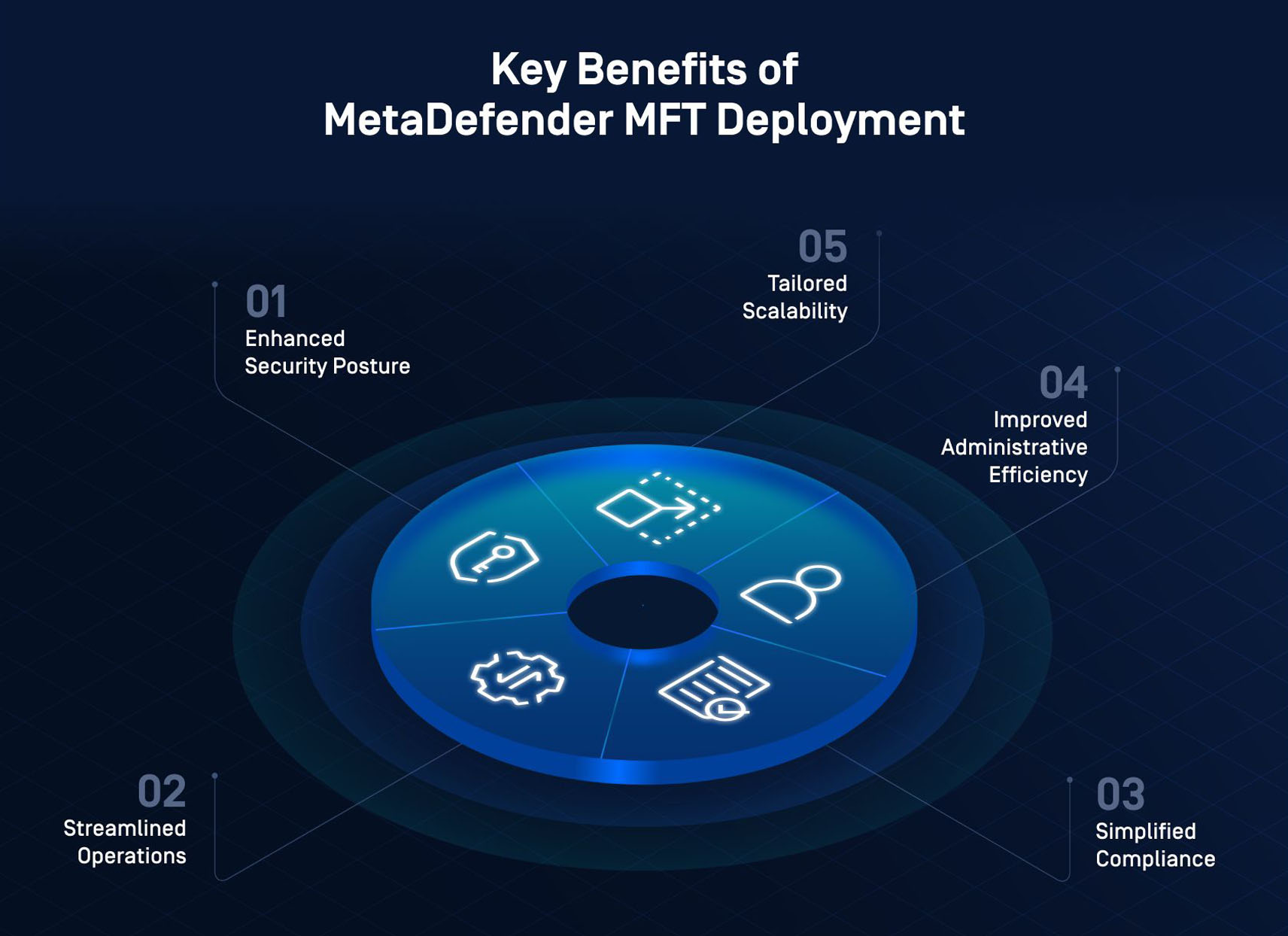

5 résultats clés

1. Posture de sécurité renforcée

Les fichiers ne sont transférés qu'après avoir passé un contrôle de sécurité strict en plusieurs étapes impliquant la CDR, l'application de la DLP et la validation basée sur les métadonnées. Cela réduit le risque de propagation de logiciels malveillants, de divulgations accidentelles et de violations des politiques.

2. Rationalisation des opérations

Les flux de transfert sont acheminés de manière dynamique à l'aide de balises intégrées et de l'appartenance à des groupes, ce qui élimine le besoin de transferts par lots, d'interrogation de l'annuaire ou de traitement manuel. Des règles granulaires permettent une prise de décision en temps réel sans surcharge pour les équipes informatiques.

3. Conformité simplifiée

Les transferts de fichiers sont régis par des politiques alignées sur les cadres sectoriels, y compris le NIS2 et les normes de sécurité internes. Des pistes d'audit complètes, le cryptage et des approbations basées sur les rôles garantissent que chaque transfert répond aux exigences opérationnelles et légales.

4. Amélioration de l'efficacité administrative

L'introduction du cadre de politique de transfert a considérablement réduit la charge de travail des administrateurs système. Grâce aux règles logiques et au marquage, il n'est plus nécessaire de maintenir des flux de travail scénarisés ou de gérer des règles de destination redondantes sur plusieurs instances MFT .

5. Évolutivité sur mesure

Chaque destination MFT fonctionne désormais avec son propre ensemble de conditions de transfert, ce qui permet à l'organisation d'adapter l'infrastructure à mesure que de nouvelles unités commerciales ou de nouveaux flux de travail de partenaires sont intégrés. Cette flexibilité permet d'assurer la croissance sans restructuration.

Intégrer la sécurité des fichiers dans les opérations de télécommunications

À mesure que les acteurs malveillants s'adaptent et que la réglementation se durcit, les fournisseurs de télécommunications sont soumis à une pression croissante pour moderniser leurs processus de gestion des fichiers sans compromettre les performances ni la confiance. Le déploiement de MetaDefender Managed File Transfer MFT) par cette organisation représente une décision stratégique en faveur d'une gouvernance des fichiers axée sur la sécurité.

Au lieu de simplement déplacer des données sur les réseaux, le système évalue, contrôle et documente chaque transaction conformément aux règles de gouvernance définies. Cette approche garantit que chaque mouvement de fichier, quelle qu'en soit la source, la direction ou la destination, est conforme aux mesures de prévention des menaces, aux mandats de protection des données et à l'intégrité opérationnelle.

Les systèmes critiques doivent être protégés contre les menaces du jour zéro et les logiciels malveillants. Les solutions de transfert de fichiers intégrées et pilotées par des règles sont essentielles pour garantir que seul le contenu vérifié est autorisé à franchir les frontières de sécurité.

Découvrez comment MetaDefender Managed File Transfer MFT) peut renforcer la sécurité des fichiers dans des environnements complexes, à faible ou haut niveau de sécurité.