OPSWAT Metascan est une technologie avancée de détection et de prévention des menaces qui exécute simultanément plusieurs moteurs anti-malware afin de maximiser la probabilité d'attraper les logiciels malveillants connus. Alors qu'un seul moteur antivirus peut détecter 40 à 80 % des logiciels malveillants, Metascan permet aux spécialistes de la cybersécurité d'analyser les fichiers avec plus de 30 moteurs antimalwares leaders du marché sur site (Windows et Linux sont pris en charge) et dans le nuage (MetaDefender Cloud) pour atteindre des taux de détection supérieurs à 99%(voir notre rapport). Notre solution permet non seulement d'augmenter les taux de détection, de réduire les délais de détection des épidémies, mais aussi d'assurer la résilience des solutions anti-malwares d'un seul fournisseur. Metascan est l'un des modules logiciels essentiels d OPSWAT MetaDefender Core et est continuellement amélioré par l'évaluation et l'ajout des fournisseurs d'antivirus (AV) les plus efficaces dans notre liste de fournisseurs de moteurs. Nous sommes toujours à la recherche de nouveaux partenaires de sécurité à ajouter à notre solution de multiscanning pour mieux protéger nos clients contre des cybercrimes de plus en plus sophistiqués. Dans ce blog, nous aborderons les processus d'évaluation technique des AV avant qu'ils ne soient ajoutés à Metascan.

Les processus d'évaluation passent par quatre phases distinctes : la validation des exigences du paquet, la vérification des composants tiers, l'intégration rapide et le test d'automatisation.

La première phase de l'évaluation est la validation des exigences du kit de développement logiciel (SDK). Sur la base de notre expérience en matière d'intégration avec plus de 30 moteurs anti-programmes malveillants de premier plan, nous avons défini un ensemble d'exigences standard et simples :

- Pour faciliter l'intégration, le kit SDK doit avoir une interface C ou C++. En règle générale, un processus d'analyse avec l'interface de ligne de commande comporte trois étapes : l'initialisation (y compris le chargement de l'ensemble de la base de données), l'analyse et la désinitialisation. L'ensemble du processus se produit pour chaque fichier analysé, ce qui ralentit le processus d'analyse. Avec l'intégration C++, le système n'a besoin d'être initialisé qu'une seule fois et attend que les fichiers entrants soient analysés. Nous ne devons désinitialiser le système que lorsque nous arrêtons le service complet du produit.

- Le moteur qualifié doit avoir des fichiers de module de moteur et des fichiers de définition séparés pour faciliter la livraison en tant que petit paquet et ne doit pas être mis à jour de manière involontaire.

- En outre, nous desservons de nombreux secteurs d'infrastructures critiques dans un environnement protégé par un système aérien, de sorte que les moteurs fournis doivent prendre en charge la mise à jour hors ligne des fichiers de définition.

- Pour fournir à nos clients une solution avancée de prévention des menaces, nous avons besoin de plusieurs autres exigences pour les AV ajoutés, telles que la sécurité des threads, un débit élevé et un SDK autonome sans processus d'installation.

Si toutes les exigences du paquet sont satisfaites, nous passons à la deuxième phase de l'évaluation, qui consiste à examiner la conformité du paquet. Il est analysé à l'aide d'un outil tiers afin de détecter toutes les vulnérabilités ou les problèmes de licence. Si un problème est détecté, nous en informons le fournisseur d'AV pour qu'il le résolve avant de poursuivre le processus d'évaluation.

La troisième phase de l'exigence est une vérification de l'intégration pour voir si le moteur peut être intégré de manière transparente et s'il fonctionne sans problème. Sur la base de l'exemple de code ou du guide d'intégration, nous démarrons les fonctions de base telles que l'initialisation et l'analyse. Ensuite, un test rapide est effectué pour s'assurer que l'intégration est correcte en analysant le fichier test et le fichier propre de l'antivirus EICAR. Pour le contrôle de la sécurité des données, nous utilisons un programme de surveillance du réseau pendant le test pour nous assurer que le moteur n'envoie aucune donnée à son serveur domestique.

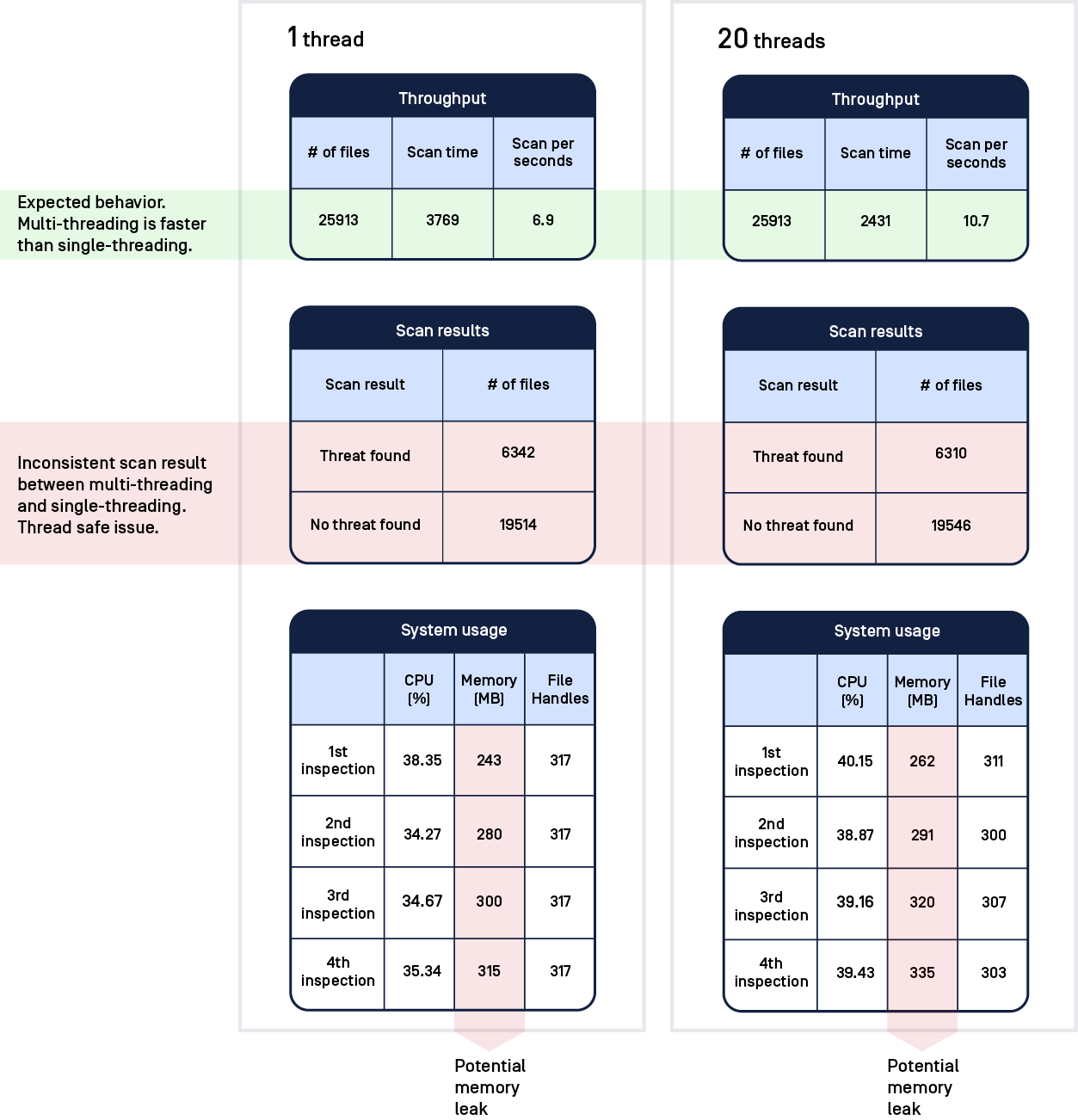

En outre, nous avons mis au point un cadre de test complet pour mesurer les performances, notamment le débit, les fuites de mémoire, la consommation de l'unité centrale et la sécurité des threads. Comme le montre la figure ci-dessous, nous avons effectué un test avec deux scénarios : le balayage à un seul fil et le balayage à plusieurs fils (20 fils dans ce test). Sur la base de la mesure des performances, nous pouvons identifier les erreurs existantes ou les problèmes rencontrés par l'AV au cours du processus de balayage.

Nous utilisons des milliers d'échantillons de fichiers comprenant des fichiers malveillants et bénins connus et nous les faisons analyser par le moteur en cours d'évaluation afin de mesurer le taux de détection (pour les faux-positifs et les faux-négatifs). Le cadre surveille également l'empreinte de l'antivirus afin de détecter d'éventuelles fuites de mémoire ou une consommation de l'unité centrale supérieure à celle souhaitée. Par exemple, dans la démonstration ci-dessus, l'utilisation de la mémoire a augmenté au cours de quatre inspections différentes, ce qui révèle une possible fuite de mémoire. De même, le résultat du test a révélé le débit du moteur ainsi que toute défaillance au cours du processus d'analyse, qui a été enregistrée pour une enquête plus approfondie.

Ensuite, nous avons exécuté un test de stress, qui a duré une journée avec un ensemble de données beaucoup plus important, afin d'étudier plus en détail les performances et la stabilité de l'AV. Nous avons construit un environnement de test d'intégration dans un conteneur Docker. Si des problèmes sont détectés au cours de cette phase, nous les partageons avec le fournisseur de l'AV en même temps que le conteneur de test afin de maintenir des environnements de test cohérents.

Après avoir soigneusement évalué l'intégration et les performances de l'AV, nous déployons l'intégration officielle avec Metascan si elle passe tous nos tests rigoureux, confirmons l'accord de partenariat et annonçons à nos clients l'ajout d'un nouveau moteur anti-programmes malveillants.

Notre processus d'évaluation AV méticuleux vise à garantir que nos clients bénéficient d'un produit de sécurité impeccable, dynamique et efficace. Il permet également d'établir une collaboration étroite et fructueuse entre OPSWAT et nos partenaires technologiques afin de protéger ensemble nos clients contre des cyber-attaques de plus en plus avancées. Nous sommes constamment à la recherche de nouveaux fournisseurs AV pour rejoindre notre solution de multiscanning. Pour un éventuel partenariat avec OPSWAT, veuillez nous contacter dès maintenant. Nous sommes toujours heureux de répondre à vos questions.