Les cyberattaques contre le réseau électrique : une préoccupation croissante

La menace de cyberattaques pouvant entraîner l'arrêt total d'infrastructures critiques ou de réseaux électriques entiers n'est pas une simple spéculation. Des événements tels que le piratage du réseau électrique ukrainien en 2015, qui a privé d'électricité près de 230 000 personnes, et la cyberattaque de 2016 contre la station de transmission de Kiev, qui a plongé une partie de la ville dans l'obscurité, mettent en évidence le potentiel dévastateur de telles brèches.

Outre les réseaux électriques, d'autres infrastructures critiques sont constamment menacées par des cyberattaques. Par exemple, le piratage de Colonial Pipeline (2021) a été considéré comme une menace pour la sécurité nationale et a conduit à la déclaration de l'état d'urgence. Cet incident a été provoqué par une fuite de mot de passe.

Défis liés à la sécurisation des dispositifs transitoires

Les sites d'énergie renouvelable encapsulés dans l'air et les centres de contrôle à distance exploités par notre client nécessitaient un accès constant à partir de dispositifs transitoires. Ces appareils comprenaient des ordinateurs portables de fournisseurs tiers et des ordinateurs portables d'employés de l'entreprise connectés à Internet. L'entreprise disposait d'un ensemble de règles de conformité internes pour les ordinateurs portables des fournisseurs et des employés qui incluaient l'installation d'une solution spécifique d'analyse AV (antivirus) en direct sur les appareils transitoires. L'utilisation de telles solutions pour analyser les appareils des fournisseurs avant de les utiliser dans des zones sécurisées n'était pas suffisante pour détecter certains types de logiciels malveillants qui peuvent être bien camouflés. La sécurité des appareils personnels des employés à distance était également un sujet de préoccupation, car de nombreux employés du centre de contrôle étaient autorisés à utiliser leurs propres appareils lorsqu'ils travaillaient à distance.

Introduction de l'analyse des métaux nus à Secure Chaînes d'approvisionnement en énergies renouvelables

Avant de mettre en œuvre MetaDefender Drive dans ses opérations de cybersécurité existantes, les solutions d'analyse AV en direct utilisées par notre client comprenaient un seul moteur antivirus. En outre, ces scanners en direct exécutaient leurs analyses après le démarrage du système d'exploitation de l'appareil, ce qui permettait à certains types de logiciels malveillants d'éviter d'être détectés. L'incorporation de l'analyse du métal nu, la capacité de détecter les fichiers contenant des données sensibles et la capacité d'analyser les zones cachées, telles que les secteurs d'amorçage, étaient relativement nouvelles dans les procédures de cybersécurité de l'organisation. Par conséquent, un projet pilote initial de trois mois a été mené dans l'une des installations d'énergie éolienne de l'entreprise, avec une nouvelle politique visant à effectuer un balayage du métal nu sur chaque appareil transitoire entrant dans l'installation. L'objectif de ce projet pilote était de déterminer comment MetaDefender Drive pouvait être utilisé dans le cadre des opérations de cybersécurité de l'entreprise.

| Catégorie | Zone scannée | Classification(s) typique(s) des logiciels malveillants Détection | MetaDefender Drive | Numérisation en direct |

| Espace utilisateur (applications et données) | Fichiers d'application Fichiers utilisateurs Patchs de services | Macro logiciel espion Cheval de Troie | ||

| Noyau / OS | Deep OS / Kernel | Rootkit binaire Rootkit du noyau Rootkit Rootkit de bibliothèque Rootkit de base de données Patches du noyau Backdoor Virus furtif | Partiel | |

| Noyau de l'hyperviseur | Noyau et système d'exploitation de la VM | Rootkit de VMDK ou VHDX | Partiel | |

| PSR | Partition Boot Sector Record | Virus de démarrage | ||

| MBR | Botte maîtresse Enregistrement du secteur d'amorçage | Virus de démarrage | ||

| EUFI / BIOS | Secteur de partition EUFI et BIOS | Virus de démarrage | ||

| Hardwareappareil | EPROMs FPGAs NICs Contrôleurs de stockage | Flux de bits programmables intégrés ou pilotes | ||

| Cas d'utilisation global | Sécurité de Supply Chain | Identifier le pays d'origine du Hardware embarqué |

La possibilité d'effectuer des analyses "bare metal" et de détecter les fichiers contenant des données sensibles nous a permis d'atténuer divers risques liés à la cybersécurité, notamment la détection précoce des logiciels malveillants et la prévention des fuites de données sensibles.

Responsable des opérations de sécurité informatique

Améliorer la stratégie de défense en profondeur et augmenter le taux de détection des logiciels malveillants

Au bout de trois mois, MetaDefender Drive présentait un taux de détection nettement supérieur à celui de la solution précédente. La principale préoccupation était la lenteur du processus d'analyse des appareils à l'aide de MetaDefender Drive et d'une autre solution d'analyse AV. Cependant, ce n'était nécessaire que pendant les trois mois du projet pilote pour valider le déploiement de MetaDefender Drive en tant que protocole de sécurité robuste pouvant remplacer une solution à moteur unique.

La forte augmentation du taux de détection des logiciels malveillants a conduit à utiliser MetaDefender Drive comme principale solution d'analyse pour la sécurité des dispositifs transitoires. Afin d'optimiser les performances du processus d'analyse, l'obligation d'utiliser une solution d'analyse AV en direct pour analyser un dispositif transitoire a été supprimée sur le site pilote, mais l'obligation de l'installer a été maintenue. Le déploiement de MetaDefender Drive a été considéré comme une amélioration majeure de la stratégie de défense en profondeur de la société en matière de cybersécurité et comme un grand pas en avant dans la posture de sécurité de sa chaîne d'approvisionnement.

Renforcer la sécurité du BYOD

L'organisation avait mis en place une politique BYOD permettant aux employés d'effectuer des tâches spécifiques à distance à l'aide de leurs propres appareils. Cette politique permettait aux appareils personnels d'accéder à certains systèmes critiques de l'organisation. Conformément à la politique BYOD, il était conseillé de scanner périodiquement ces appareils sur site.

Avec l'introduction de MetaDefender Drive dans l'entreprise, une autre couche de défense a été ajoutée à sa politique BYOD. Il est désormais obligatoire d'effectuer des analyses mensuelles ou bimensuelles sur site, en fonction du calendrier de l'employé à distance, pour chaque appareil autorisé à accéder à distance aux systèmes internes de l'entreprise.

MetaDefender DriveLa capacité de détection des fichiers contenant des données sensibles et la technologie Proactive DLP™ se sont révélées être une amélioration cruciale de la politique BYOD de l'entreprise. La configuration déployée avec 7 moteurs d'analyse des logiciels malveillants a été testée et validée pour atteindre un taux de détection des logiciels malveillants de 88,9 %, offrant une amélioration significative par rapport aux solutions anti-malware à moteur unique.

Le nombre de fuites de données sensibles et de détection de menaces de logiciels malveillants que nous avons traitées après avoir utilisé MetaDefender Drive dépassait les capacités de tous les logiciels d'analyse que nous utilisions auparavant.

Responsable des opérations de sécurité informatique

Expansion future des applications MetaDefender Drive

L'entreprise étant satisfaite des résultats du projet pilote et du succès initial de l'amélioration de la politique BYOD, il a été décidé d'étendre le déploiement de MetaDefender Drive à 26 sites supplémentaires dans le monde entier dans un délai de deux mois. En outre, d'autres considérations ont été prises en compte pour utiliser davantage les capacités de MetaDefender Drive , en particulier la détection du pays d'origine.

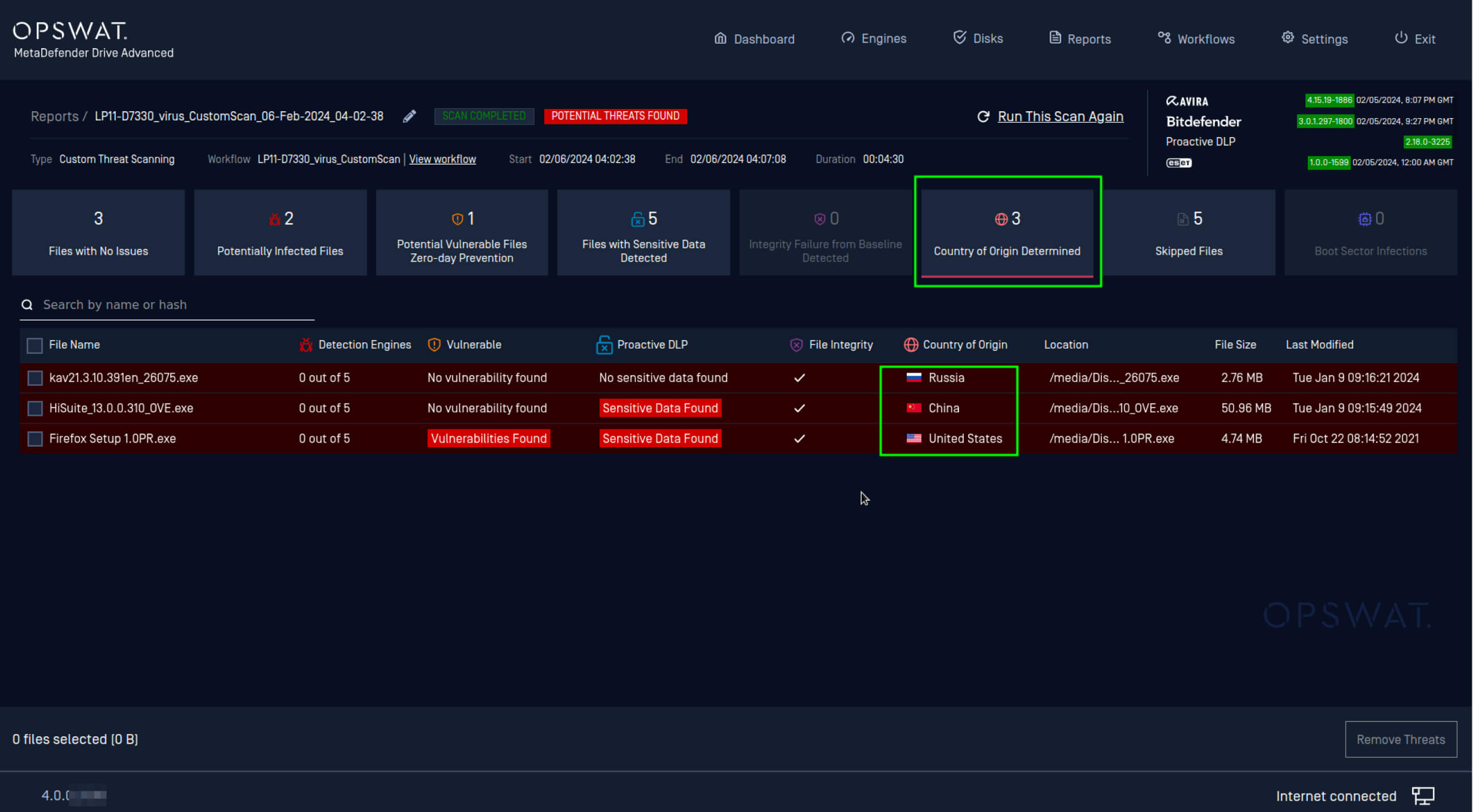

Notre client recherchait activement une solution capable de détecter l'origine et l'authenticité du logiciel et du micrologiciel des dispositifs transitoires. La détection du pays d'origine est cruciale pour s'assurer que l'organisation ne traite pas directement ou indirectement avec une entité sanctionnée. Comme MetaDefender Drive a été utilisé efficacement pour identifier ces détails critiques, son utilisation a été étendue pour devenir la principale solution de détection du pays d'origine dans les déploiements futurs.

Pour en savoir plus sur la façon dont OPSWAT peut protéger votre infrastructure critique et découvrir les capacités de MetaDefender Drive , contactez un expert OPSWAT dès aujourd'hui.