Attendre que les flux de menaces publics signalent une nouvelle famille de logiciels malveillants peut vous exposer pendant des heures. Dans ce laps de temps, les campagnes se propagent, les informations d'identification sont volées et les brèches peuvent commencer à se déplacer latéralement. Cet article montre comment MetaDefender Sandbox d'OPSWAT(le moteur de Filescan.io) réduit cette fenêtre grâce à l'analyse comportementale au niveau des instructions, au décompactage automatisé et à la recherche de similarités basée sur le ML. Les équipes SOC, les chercheurs en malware et les RSSI disposent ainsi d'un moyen pratique pour détecter plus tôt et avec plus de certitude.

Le problème : un "décalage OSINT" exploité par les attaquants

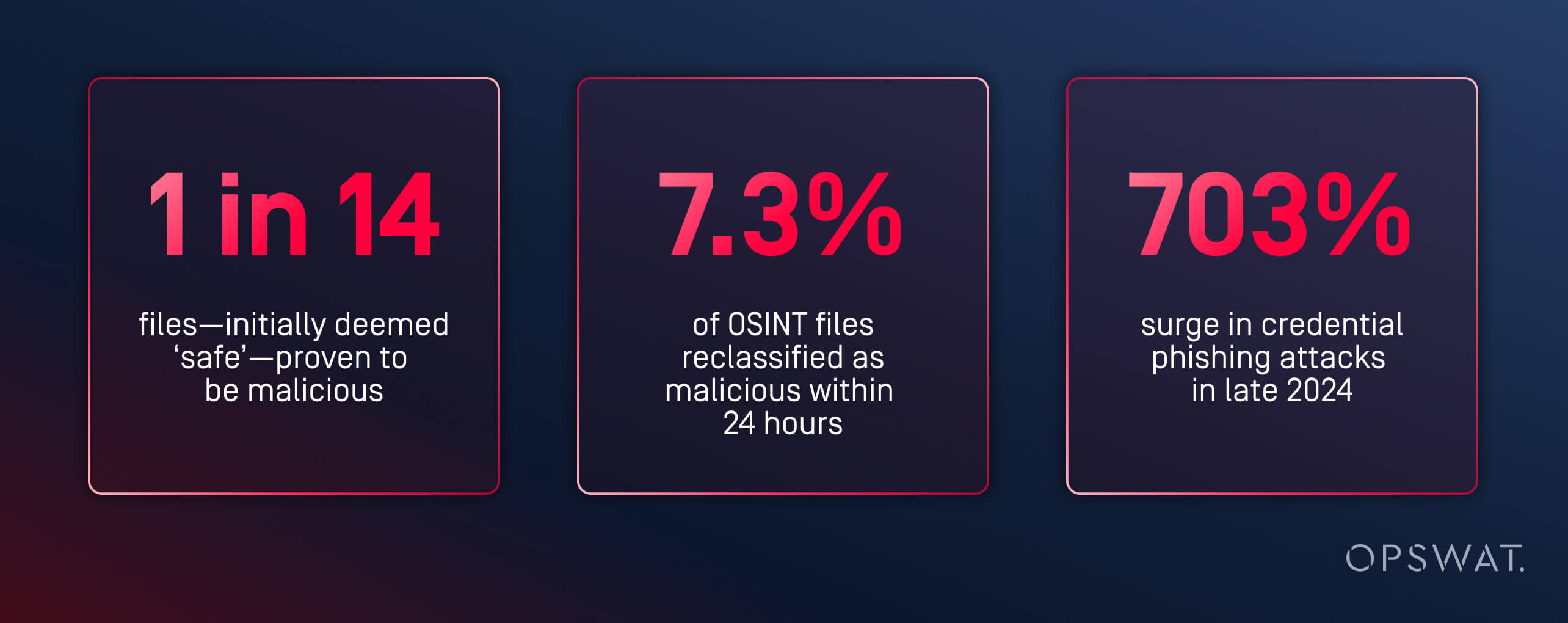

Dans le paysage actuel des menaces, la différence entre un "événement mineur" et un "incident majeur" se mesure en heures. Les nouveaux binaires circulent souvent bien avant que les renseignements de source ouverte (OSINT) ne les rattrapent, ce qui donne aux adversaires une avance cruciale. Nos recherches récentes le montrent :

- 1 fichier sur 14 que les flux TI publics ignorent dans un premier temps est en fait malveillant, exactement le type d'échantillons précoces qui alimentent les campagnes ultérieures.

- Filescan.io fait apparaître ces menaces en moyenne 24 heures plus tôt que les sources conventionnelles, réduisant ainsi la période pendant laquelle les attaquants peuvent se retrancher.

- Tout cela se produit alors que les volumes d'hameçonnage ont augmenté de 700 % et que les divulgations de vulnérabilités ont tendance à atteindre plus de 50 000 par an, ce qui élargit la surface d'attaque et le nombre de binaires "vus pour la première fois" que les SOC doivent trier.

À retenir : Attendre les indicateurs de la communauté n'est plus une stratégie. Il vous faut un moyen d'évaluer les risques avant qu'une règle YARA n'arrive sur un flux public - et de le faire à l'échelle de l'entreprise sans noyer les analystes dans le bruit.

Ce qui a changé : Les logiciels malveillants sont plus denses, plus furtifs et plus multiformes

Les contrôles statiques seuls ne suffisent pas à lutter contre l'évasion moderne. Sur l'ensemble des échantillons, nous constatons

- Le blocage comportemental (par exemple, les rappels TLS, les charges utiles géo-clôturées, l'exécution différée) qui se cache dans les bacs à sable et échappe à la détonation naïve.

- Les astuces d'encodage (par exemple, les marqueurs de nomenclature UTF-16) qui cassent les analyseurs syntaxiques simplistes.

- L'inflation des chargeurs (VMProtect, NetReactor, ConfuserEx) enveloppe les chargeurs à plusieurs étapes qui ne révèlent l'objectif que dans la mémoire.

- Les techniques sans fichier (PowerShell, WMI) déplacent la logique décisive dans la mémoire vive, là où les scanners centrés sur le disque ont le moins de visibilité.

- La complexité monte en flèche : le fichier malveillant moyen entraîne désormais 18,34 nœuds d'exécution (contre 8,06 l'année dernière), ce qui reflète des scripts enchaînés, des LOLBIN et des charges utiles échelonnées.

Implication : Pour regagner ces 24 heures, les défenseurs ont besoin d'une vérité comportementale au niveau de l'instruction avec un déballage cohérent, une introspection de la mémoire et une corrélation automatisée qui transforme les signaux précoces en verdicts fiables.

L'avantage duSandbox MetaDefender : Le comportement d'abord, le reste ensuite

MetaDefender Sandbox d'OPSWAT, le moteur de Filescan.io, est conçu pour réduire le retard OSINT en se concentrant sur le comportement d'un échantillon, et non sur la signature qui lui correspond.

Les Core capacités sont les suivantes

1. Émulation au niveau des instructions pour déjouer les tentatives d'évasion modernes - Prise en charge des rappels TLS, des astuces de synchronisation et de la logique verrouillée par région afin que les charges utiles s'exposent pleinement. Neutralise le BOM UTF-16 et les pièges similaires de l'analyseur pour que le chemin d'exécution complet reste observable.

2. Visibilité centrée sur la mémoire pour les attaques sans fichier et par étapes - Capture des charges utiles en mémoire qui ne touchent jamais le disque (par exemple, PowerShell, WMI), fournissant des artefacts, des configurations et des C2 qui seraient autrement passés inaperçus.

3. Décompression automatisée d'empaqueteurs avancés - analyse VMProtect, ConfuserEx, NetReactor et les empaqueteurs personnalisés pour révéler le véritable code afin que les analystes puissent trier les intentions, et non les enveloppes.

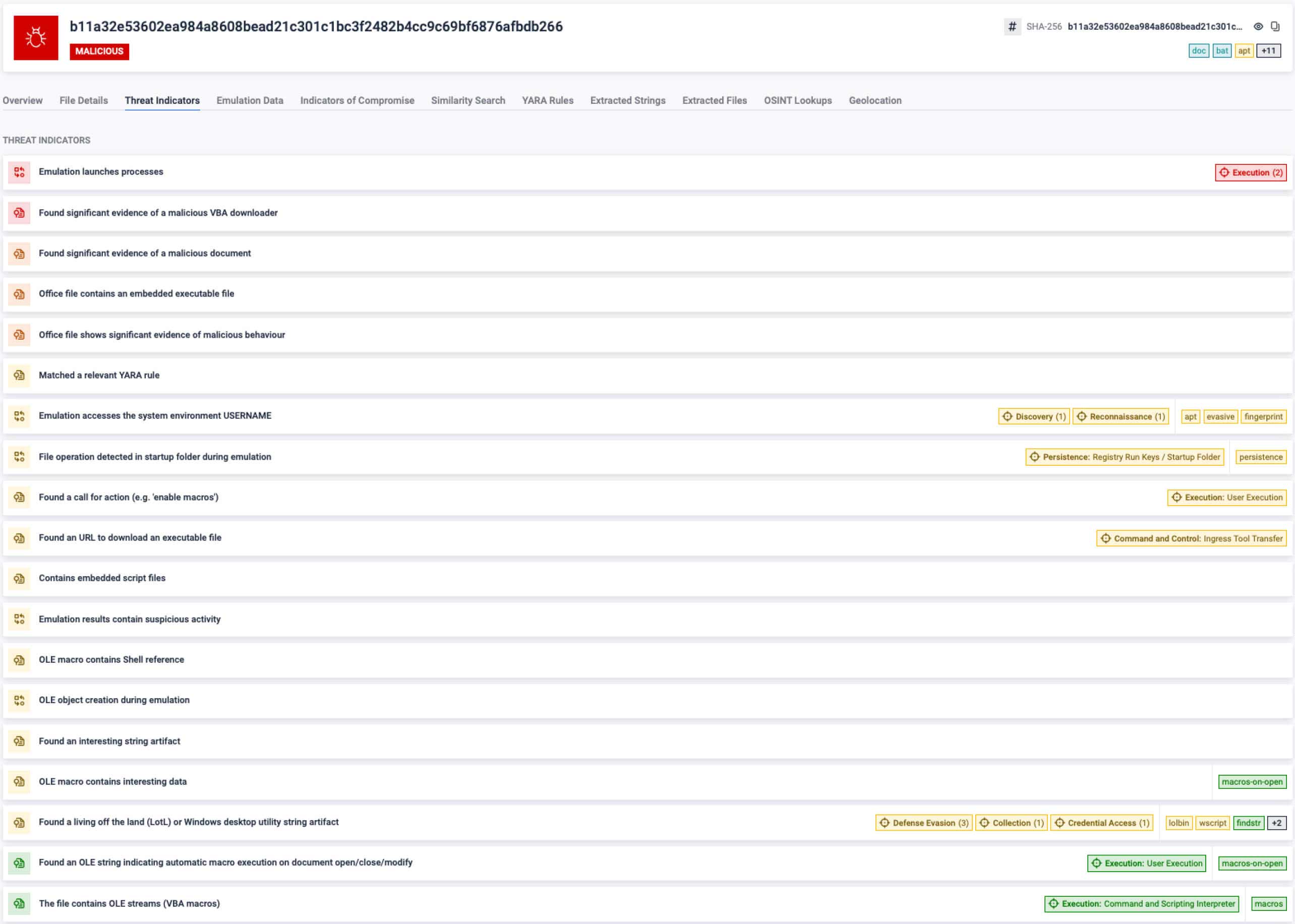

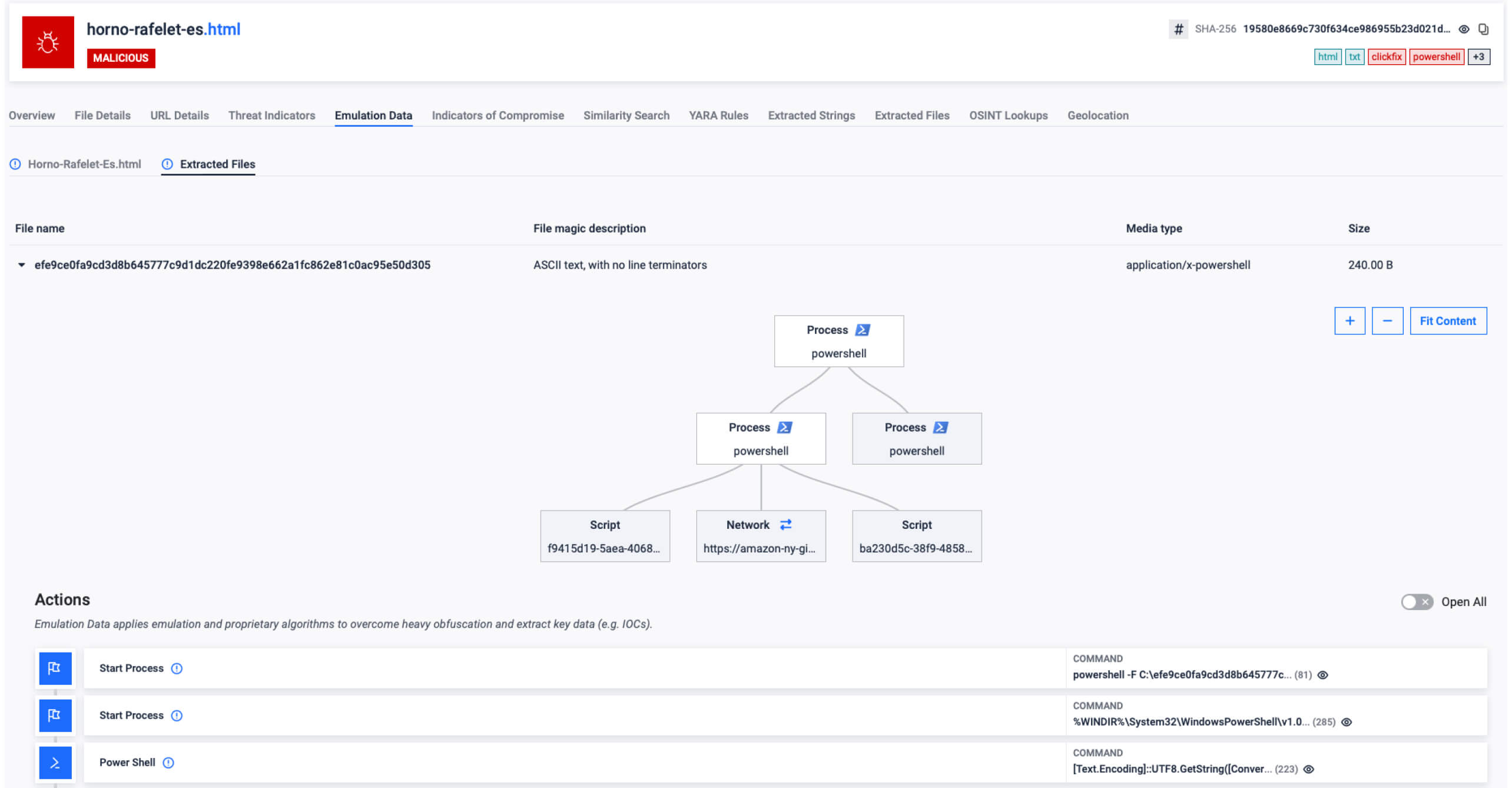

4. Des résultats riches et explicables - cartographie ATT&CK de MITRE, charges utiles décodées, traces de réseau et graphique d'exécution visuel qui documente l'ensemble de la chaîne (par exemple, injection .LNK → PowerShell → VBS → DLL).

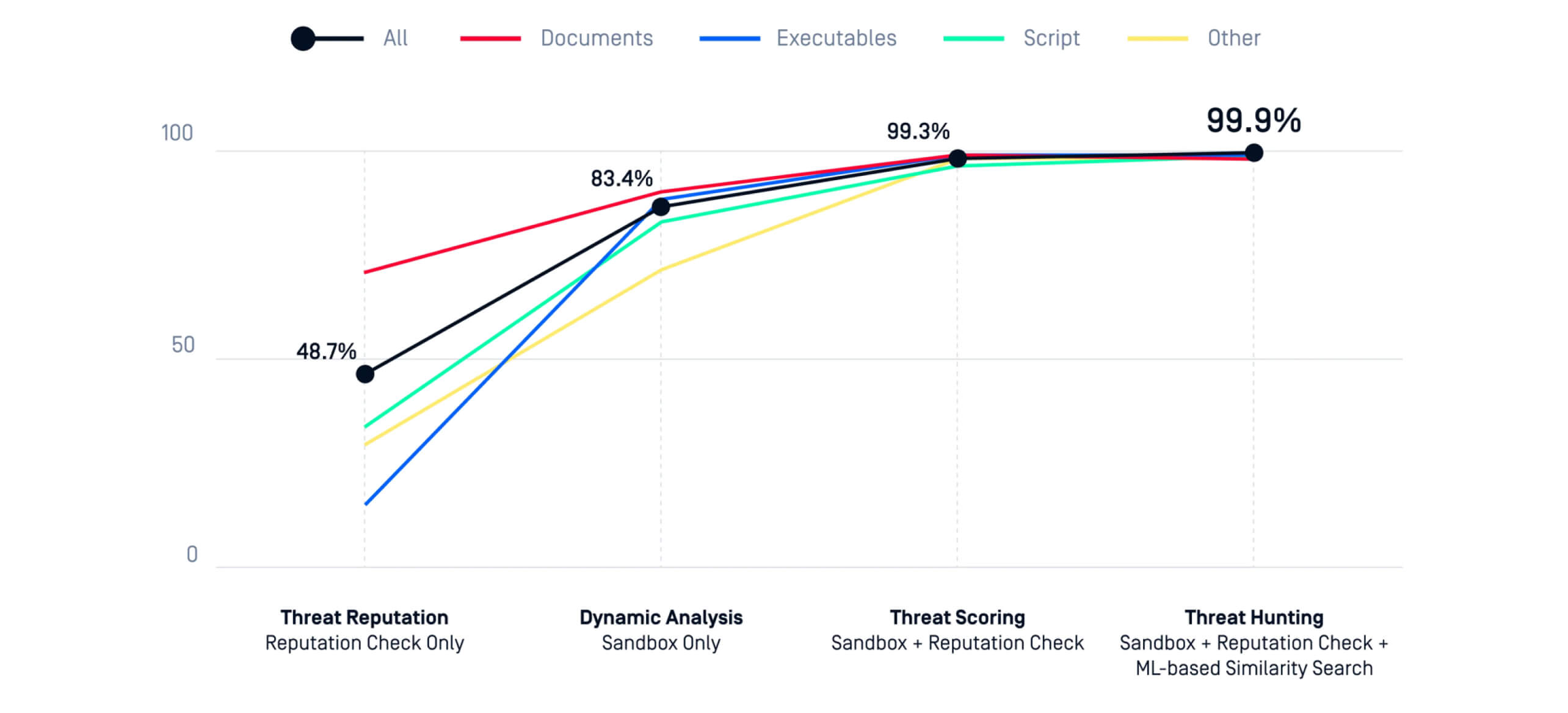

Lorsque la réputation, le sandboxing comportemental et la recherche de similarités par ML fonctionnent ensemble, les organisations atteignent une précision de détection de 99,9 %, combinant la précision avec la rapidité requise pour battre l'OSINT de plusieurs heures.

Filescan.io : L'alerte précoce communautaire pour tous

Filescan.io expose le même bac à sable d'entreprise au public, de sorte que les défenseurs du monde entier peuvent soumettre des fichiers suspects et voir la vérité comportementale en profondeur en quelques secondes. Avec un compte gratuit, vous pouvez :

- Télécharger et faire exploser des fichiers pour une analyse comportementale complète.

- Inspecter les charges utiles décodées et l'activité complète du réseau ; examiner les correspondances ATT&CK de MITRE en vue d'un triage rapide.

- Contribuer et bénéficier d'un graphique croissant de plus de 74 millions d'IOC, qui alimenteen confiance la Threat Intelligence mondiale sur Threat Intelligence OPSWAT.

Chaque balayage public ou privé renforce le signal collectif et vous donne une visibilité plus rapide sur ce qui se propage en ce moment même, et non sur ce qui a été publié hier.

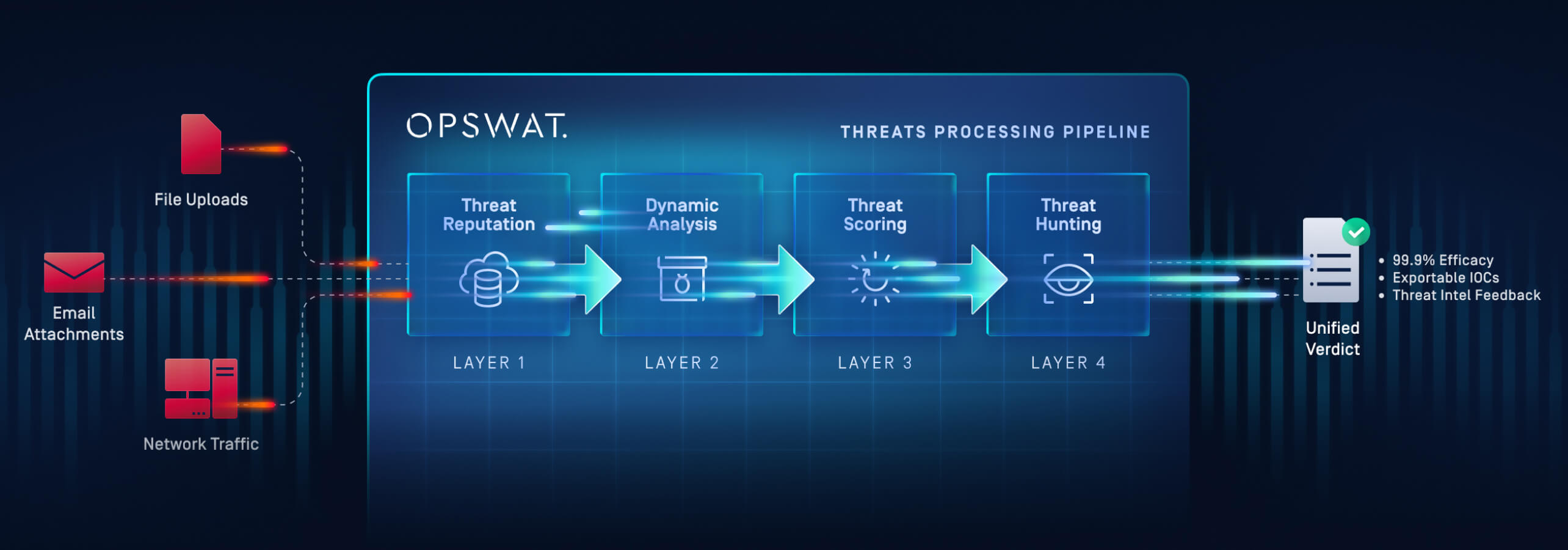

De l'analyse gratuite à la couverture totale : Intégrer une seule fois, attraper les menaces partout

Les entreprises peuvent intégrer MetaDefender Sandbox dans les chemins d'accès aux fichiers à risque :

- ICAP sur les proxys web et les passerelles DLP

- MetaDefender Core pour des pipelines orchestrés d'antivirus et de bacs à sable

- Flux de travail de Managed File Transfer (MFT) pour la mise en quarantaine et l'analyse à l'entrée.

- Passerelles de courrier électronique pour désactiver les pièces jointes et les téléchargements liés avant l'envoi.

- Déploiements aériens pour les environnements classifiés ou réglementés qui ne peuvent pas s'appuyer sur une connectivité en nuage.

Ce qui change dès le premier jour :

- Les inconnus sont auto-détonés et enrichis par des ATT&CK, des C2, des modifications de registre/système de fichiers et des configurations décodées.

- La recherche par similarité regroupe les nouveaux échantillons avec les familles/campagnes connues, même lorsque les hachages et les chaînes de caractères sont nouveaux.

- Le triage SOC passe de "Est-ce grave ?" à "Quelle est la gravité, quel est le lien, et qui d'autre est touché ?".

Résultat sur le terrain : Un client du secteur de l'énergie a intégré MetaDefender Sandbox dans les processus de transfert de fichiers et a réduit de 62 % les investigations manuelles du SOC, tout en bloquant les attaques ciblées que l'OSINT n'avait pas encore étiquetées.

Valeur basée sur les rôles : Ce que chaque équipe reçoit dès le premier jour

Pour les analystes SOC et les personnes chargées de répondre aux incidents

- Triage plus rapide : Les verdicts comportementaux enrichis avec les tactiques ATT&CK réduisent les conjectures.

- Extraction IOC : Extraction automatique des domaines, des IP, des certificats, des mutex et des fichiers abandonnés.

- Des visualisations claires : Les graphiques d'exécution montrent ce qui s'est passé et quand, ce qui est idéal pour les transferts.

Pour les chercheurs en logiciels malveillants et les ingénieurs de TI

- Déballage et décompilation : Obtenir le véritable code (et pas seulement les enveloppes) pour une attribution familiale sûre.

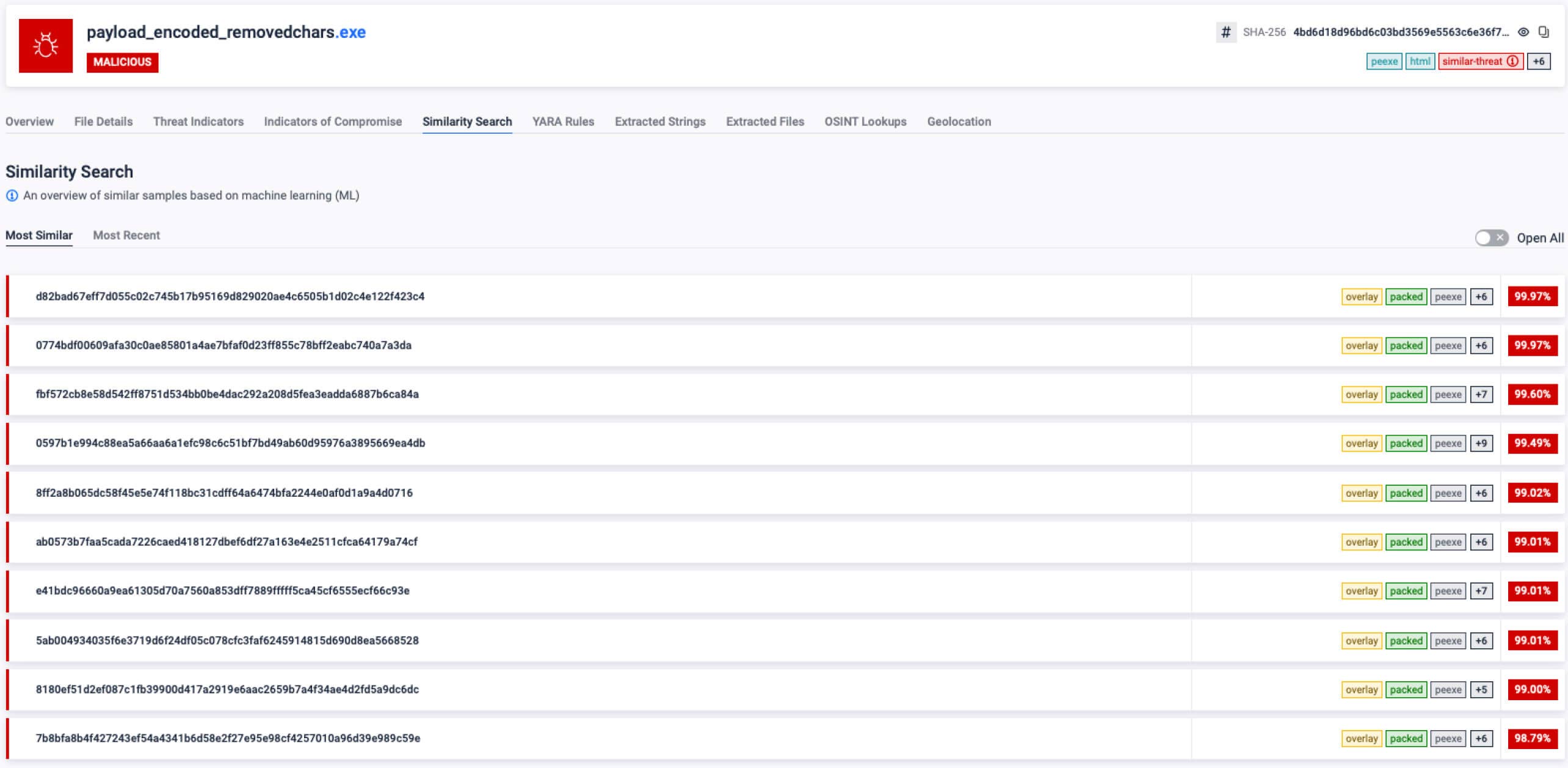

- Recherche de similitudes : Regroupez les nouveaux échantillons avec les campagnes historiques en fonction du code et du comportement, et pas seulement des hachages.

- Chasse à la réutilisation des infrastructures : Passer d'un échantillon à l'ensemble des outils de l'acteur.

Pour les RSSI et les responsables de la sécurité des entreprises

- Efficacité validée : Comportement + réputation + ML donne une précision de 99,97 % et des résultats plus rapides que l'OSINT.

- Prêt pour l'audit : Des rapports riches en éléments probants étayent chaque décision par des artefacts et des correspondances.

- Échelle et flexibilité : Cloud ou air-gapped, API, intégration avec les contrôles existants.

Pour les équipes informatiques et d'infrastructure

- Déploiement simple dans les flux ICAP, MFT, de courrier électronique et de stockage.

- Automatisation des politiques : Mise en quarantaine en fonction du score de risque ; libération en cas de verdict favorable.

- Garanties opérationnelles : Journalisation complète et outils d'administration pour le contrôle des modifications.

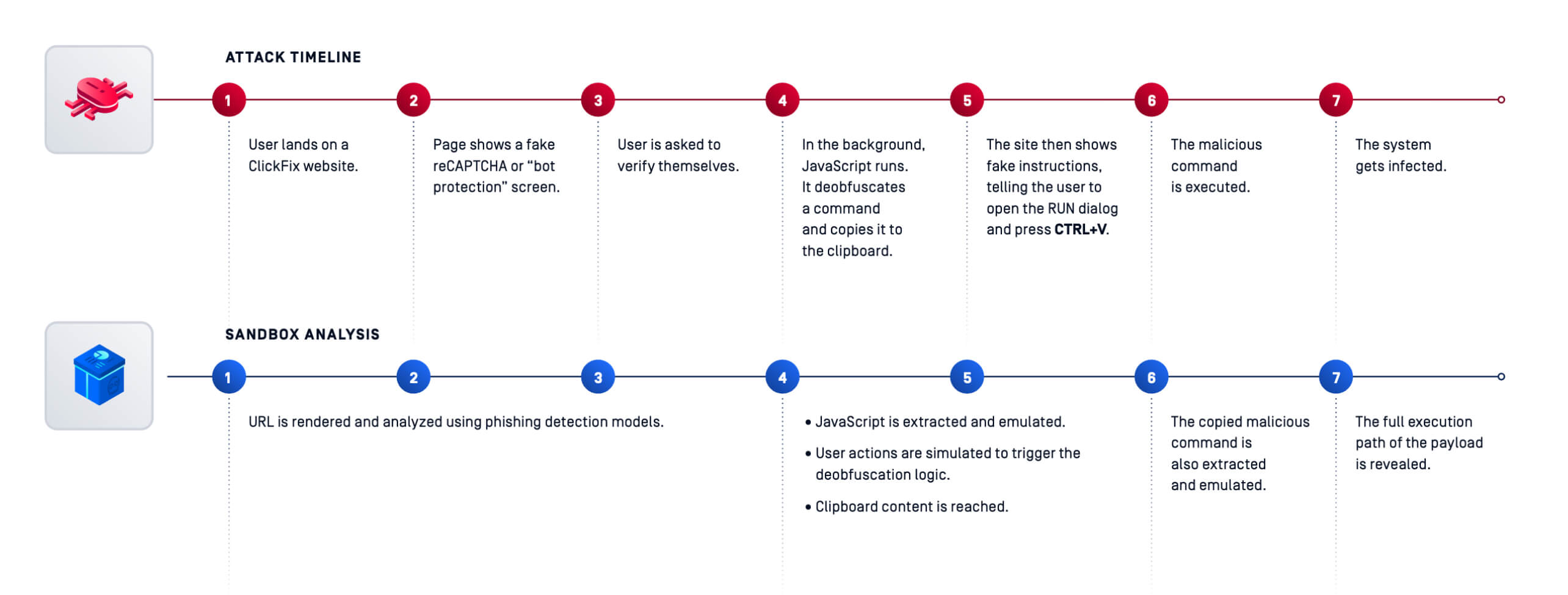

Des preuves concrètes : Des victoires précoces et explicables qui comptent

- ClickFix, première détonation publique : Filescan.io a rapidement détoné et classifié la technique de détournement du presse-papiers ClickFix, en documentant le comportement de bout en bout utilisé par les attaquants pour inciter les utilisateurs à exécuter le contenu malveillant du presse-papiers. Cette visibilité a permis aux défenseurs d'affiner les détections et d'améliorer l'éducation des utilisateurs.

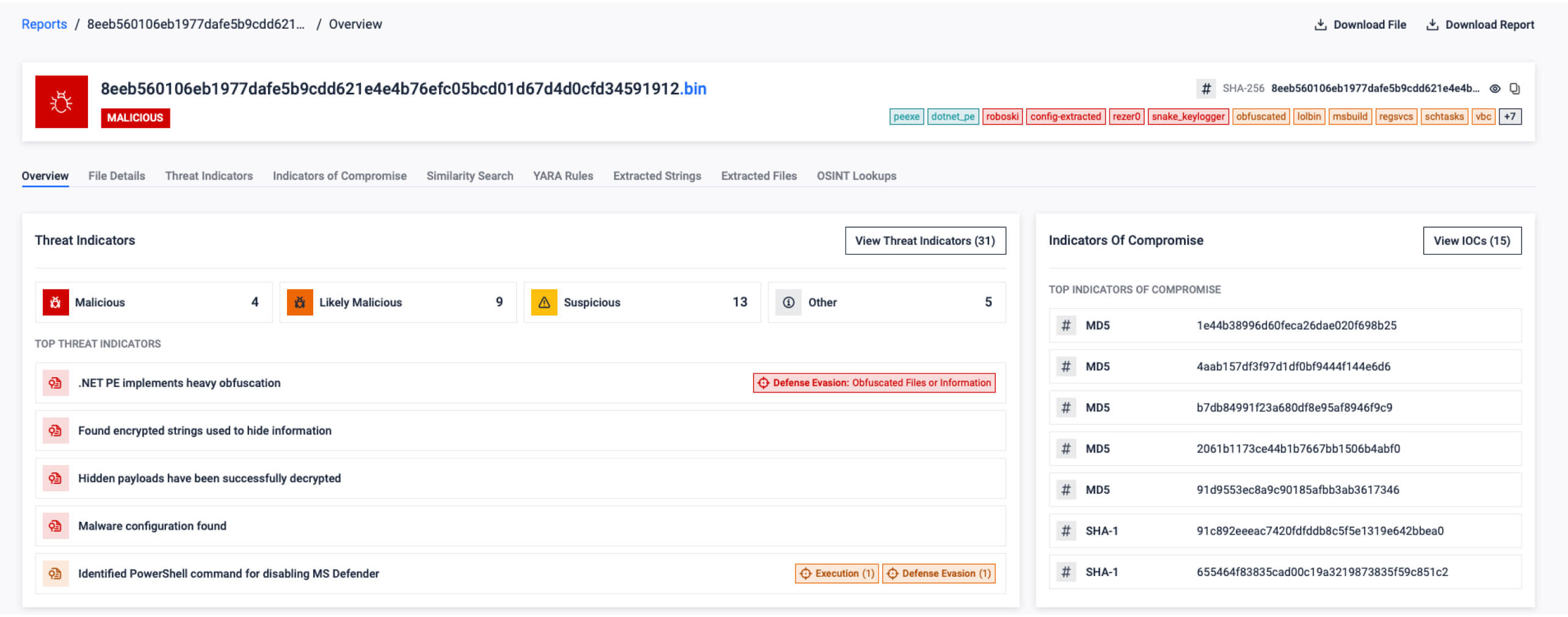

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- Reclassification des échantillons inconnus : Le bac à sable a réétiqueté ~7,3 % des échantillons OSINT "inconnus" comme étant malveillants, avec des preuves comportementales très fiables ~24 heures avant l'apparition des résultats publics de YARA - un temps que vous pouvez consacrer au blocage et non à l'attente.

Schéma opérationnel : Comment réduire le décalage OSINT dans votre environnement

Il n'est pas nécessaire de procéder à un ravalement pour être prévenu à temps. Commencez par ce plan par étapes :

1. Détoner par défaut

Acheminer tous les types de fichiers entrants (en particulier les archives, les scripts et les formats Office) à travers MetaDefender Sandbox au niveau des points de contrôle du Web, du courrier électronique et de la MFT . Marquer les résultats avec des scores de risque et des tactiques ATT&CK.

2. Automatiser le traitement

Utiliser les verdicts des bacs à sable et les scores de similarité pour automatiser les décisions de mise en quarantaine ou de libération. Transmettre les comportements à haut risque (par exemple, vol d'informations d'identification, injection, abus de LOLBIN) à SOAR pour qu'il établisse des plans d'action de confinement.

3. Regrouper les nouveaux

Lorsque les hachages sont nouveaux, la recherche par similarité les ancre dans des familles/campagnes en fonction du comportement. Cela permet un enrichissement plus rapide et réduit les alertes "orphelines".

4. Chasser à partir des comportements

Construire des chasses autour des comportements (par exemple, injection de commandes dans le presse-papiers similaire à ClickFix ; processus enfants suspects d'Office ; utilisation étrange de l'API certificat) et les enrichir avec des IOC de bac à sable à travers les journaux EDR et DNS.

5. Mesurer le delta qui compte

Suivre le temps moyen de détection (MTTD) pour les menaces inconnues, mesurer le temps "de la première vue au blocage", quantifier les heures de triage manuel économisées et surveiller les accords de niveau de service (SLA) sur les menaces confirmées par le bac à sable. Il faut s'attendre à une réduction progressive de la charge de travail des analystes, comme le montre l'exemple du secteur de l'énergie.

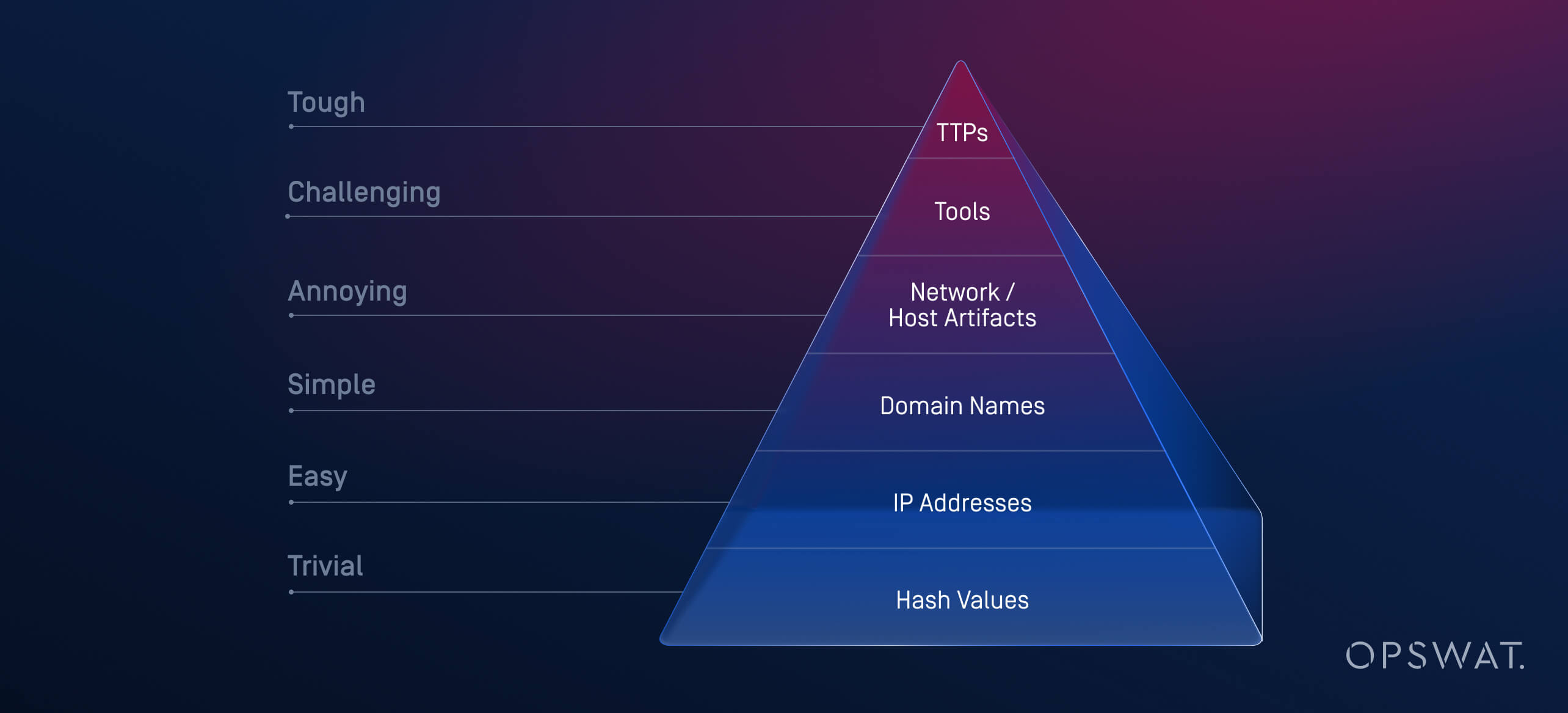

Pourquoi cela fonctionne (et continue de fonctionner)

Les attaquants évoluent, mais les principes comportementaux fondamentaux ne changent pas. Même si les chaînes, les empaqueteurs et les cryptomonnaies mutent, les charges utiles doivent continuer à le faire :

- Toucher des informations d'identification, des secrets ou des jetons

- Persister à travers les redémarrages

- Parler à l'infrastructure

- Manipuler le système d'exploitation de manière révélatrice

En capturant ce que le logiciel malveillant doit faire plutôt que la signature à laquelle il correspond, vous maintenez une visibilité durable, amplifiée par la recherche de similitudes qui se généralise à travers les évolutions "même acteur, nouvel outil". Ajoutez la télémétrie communautaire de Filescan.io, et votre organisation bénéficie d'une alerte précoce partagée sans sacrifier le contrôle local ou la confidentialité.

Ce que vous verrez dans la pratique

- Des files d'attente plus propres : Moins d'"inconnues" ; plus d'alertes fiables et étayées par des preuves.

- Des rapports d'incidents plus rapides: Les chaînes visuelles, les correspondances ATT&CK et les configurations décodées réduisent les délais de rédaction de plusieurs heures à quelques minutes.

- Meilleurs résultats sur table : Manuels exécutables liés à des comportements spécifiques (par exemple, liste de blocage basée sur des C2 en bac à sable, confinement EDR sur des modèles LOLBIN).

- Clarté pour les dirigeants : Les artefacts prêts pour l'audit et les mesures de précision se traduisent directement par des indicateurs clés de performance en matière de risque.

Appel à l'action : Trouver plus tôt. Agir plus vite.

- Essayez une analyse gratuite sur Filescan.io et observez la rapidité avec laquelle les comportements profonds, les charges utiles décodées et les IOC apparaissent.

- Demandez une version d'essai de MetaDefender Sandbox pour intégrer l'analyse à vos points de passage MFT et quantifier l'impact sur votre MTTD et votre charge de triage.

Si c'est le niveau d'information que nous fournissons gratuitement, imaginez l'augmentation lorsqu'il est entièrement intégré dans votre pipeline.

Foire aux questions (FAQ)

D'où proviennent les recherches effectuées dans le cadre de ce blog ?

Tiré de la télémétrie des menaces internes d'OPSWATet des analyses de bacs à sable apparues par le biais de Filescan.io, ainsi que des résultats synthétisés pour le travail sur le paysage des menaces utilisé pour informer ce billet. Les statistiques spécifiques (par exemple, décalage OSINT, 7,3 % de reclassification, plus de 74 millions de COI et 99,97 % de précision) proviennent des données de notre programme et de la validation technique.

En quoi la "recherche de similitudes" diffère-t-elle des signatures ?

Les signatures correspondent exactement aux caractéristiques connues ; la recherche de similitudes met en corrélation le code et les comportements d'échantillons apparentés, révélant les liens familiaux même lorsque les hachages, les empaqueteurs ou les couches de chiffrement ont changé.

Puis-je l'utiliser dans un réseau à air comprimé ?

Oui. MetaDefender Sandbox permet des déploiements totalement déconnectés pour les environnements sensibles ou réglementés tout en préservant une analyse et un reporting robustes.

Quel est le meilleur premier point d'intégration ?

Les pièces jointes et les entrées MFT offrent une valeur immédiate : volume élevé, risque élevé et automatisation directe des politiques sur la base de verdicts de bac à sable et de scores de risque.