Dans la course à la collaboration numérique, les entreprises gèrent un volume de données de plus en plus important dans de multiples environnements en nuage, atteignant souvent des pétaoctets.

Si la rapidité et la flexibilité sont essentielles, une chose est souvent négligée : la sécurité de ces fichiers est-elle vraiment assurée ?

Sans les bonnes défenses en place, même les meilleurs flux de travail dans le nuage peuvent laisser les données exposées aux menaces.

Cet article se penche sur les risques souvent sous-estimés de la sécurité des fichiers dans le nuage et présente des solutions pratiques pour les atténuer.

Découvrez comment protéger vos données sans compromettre le rythme ou l'efficacité exigés par votre entreprise.

Défis courants en matière de sécurisation des fichiers Cloud

Gestion de la distribution de fichiers dans les environnements Cloud

Les organisations, en particulier les entreprises, ont du mal à gérer les fichiers sur les différentes plateformes de cloud computing.

Le stockage n'est pas limité à un seul endroit, il est réparti entre plusieurs outils, étapes et systèmes, ce qui rend difficile l'obtention d'une vue d'ensemble de tous les risques associés.

En fait, un même fichier peut déclencher des alertes différentes ou être signalé avec des niveaux de risque variables en fonction de l'outil utilisé, ce qui rend difficile le maintien d'une approche cohérente en matière de sécurité.

Pour ajouter à la difficulté, les lois de conformité internationales obligent les entreprises à modifier leur approche de la gestion des fichiers en fonction de la région ou du pays.

Cela peut créer de la confusion et des incohérences lorsqu'il s'agit de respecter les normes locales en matière de protection des données.

Sans une approche claire de la distribution des fichiers qui garantisse la visibilité, les entreprises risquent de compromettre à la fois la sécurité et la conformité.

Gérer les risques liés aux données non structurées

Normalement, chaque organisation héberge deux types de données : structurées et non structurées.

Les données structurées sont prévisibles car elles se présentent sous des formats propres et organisés, tels que les formulaires en ligne, les journaux de réseau ou les systèmes de transaction.

Il est facile de classer, d'analyser et d'évaluer les risques potentiels.

Grâce à ces données, les équipes SOC peuvent évaluer efficacement les menaces véhiculées par les fichiers et appliquer des mesures de protection standardisées.

Les données non structurées sont une autre histoire.

Ils proviennent de sources diverses : plateformes de messagerie, documents, médias sociaux, courriels et même fichiers multimédias tels que les images et les fichiers audio.

Ils sont souvent dispersés dans différents formats (PDF, JPEG, MP3, etc.), ce qui rend leur traitement et leur gestion plus difficiles.

Bon nombre de ces fichiers n'atteignent même pas les postes de travail ou les points d'extrémité, ce qui crée des zones d'ombre dans votre stratégie de sécurité.

La sécurisation des données non structurées nécessite une approche capable de gérer leur complexité, leur diversité et le fait qu'elles existent souvent en dehors des frontières traditionnelles de la sécurité.

Gérer la diversité des formats de fichiers dans l Cloud

Chaque format de fichier (PDF, image, vidéo, fichier audio, etc.) ajoute sa propre couche de risque et plus vous gérez de types de fichiers, plus vous êtes confronté à des vulnérabilités potentielles.

Commençons par les logiciels antivirus (AV).

Il s'agit d'un outil courant et fiable pour analyser les fichiers, mais il ne couvre pas tous les risques potentiels.

Les logiciels antivirus signalent bien les menaces connues, mais ils n'examinent pas certains éléments tels que les URL ou les scripts intégrés dans les fichiers. Si ces éléments conduisent à une action malveillante, votre logiciel antivirus risque de ne pas les détecter du tout.

Il y a ensuite le sandboxing, qui consiste à exécuter les fichiers dans un environnement isolé pour voir s'ils se comportent de manière malveillante.

Cette méthode fonctionne, mais la contrepartie est le temps.

La mise en bac à sable peut prendre quelques minutes par fichier.

Lorsque vous traitez des milliers de fichiers chaque jour, ces minutes s'accumulent, créant un goulot d'étranglement qui peut ralentir les opérations.

La productivité en prend un coup et les menaces peuvent rester tapies plus longtemps qu'elles ne le devraient.

La situation est aggravée par les risques liés au contenu.

Un fichier peut sembler parfaitement sûr, mais certains types de fichiers - comme les PDF ou les images - peuvent être modifiés pour dissimuler un contenu malveillant.

Prenons l'exemple du texte invisible dans les PDF (texte en blanc sur fond blanc).

Cette tactique peut tromper les systèmes qui s'appuient sur des analyses de contenu, comme les réviseurs de CV pilotés par l'IA ou les systèmes de détection des fraudes, et elle peut passer sous le radar des logiciels antivirus et des bacs à sable.

Sécuriser la collaboration dans les plateformes SaaS

La migration vers des plateformes SaaS est une démarche courante pour les entreprises, et ce pour de bonnes raisons.

Ces outils sont plus faciles à gérer, plus rapides à mettre en œuvre et éliminent la nécessité d'une maintenance interne.

Cependant, à mesure que les données sont transférées des environnements sur site vers les environnements en nuage, le défi consiste à gérer la vaste dispersion de ces données.

Les entreprises utilisant des outils tels que Zoom, Teams et Salesforce, les données sont disséminées sur de multiples plateformes, souvent hors du contrôle de l'organisation.

Chacune de ces plateformes adopte une approche unique de la prévention des menaces, en se concentrant sur différents domaines tels que le trafic web, le courrier électronique ou les communications internes.

Il est donc difficile de s'assurer que toutes les plateformes SaaS offrent une sécurité cohérente et complète pour les fichiers qu'elles stockent et partagent.

Protection des fichiers dans le cycle de développement Software (SDLC)

Les organisations sont désireuses de mettre en œuvre les nouvelles technologies d'IA le plus rapidement possible.

Dans cette course à la compétitivité, la rapidité devient souvent la priorité, et des étapes cruciales peuvent être négligées. Les gens sont frustrés par la lenteur des processus d'adoption, ce qui les conduit à sauter les contrôles d'approbation nécessaires et à se tourner vers des solutions plus rapides.

Cette précipitation peut entraîner des risques importants.

Des bibliothèques malveillantes provenant de dépôts tiers, par exemple, peuvent se retrouver par inadvertance dans des environnements de développement, ouvrant la porte à des vulnérabilités.

Plus l'organisation est grande, plus l'écosystème est complexe, et plus il est difficile de garder le contrôle de ses sources et de s'assurer que tous les composants sont sécurisés.

Stratégies clés pour sécuriser les fichiers Cloud

Examiner l'ensemble de la chaîne d'analyse des fichiers

Comme nous l'avons établi, pour les fichiers basés sur le cloud, une approche unique de la sécurité est rarement suffisante.

Pour les protéger efficacement, les organisations doivent prendre en compte chaque étape du processus d'analyse des fichiers, en s'assurant que les bonnes mesures sont prises en fonction du type de fichier.

Commencez par appliquer une méthode d'analyse fichier par fichier, qui prenne en compte les risques spécifiques de chaque fichier.

Par exemple, une mise à jour de logiciel, comme Zoom, peut nécessiter plusieurs vérifications, telles que des analyses de logiciels malveillants, des analyses antivirus multiples, des évaluations de la vulnérabilité des fichiers et la mise en bac à sable pour tester le fichier dans un environnement isolé.

Parallèlement, les types de fichiers tels que les PDF nécessitent un ensemble différent de mesures de sécurité : (CDR) Content Disarm and Reconstruction (désarmement et reconstruction du contenu) pour supprimer tout contenu nuisible sans modifier le fichier lui-même, ou des mesures proactives (DLP) Data Loss Protection (protection contre la perte de données) pour s'assurer qu'aucune donnée sensible n'est divulguée par le biais de ces fichiers.

L'idée principale est d'identifier la bonne action pour chaque fichier, en fonction de ses caractéristiques et des risques qu'il présente, afin que les menaces potentielles soient traitées d'une manière qui corresponde au comportement du fichier en question.

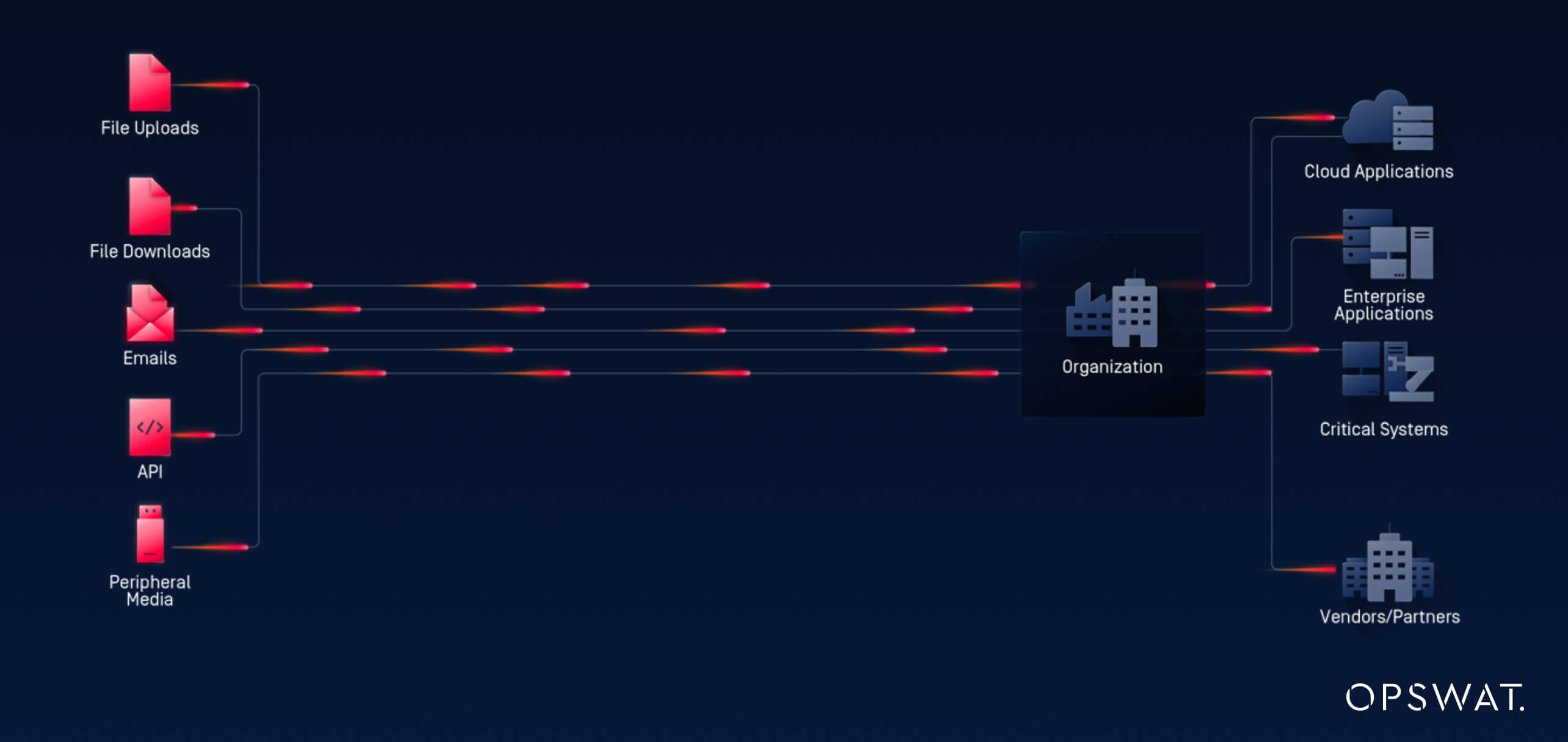

Sécuriser tous les points d'entrée des données

Il est tout aussi important de sécuriser chaque point d'entrée des données dans votre environnement en nuage.

Les fichiers peuvent pénétrer dans votre système de plusieurs façons - par le biais de pièces jointes aux courriels, d'API, de téléchargements de fichiers, de téléchargements ou de stockage dans le nuage - et chacun de ces canaux peut ouvrir la porte à des menaces.

Assurez-vous que chaque point d'entrée est sécurisé et surveillé.

Par exemple, les filtres de courrier électronique doivent analyser les pièces jointes avant qu'elles ne soient ouvertes ou téléchargées, et les API utilisées pour les transferts de fichiers doivent disposer de protocoles de sécurité solides, notamment le cryptage et l'authentification appropriée.

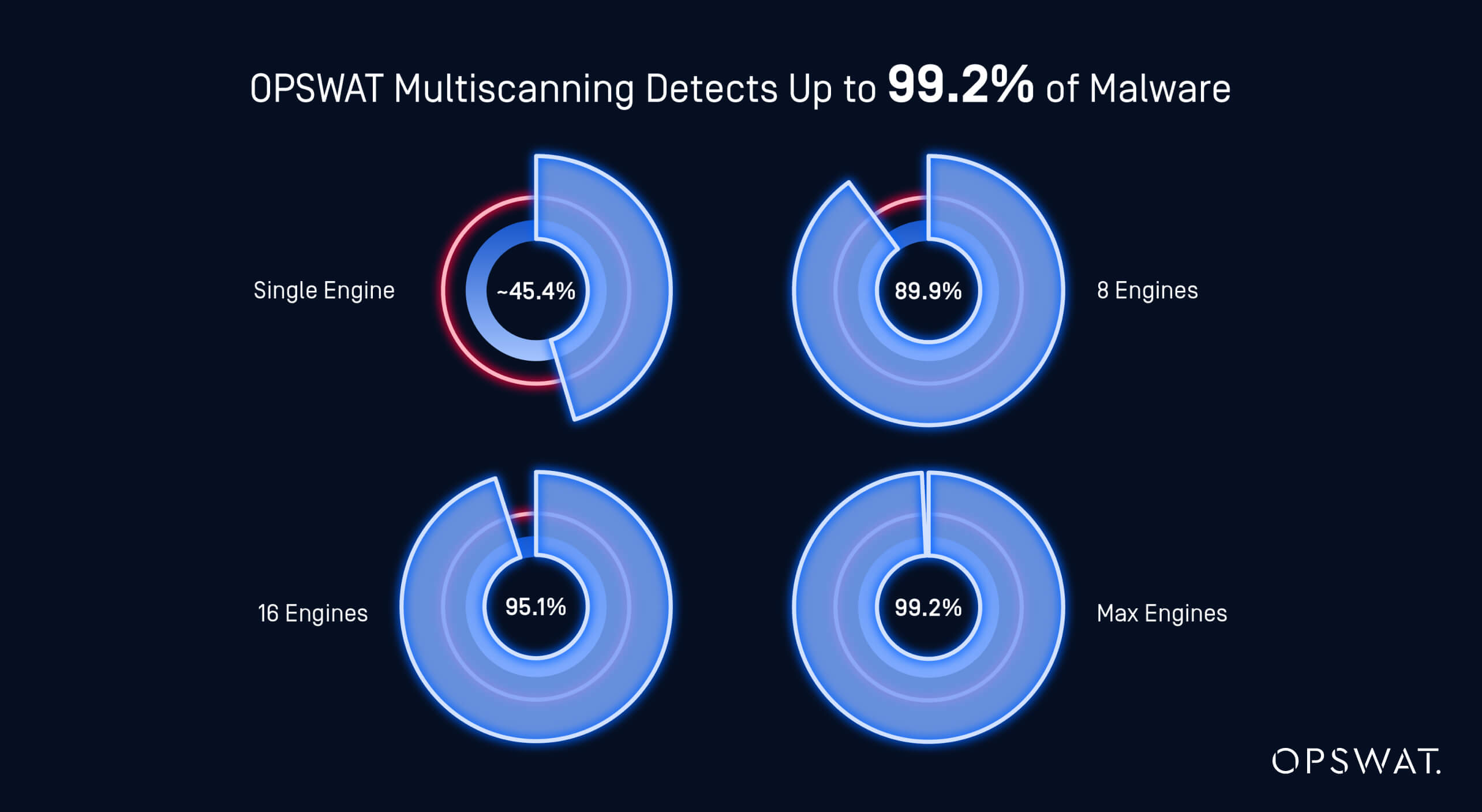

Utiliser le Multiscanning pour une protection complexe

Pour améliorer les chances de détecter les menaces, les organisations devraient recourir au multiscanning, qui consiste à analyser les fichiers à l'aide de plusieurs moteurs antivirus (AV).

Plus le nombre d'AV est élevé, meilleur est le taux de détection.

Cette approche permet de couvrir un plus large éventail de menaces et réduit le risque de passer à côté de logiciels malveillants ou d'autres contenus nuisibles.

Les antivirus doivent effectuer des analyses soit dans votre propre environnement, soit dans un environnement cloud sécurisé, en veillant à ce qu'aucune donnée sensible ne quitte votre système.

Lorsque les analyses sont effectuées dans le nuage, les données sont traitées puis supprimées, de sorte qu'il n'y a pas de transfert d'informations privées vers des bases de données AV externes.

MetaDefender Cloud Platform d'OPSWATutilise plus de 20 moteurs anti-malware leaders du marché tels que McAfee ou Bitdefender, en utilisant des signatures, des heuristiques et de l'apprentissage automatique, et les AV sont mis à jour quotidiennement.

Cette combinaison de méthodes d'analyse améliore les chances de détecter même les nouvelles menaces sophistiquées.

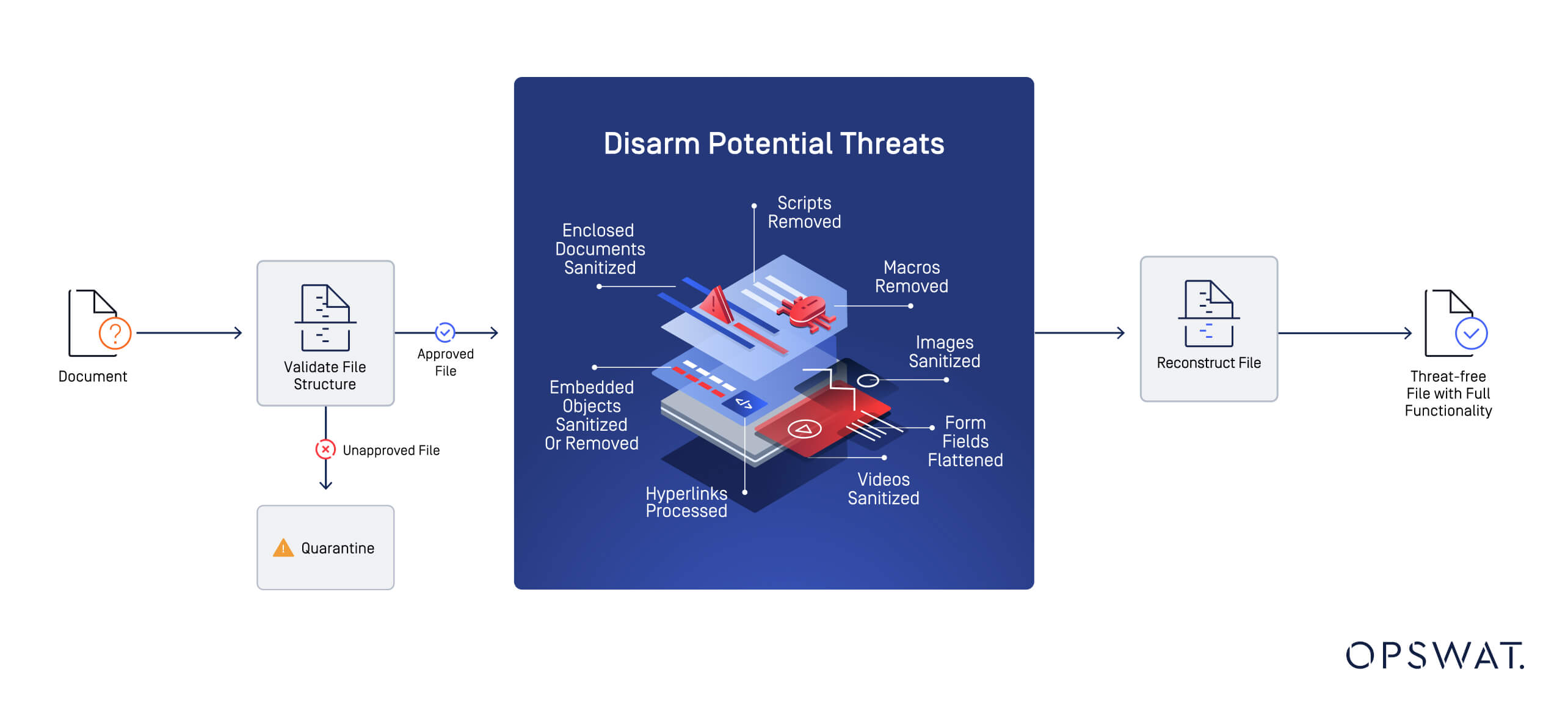

Mise en œuvre du PCEM

Le CDR est une technologie nécessaire à la protection contre les menaces cachées (scripts, liens et codes malveillants) dans les fichiers.

Le CDR décompose les fichiers en leurs composants de base et supprime tout contenu nuisible, tel que les liens cachés, les URL ou les codes QR.

Après avoir désarmé le fichier, le CDR le reconstruit, en veillant à ce que le fichier reste fonctionnel sans transporter aucun des éléments malveillants.

Par exemple, dans le contexte des demandes d'emploi, les candidats peuvent soumettre des CV PDF qui peuvent être truqués avec un code nuisible conçu pour exploiter vos systèmes. Le CDR élimine la menace et fournit un fichier propre et sûr qui conserve son objectif initial.

Cela permet de sécuriser l'utilisation des fichiers et de préserver l'intégrité des données tout en empêchant l'exécution de codes nuisibles.

Activer le sandboxing Adaptive pour l'analyse des menaces

Le sandboxing Adaptive ajoute une couche importante à la sécurité des fichiers en testant en toute sécurité des fichiers potentiellement dangereux dans un environnement contrôlé.

Cette technologie exécute des fichiers dans un système simulé, ce qui permet aux équipes SOC d'observer le comportement sans risquer d'endommager le système réel. Une fois le fichier analysé, le système fournit un verdict basé sur son comportement dans le bac à sable.

Pour les fichiers contenant des scripts ou des contenus suspects, le sandboxing adaptatif peut les isoler dans un environnement à air comprimé, garantissant que toute activité malveillante est contenue.

Un bac à sable adaptatif donne un contrôle total sur la façon dont les fichiers sont déclenchés et analysés, ce qui permet aux entreprises d'ajuster l'environnement et les outils de surveillance en fonction des caractéristiques du fichier.

Cette flexibilité permet une évaluation plus approfondie et plus précise des menaces qui pourraient échapper aux méthodes de détection traditionnelles.

Bien que le sandboxing constitue une mesure de sécurité efficace, l'analyse de chaque fichier peut prendre quelques minutes.

Compte tenu de ce délai, il est important d'utiliser le sandboxing avec prudence pour éviter de perturber les flux de travail, en particulier dans les environnements où le débit des fichiers est élevé.

Prendre des mesures préventives avec DLP

La Proactive DLP va au-delà de l'identification des contenus sensibles ; elle se concentre sur la prévention des fuites de données avant qu'elles ne se produisent.

DLP détecte les informations sensibles telles que les informations personnelles identifiables (PII), les numéros de carte de crédit, le contenu NSFW et tout autre type de données professionnelles confidentielles, garantissant ainsi leur protection contre un accès ou une exposition non autorisés.

Pour ce faire, il expurge automatiquement les données sensibles, en les supprimant ou en les remplaçant avant qu'elles ne soient partagées avec l'extérieur.

Si nécessaire, il peut appliquer des filigranes aux fichiers afin de déterminer comment les données sont utilisées ou qui y accède.

La dernière application DLP inclut l'utilisation d'outils pilotés par l'IA permettant aux organisations d'adopter et de former des modèles d'IA tout en maintenant de solides contrôles de confidentialité.

Suivre les composants Software à l'aide d'une nomenclature Software (SBOM)

Les entreprises doivent avoir une visibilité complète sur les composants de leurs applications pour gérer efficacement les risques de la chaîne d'approvisionnement en logiciels, ce qu'offre un SBOM.

Un SBOM fournit une liste complète de tous les composants logiciels, y compris les bibliothèques tierces, les outils open-source et les dépendances, garantissant qu'aucune partie de l'application n'est négligée.

Cet inventaire devient critique lorsque les développeurs soumettent de nouvelles applications, des conteneurs Docker ou du code, car il révèle chaque composant impliqué.

Le cas d'utilisation d'un SBOM ne se limite pas à la vulnerability detection, car il fournit également des données essentielles sur le cycle de vie des composants, telles que les détails de la fin de vie et les informations sur les licences.

Grâce à cette visibilité, les organisations peuvent anticiper les risques tout au long du processus de développement et prévenir les problèmes avant qu'ils ne surviennent.

Analyser les archives pour y déceler des menaces cachées

Les fichiers compressés ou archivés peuvent contourner les mesures de sécurité traditionnelles.

Par exemple, si un fichier est protégé par un mot de passe, l'antivirus ne peut pas analyser son contenu, ce qui l'expose à des risques potentiels.

Pour éviter cela, les solutions de sécurité doivent être en mesure d'ouvrir et d'analyser tous les fichiers contenus dans les conteneurs d'archives, y compris les formats courants tels que ZIP, RAR et TAR, ainsi que les archives cryptées.

Mise en œuvre de la philosophie de sécurité zéro confiance

Aucune organisation n'est à l'abri des cybermenaces, qu'elles proviennent de sources internes ou externes, et chaque fichier doit donc être considéré comme un risque potentiel.

Les pirates informatiques ciblent des organisations de toutes tailles, et plus vous êtes grand, plus vous attirez les attaques lucratives des ransomwares.

Le modèle de confiance zéro est essentiel dans cet environnement.

Il part du principe que chaque fichier, quelle que soit son origine ou son niveau de confiance, est compromis.

Cette philosophie garantit que les menaces ne peuvent pas contourner vos mesures de sécurité, protégeant ainsi chaque aspect de votre infrastructure, tant interne qu'externe.

La mise en œuvre de la confiance zéro implique d'appliquer cet état d'esprit à l'ensemble des flux de travail, des sites et des systèmes (interfaces API, stockage en nuage, passerelles web, etc.).

Tout doit être segmenté et la propriété doit être clairement définie à chaque niveau.

Ce modèle garantit l'uniformité des mesures de sécurité, quel que soit le lieu d'activité de votre organisation.

Prenons l'exemple des organisations mondiales.

Dans certaines régions, la DLP peut être obligatoire, mais dans le cadre de la confiance zéro, pourquoi la limiter à un seul endroit ?

Les mêmes pratiques de sécurité doivent s'appliquer à l'échelle mondiale, afin d'assurer une protection cohérente partout.

Une plateforme de sécurité basée sur l'informatique en nuage est idéale pour cela.

Il permet une mise à l'échelle facile, garantissant que les mesures de sécurité peuvent être appliquées uniformément sur tous les sites et dans tous les flux de travail.

Avec une telle plateforme, les organisations peuvent efficacement assurer la sécurité de tous les systèmes, quel que soit l'endroit où ils opèrent.

Découvrez comment MetaDefender Cloud™ protège vos charges de travail Cloud .

Vous avez fait le premier pas dans la compréhension des meilleures pratiques nécessaires pour sécuriser les fichiers en nuage dans tous les flux de travail et vous êtes maintenant conscient que les approches traditionnelles peuvent ne plus être suffisantes pour assurer la protection de votre organisation.

MetaDefender Cloud est conçu pour répondre directement aux défis de la cybersécurité, en offrant une solution claire qui s'intègre de manière transparente dans votre infrastructure cloud.

Grâce à l'analyse multiple, au sandboxing dynamique et au proactive DLP, vous pouvez garantir le plus haut niveau de sécurité dans tous vos flux de travail, sans compromettre la vitesse ou l'efficacité.