Conformité approfondie des Endpoint

MetaDefender Access Endpoint Compliance, inclus dans la plateforme MetaDefender Access de base, va bien au-delà des contrôles de conformité standard pour garantir avec le plus haut degré de confiance que vos points d'accès sont sécurisés. Il inclut des contrôles tels que le niveau du système d'exploitation, les logiciels de sécurité, le cryptage, la géolocalisation, les vulnérabilités et la gestion des correctifs. Combiné à notre module Advanced Endpoint Compliance, MetaDefender Access fournit le contrôle le plus complet de l'industrie.

MetaDefender Access Endpoint Compliance aide votre organisation à rester en conformité en détectant et en classant les applications installées sur les postes de travail, ce qui permet à votre organisation de surveiller et de gérer ces applications. Il aide votre organisation à évaluer et à remédier aux paramètres spécifiques aux applications.

Prévenir les connexions à haut risque grâce à des capacités de géofencing précises

Avec les contrôles basés sur la géolocalisation, les administrateurs ont le pouvoir de définir et de réguler les règles de conformité des appareils en fonction de leur emplacement géographique. Vous pouvez sélectionner des lieux spécifiques comme "lieux bloqués", en marquant les appareils de ces régions comme non conformes. Par conséquent, l'accès aux ressources désignées peut être restreint en fonction de vos configurations d'accès sécurisé.

S'assurer que les applications sur n'importe quel Endpoint sont conformes aux politiques et aux réglementations

MetaDefender Access permet de bloquer ou de supprimer les applications potentiellement indésirables. Vous pouvez créer des fonctions qui bloquent ou suppriment sélectivement plus de 2 000 versions d'applications courantes (de logiciels d'entreprise et grand public) sans aucune interaction avec l'utilisateur final. Grâce à ces fonctions, votre entreprise peut détecter silencieusement ces applications sur n'importe quel terminal et les supprimer complètement. Il détecte et supprime également les applications potentiellement indésirables (PUA) qui peuvent exposer des informations sensibles sur les terminaux sans le consentement éclairé de l'utilisateur (comme les barres d'outils de navigateur, les programmes de partage de fichiers publics et les applications de sauvegarde ou de synchronisation dans le nuage).

Surveiller et remédier aux mises à jour et aux correctifs des applications et des systèmes d'exploitation

MetaDefender Access Endpoint Compliance détecte les applications tierces de gestion des correctifs et les active si nécessaire. Ce module détecte également les correctifs actuellement installés sur un point d'accès, génère une liste des correctifs manquants et les installe automatiquement.

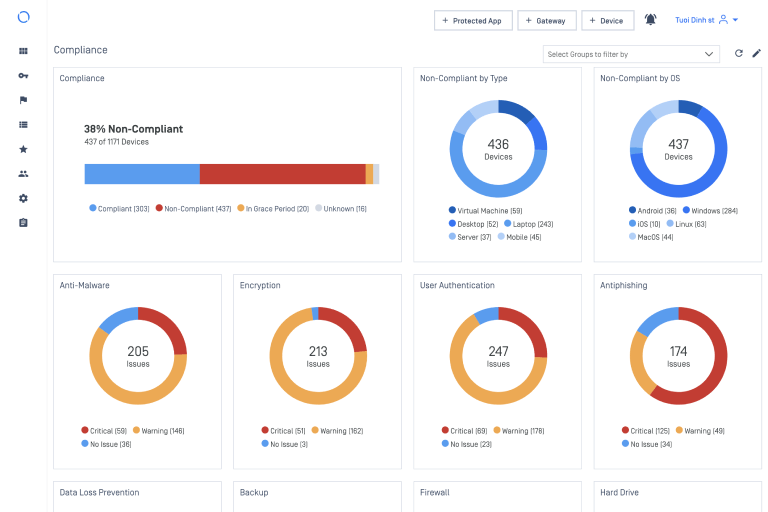

Des rapports d'information et des mesures correctives puissants et exhaustifs

MetaDefender Access Endpoint Compliance prend en charge plus de 30 remédiations différentes, spécifiques à un produit, pour tous les principaux systèmes d'exploitation. Il recueille les détails des applications classifiées et non classifiées ainsi que les configurations approfondies des applications de sécurité, y compris l'anti-malware, le pare-feu personnel, le cryptage des disques durs, la gestion des correctifs, les navigateurs, les plugins de navigateur, et bien d'autres. Les organisations qui doivent se conformer à des cadres réglementaires peuvent ainsi facilement collecter des informations à partir des terminaux pour les aider à se mettre en conformité.

Vérifier que les points d'accès sont chiffrés conformément aux politiques et aux réglementations

MetaDefender Access Endpoint Compliance détecte les logiciels de chiffrement des disques durs sur chaque appareil et signale les parties de chaque disque qui sont chiffrées. Il s'appuie sur notre méthode brevetée d'évaluation de l'état de chiffrement des disques sélectionnés (brevet n° 10,229,069) et fonctionne indépendamment des algorithmes de chiffrement et des configurations de tiers. Il prend également en charge toutes les solutions de chiffrement courantes.