API Les clés de sécurité, les mots de passe, les clés de chiffrement et d'autres données sensibles - appelées "secrets" dans le domaine du développement logiciel - permettent de sécuriser un large éventail de technologies tout au long du cycle de développement logiciel. Malheureusement, ils continuent de tomber entre les mains des pirates.

Des chercheurs de l'université d'État de Caroline du Nord ont présenté deux approches différentes pour l'extraction de secrets. L'une des techniques a permis de découvrir 99 % des nouveaux fichiers contenant des secrets en temps quasi réel. Ils ont constaté que le délai médian de découverte était de 20 secondes. Même si vous vous rendez compte que vous avez accidentellement transféré un secret dans un dépôt public, vous ne disposez en moyenne que de 20 secondes pour créer un nouveau secret.

Les fuites de secrets permettent aux cybercriminels d'accéder aux données et de les manipuler. C'est dans cette optique que OPSWAT a entrepris de créer une solution conviviale pour les développeurs afin de détecter les secrets dans le code avant qu'il ne soit transféré dans un dépôt public ou compilé dans une version. En outre, la technologie améliorée détecte mieux les secrets cachés et les informations confidentielles.

Examinons les types de fuites de secrets, leurs conséquences et les moyens d'y mettre un terme.

Les risques silencieux des secrets intégrés

Les secrets codés en dur comprennent des informations sensibles incorporées dans les logiciels, telles que les noms d'utilisateur, les mots de passe, les clés SSH, les jetons d'accès et d'autres données sensibles. Si les développeurs laissent des secrets dans le code source ou la configuration d'une application, ils deviendront probablement des cibles privilégiées pour les attaques d'agents malveillants. Les acteurs malveillants analysent en permanence les référentiels de code public à la recherche de modèles permettant d'identifier les secrets.

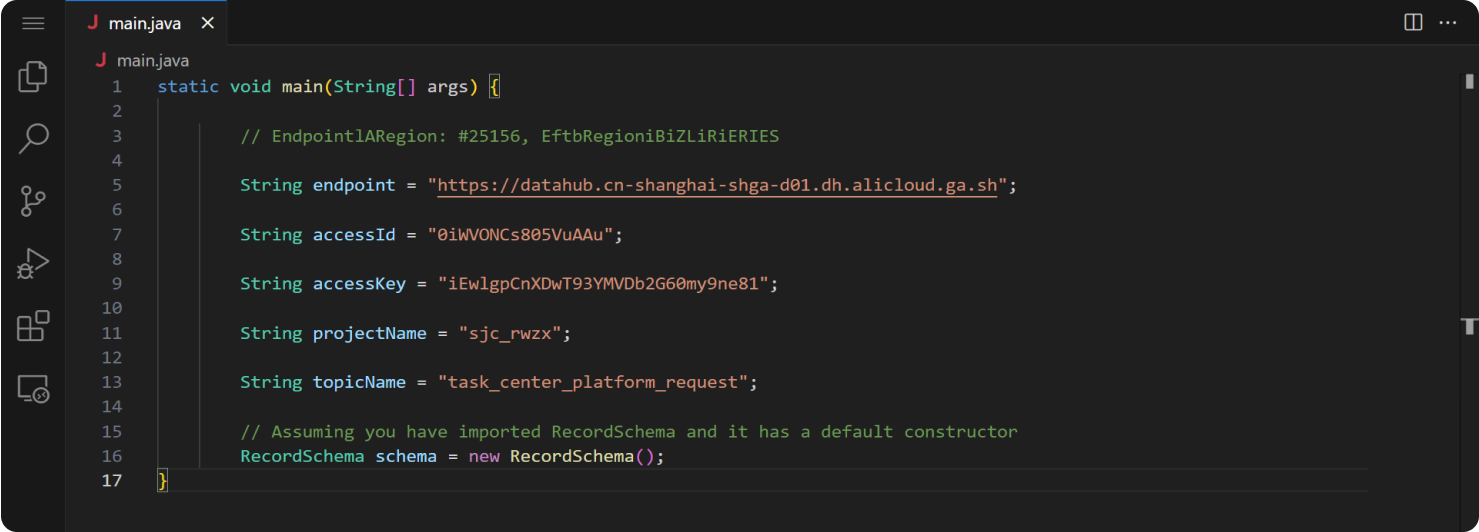

Pour mieux illustrer cela, considérons le code Java suivant :

Les développeurs peuvent utiliser un code similaire pour des tests locaux et oublier de le supprimer lorsqu'ils placent le code dans un dépôt. Après compilation, l'exécutable contiendra les identifiants "admin" ou "secretpass" dans son code. Quel que soit l'environnement - qu'il s'agisse d'une application de bureau, d'un composant de serveur ou de toute autre plateforme logicielle - ces chaînes intégrées sont exposées. Il ne fait aucun doute que les clés exposées sont souvent la première étape franchie par de nombreux cybercriminels pour pénétrer dans un système par ailleurs fortifié.

Les récentes fuites secrètes et leur impact

En 2021, des cyber-attaquants ont profité d'une faille dans la manière dont CodeCov produisait des images Docker, en modifiant un outil de téléchargement pour leur transmettre des informations d'identification, mettant ainsi potentiellement en danger les protocoles de développement de nombreuses entreprises. Dans un autre incident, des pirates ont dévoilé le code source de la plateforme de diffusion de jeux Twitch, révélant plus de 6 000 dépôts Git et environ 3 millions de documents.

Cette faille a exposé plus de 6 600 secrets de développement, ouvrant la voie à d'éventuelles intrusions ultérieures. D'autres cas d'exposition involontaire après une faille de sécurité ont été signalés dans des entreprises de premier plan telles que Samsung Electronics, Toyota Motor Corporation et Microsoft.

Le problème de la divulgation des secrets est très répandu. Voici quelques-unes des autres fuites importantes qui se sont produites ces dernières années :

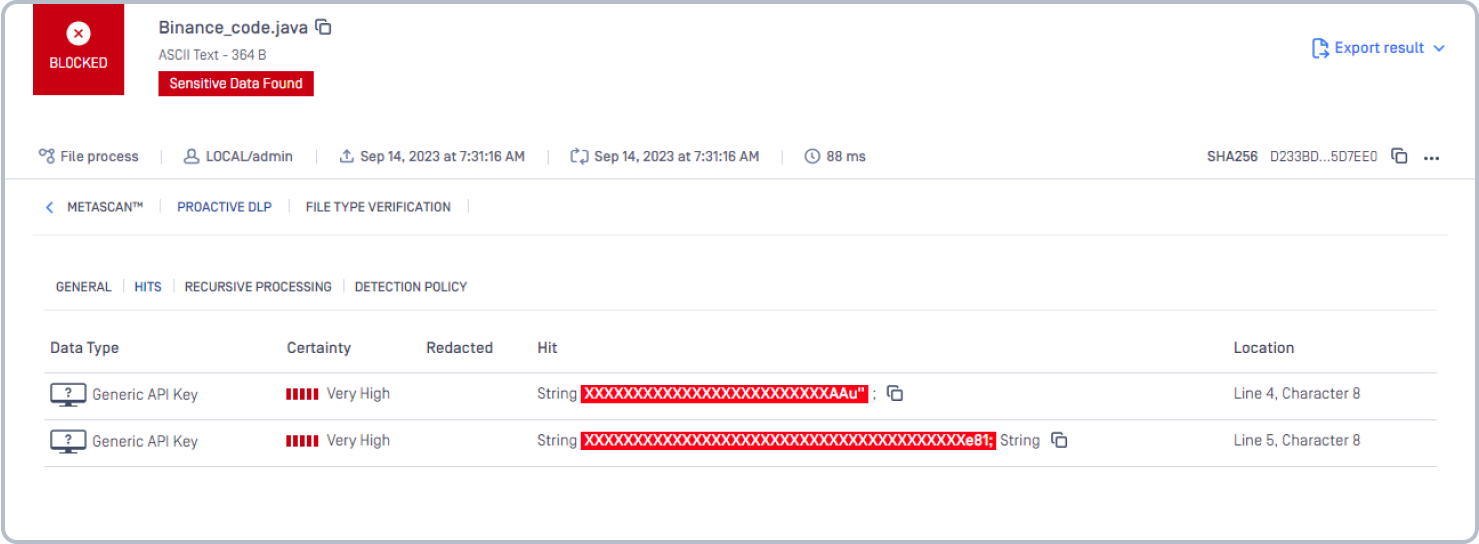

Violation des données de Binance

Le 3 juillet 2022, Changpeng Zhao, PDG de Binance, a annoncé sur Twitter une importante violation de données. Il a déclaré que des criminels vendaient 1 milliard de données sur le dark web. Il s'agit notamment de noms, d'adresses et même de dossiers médicaux et de police. La fuite a commencé parce que quelqu'un a copié le code source avec les détails d'accès sur un site de blog chinois, laissant tout le monde le voir.

Le 2 août 2022, 3 207 applications mobile ont été trouvées en train de divulguer les clés API de Twitter. Cela signifie qu'il est possible d'accéder aux messages privés échangés entre les utilisateurs de Twitter dans ces applications.

Le 1er septembre 2022, Symantec a signalé que 1 859 applications (iPhone et Android) possédaient des jetons AWS. 77 % de ces jetons pouvaient accéder à des services AWS privés, et 47 % permettaient d'accéder à de grandes quantités de fichiers stockés.

Target a été confrontée à des problèmes lorsque des pirates ont volé les données de 40 millions de cartes de clients. Les ventes ont alors chuté de 4 %. Selon le New York Times, ce problème a coûté 202 millions de dollars à Target.

Après tout ce qui s'est passé, nous devons nous demander "pourquoi ces entreprises n'ont-elles pas découvert ces fuites plus tôt ?" Un examen minutieux du code ou un contrôle régulier aurait pu permettre de détecter ces problèmes avant qu'ils ne prennent de l'ampleur.

Comment OPSWAT's Proactive Data Loss Prevention (DLP) peut aider à prévenir les fuites de données

Le Proactive DLP dispose d'une fonction intégrée de détection des secrets. Cette fonction vous avertit rapidement lorsqu'elle détecte des secrets, tels que des clés API ou des mots de passe dans le code source. Elle peut notamment détecter les secrets associés à Amazon Web Services, Microsoft Azure et Google Cloud Platform.

Prenons l'exemple de la fuite de données de Binance. Selon les rapports, quelqu'un a soumis les informations suivantes sur le blog. Proactive DLP peut scanner le code, identifier le jour d'accès générique et avertir les développeurs avant qu'ils ne poussent le code vers un dépôt public.

Proactive DLP permet de détecter les erreurs potentielles avant qu'elles ne se transforment en problèmes plus importants.

A propos de OPSWAT Proactive DLP

OPSWAT Proactive DLP détecte, bloque ou expurge les données sensibles, aidant ainsi les organisations à prévenir les fuites de données potentielles et les violations de la conformité. Outre les secrets codés en dur, Proactive DLP détecte les informations sensibles et confidentielles avant qu'elles ne deviennent un problème important.

Découvrez comment OPSWAT Proactive DLP empêche les données sensibles et réglementées de quitter ou d'entrer dans les systèmes de votre organisation.

Contactez un expert en cybersécurité des infrastructures critiques pour plus d'informations et d'assistance.