Grâce à sa flexibilité et à sa simplicité, Ruby est un langage de programmation extrêmement populaire, utilisé pour une variété d'applications allant du développement web à l'analyse de données.

Au cœur de l'écosystème Ruby se trouve Rack, une interface modulaire qui relie les serveurs web aux applications web basées sur Ruby et qui est utilisée par de nombreux cadres et bibliothèques web Ruby, tels queRuby on Rails et Sinatra.

Cependant, la sécurité des applications web, telles que celles créées par Ruby Rack, peut être compromise par des pirates informatiques désireux de trouver et d'exploiter des vulnérabilités. Les organisations peuvent ainsi être exposées à des attaques et à des risques de perte ou de vol de données, avec les conséquences juridiques, financières et en termes de réputation que cela implique.

Découvrez comment l'équipe rouge d'OPSWAT a découvert des vulnérabilités affectant le cadre Rack et a collaboré étroitement avec les développeurs de Ruby pour les corriger rapidement.

Quel est le problème ?

Ruby Rack est un composant essentiel de nombreuses applications web utilisées par les entreprises et les particuliers. Les failles ou vulnérabilités de Rack présentent des risques importants pour la sécurité des applications web basées sur Ruby. Cela pourrait permettre à un attaquant de :

- Obtenir un accès non autorisé aux fichiers

- Manipuler le contenu et les entrées du journal en Ruby

En quoi cela est-il important ?

Avec plus d'un milliard de téléchargements de Rack dans le monde, l'exploitation des vulnérabilités de Rack pourrait potentiellement affecter de nombreuses applications et systèmes dans le monde entier.

Les insectes découverts : Ce qu'il faut savoir

1. CVE-2025-27610 (score CVSS de 7,5)

La vulnérabilité la plus grave des trois découvertes est une vulnérabilité de type "Path Traversal" qui se produit en raison d'une mauvaise gestion de l'option :root, qui définit le répertoire de base à partir duquel les fichiers statiques seront servis. En permettant aux attaquants d'accéder à des fichiers situés en dehors du répertoire de fichiers statiques désigné et de récupérer des informations sensibles, notamment des fichiers de configuration, des informations d'identification et des données confidentielles, cette vulnérabilité peut conduire à une violation du système.

2. CVE-2025-27111 (score CVSS de 6,9)

Cette faille de sécurité permet aux attaquants d'injecter et de manipuler le contenu des journaux par le biais de valeurs d'en-tête malveillantes. Les attaquants pourraient insérer des entrées frauduleuses, masquant potentiellement l'activité réelle, ou injecter des données malveillantes dans les fichiers journaux.

3. CVE-2025-25184 (score CVSS de 5.4)

Cette vulnérabilité permet aux attaquants de réaliser des injections de journaux via les caractères CRLF (Carriage Return Line Feed), ce qui permet de manipuler les entrées de journaux, de masquer l'activité réelle ou d'insérer des données malveillantes dans les fichiers de journaux.

Que doivent faire les développeurs ?

1. Mettre à jour Ruby Rack maintenant

Ruby a corrigé les bogues dans les versions les plus récentes de son logiciel. Si vous utilisez Rack, mettez-le immédiatement à jour avec la dernière version.

2. Vérifier vos cadres de travail Web

Les développeurs doivent analyser leurs Software Bill of Materials (SBOM)-une liste de tous les outils et codes qu'ils utilisent - pour s'assurer que rien d'autre ne contient de bogues.

Un SBOM offre une visibilité sur les composants et les dépendances qui constituent le logiciel, de sorte que les équipes de sécurité peuvent rapidement identifier et traiter les vulnérabilités. Dans le développement web moderne, l'utilisation de multiples outils logiciels et de bibliothèques tierces augmente considérablement la complexité des environnements, ce qui rend difficile le maintien d'un cycle de développement logiciel (SDLC).

Sans une surveillance continue du SBOM, les organisations offrent une chance aux attaquants d'exploiter leurs composants obsolètes ou vulnérables, mettant ainsi en danger leurs applications et leurs données. L'analyse proactive du SBOM permet de rationaliser la gestion des vulnérabilités, en veillant à ce que la sécurité reste une partie intégrante du SDLC.

3. Protégez vos données

Les pirates peuvent exploiter ces vulnérabilités pour modifier le contenu des journaux et des fichiers. Les cadres Web, même s'ils sont initialement sécurisés, peuvent ne pas le rester au fil du temps. Des outils tels que le sandboxing et l'analyse de fichiers sont efficaces pour identifier les activités suspectes.

OPSWAT's MetaDefender Core d'OPSWAT permet aux organisations d'adopter une approche proactive pour faire face aux risques de sécurité. En analysant les applications logicielles et leurs dépendances, MetaDefender Core identifie les vulnérabilités connues, telles que CVE-2025-27610, CVE-2025-27111 et CVE-2025-25184, dans les composants listés. Cela permet aux équipes de développement et de sécurité de donner la priorité aux correctifs, en atténuant les risques de sécurité potentiels avant qu'ils ne soient exploités par des acteurs malveillants.

Comment pouvons-nous vous aider ?

OPSWAT est spécialisé dans les technologies et les solutions qui identifient les logiciels malveillants et les bogues de ce type, aidant ainsi les entreprises à rester en sécurité. Si vous êtes un développeur, nous pouvons vous aider à analyser vos applications et vos données pour détecter les risques, à maintenir vos outils à jour et à protéger vos informations contre les pirates informatiques.

L'essentiel à retenir

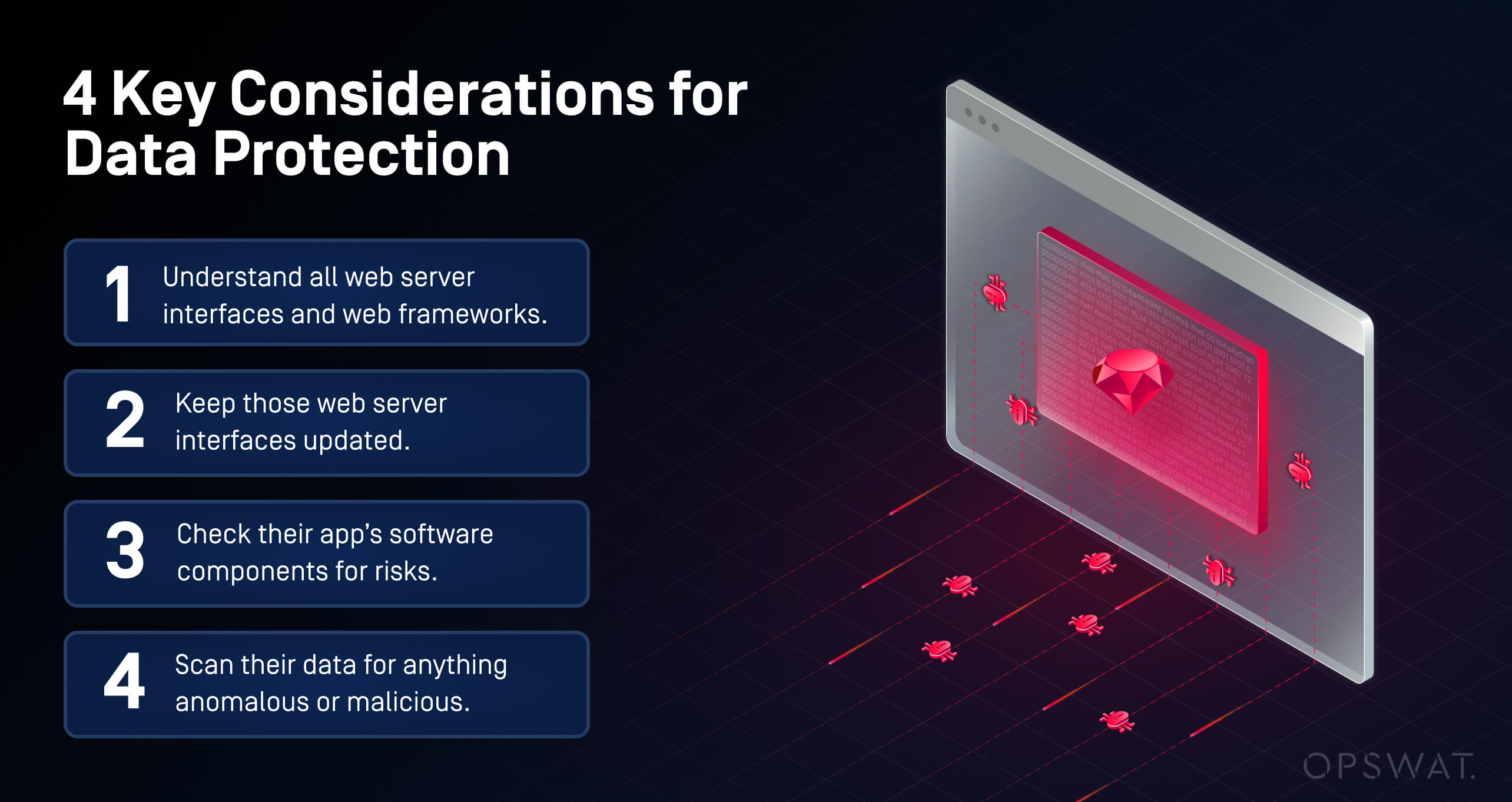

Les bogues dans les interfaces de serveurs web comme Rack peuvent avoir un impact significatif si les pirates les trouvent et les utilisent en premier. Les développeurs doivent se concentrer sur quatre points clés pour garder une longueur d'avance :

- Comprendre toutes les interfaces des serveurs web et les cadres web utilisés dans la construction de leurs logiciels.

- Maintenez les interfaces des serveurs web à jour.

- Vérifier si les composants logiciels de leur application présentent des risques.

- Analysez leurs données pour détecter toute anomalie ou tout acte malveillant.

Renforcer la culture de la cybersécurité

Vous voulez en savoir plus sur la façon dont l'équipe rouge d'OPSWAT a découvert et aidé à corriger ces CVE ? Obtenez tous les détails et lisez comment le programme contribue à la communauté mondiale de la cybersécurité.

Si vous êtes un développeur ou un propriétaire d'entreprise, il est temps de vous assurer que vos applications et vos données sont protégées.

Qu'il s'agisse du SBOM ou de la détection et de la prévention des menaces à plusieurs niveaux que l'on trouve dansMetaDefender Corenos experts sont prêts à vous montrer pourquoi OPSWAT est reconnu mondialement pour défendre certains des environnements les plus critiques contre les menaces.

Vous voulez savoir comment OPSWAT peut protéger votre environnement contre les nouvelles menaces ?