Dans une révélation surprenante qui souligne la menace constante de la cybercriminalité dans le secteur du commerce de détail, le groupe Pepco, un important détaillant discount européen, a récemment été victime d'une attaque par hameçonnage dans ses opérations hongroises. L'incident, qui a entraîné une perte considérable d'environ 15 millions d'euros (16,3 millions de dollars), a provoqué une onde de choc dans le secteur, incitant les entreprises à réévaluer leurs mesures de cybersécurité.

L'attentat : Un bref aperçu

Le 27 février 2024, le groupe Pepco a révélé que son unité commerciale hongroise avait été ciblée par des cybercriminels utilisant des techniques d'hameçonnage. Le phishing, méthode par laquelle les attaquants se déguisent en entités dignes de confiance pour tromper les individus et leur faire divulguer des informations sensibles, est devenu une tactique courante et efficace utilisée par les acteurs de la menace.

Dans le cas de Pepco, les attaquants ont réussi à détourner environ 15 millions d'euros, laissant l'entreprise dans une situation précaire en ce qui concerne le recouvrement des fonds. Malgré ce revers financier, Pepco a assuré au public qu'aucune donnée concernant les clients, les fournisseurs ou le personnel n'avait été compromise.

Tactiques d'hameçonnage possibles utilisées dans l'attaque du groupe Pepco

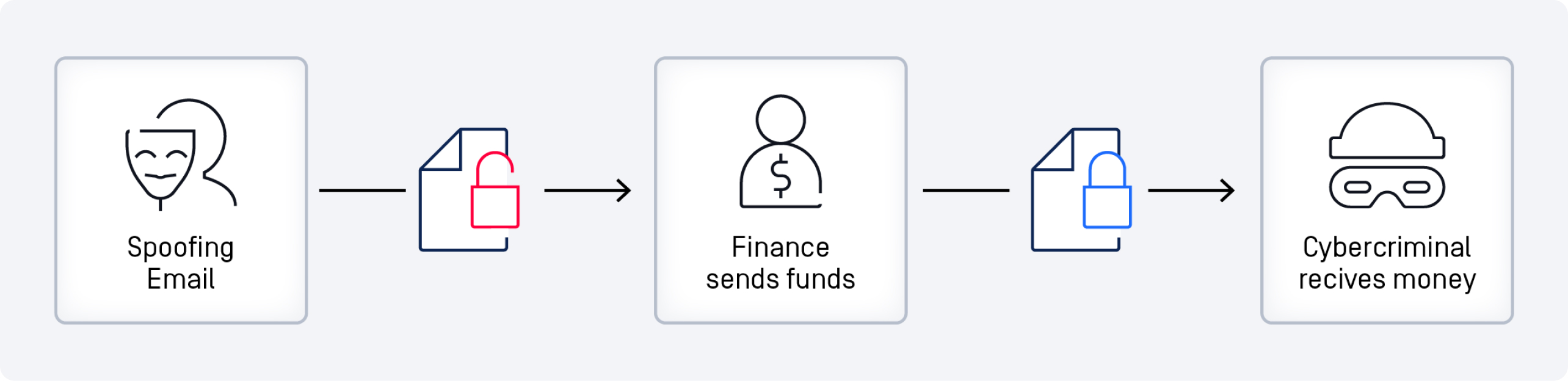

Spoofing d'email :

Les attaquants envoyaient des courriels semblant provenir de cadres supérieurs ou de sources internes fiables. Pour ce faire, ils ont falsifié l'adresse "From" pour faire croire que le message provenait de l'organisation.

Ingénierie sociale :

Les attaquants ont utilisé des scénarios et un langage convaincants qui ont incité les destinataires à agir rapidement sans vérifier l'authenticité.

Urgence et autorité :

Les courriels étaient rédigés de manière à donner un sentiment d'urgence et provenaient de personnes faisant autorité au sein de l'entreprise, telles que des cadres ou des dirigeants.

Outils de personnalisation et d'IA :

Les attaquants ont probablement utilisé des outils d'intelligence artificielle pour personnaliser les courriels, les rendant dépourvus d'indicateurs de phishing typiques tels que les fautes d'orthographe.

Une autre technique que les acteurs de la menace ont pu utiliser est celle du Business Email Compromise (BEC). Cette attaque vise à accéder à des comptes de messagerie légitimes afin d'observer les communications internes et de choisir le moment optimal pour envoyer des courriels frauduleux.

Par exemple, un pirate compromet le compte de messagerie d'un cadre, surveille les fils de discussion sur les paiements à venir, puis envoie un courriel frauduleux à un moment stratégique pour détourner les fonds vers un autre compte.

La réponse : Renforcer les défenses

Au lendemain de l'attaque, Pepco a entrepris un examen complet de ses systèmes de sécurité et de contrôle financier ( IT ). L'objectif est clair : renforcer les mesures de cybersécurité de l'organisation contre de futures attaques. Cette initiative ne vise pas seulement à limiter les dégâts, mais aussi à rétablir la confiance entre les parties prenantes et à garantir l'intégrité de ses opérations.

Implications pour le secteur du commerce de détail

L'incident de Pepco nous rappelle brutalement les vulnérabilités inhérentes au paysage numérique de la vente au détail. La cybersécurité n'est plus une préoccupation de IT mais un impératif stratégique pour les entreprises. Pour les RSSI et les spécialistes de la sécurité du site IT , cet événement souligne la nécessité d'adopter une approche proactive et dynamique de la sécurité du courrier électronique en ajoutant des couches de défense avancées pour détecter ce que la sécurité traditionnelle du courrier électronique ne peut pas faire.

Évaluez votre posture Email Security avec OPSWAT

Cette dernière violation souligne la nécessité pour le secteur de la vente au détail de procéder à des évaluations régulières des défenses contre les courriels. OPSWAT propose une évaluation des risques liés aux courriels qui permet de détecter les menaces qui contournent les solutions de sécurité traditionnelles telles que celles de Microsoft 365.

La technologie Real-Time Anti-Phishing de OPSWATest l'une des principales couches de défense utilisées dans l'évaluation, qui aurait pu arrêter l'attaque de phishing susmentionnée. Cette solution traite les courriels au moyen de plusieurs mécanismes de détection et d'une technologie de filtrage du contenu afin de garantir un taux de détection de 99,98 % des spams et des attaques par hameçonnage.

En outre, les URL sont réécrits pour être soumis à des contrôles de réputation contre l'ingénierie sociale au moment du clic avec plus de 30 sources en ligne. Les fonctions d'analyse et de réécriture des codes QR, ainsi que l'heuristique et l'apprentissage automatique, renforcent encore la protection.

Vous ne savez pas si vous avez besoin de couches de défense avancées ? Découvrez si le phishing, les logiciels malveillants ou d'autres exploits ont déjà contourné votre défense et se trouvent dans la boîte aux lettres de votre entreprise grâce à une évaluation du risque de messagerie électronique (OPSWAT ).

Cette évaluation rapide n'est pas perturbatrice et fournit un rapport exploitable avec des informations pour tout CISO ou responsable de la sécurité sur IT cherchant à renforcer leur position en matière de sécurité du courrier électronique.