IT et OT : les îlots isolés de l'infrastructure critique

Pour la plupart des équipes IT (technologies de l'information) et OT (technologies opérationnelles), il est courant d'avoir l'impression d'appartenir à deux mondes distincts. Les professionnels de l'informatique, généralement considérés comme des "cols blancs", se concentrent sur la gestion des données et des systèmes numériques, tandis que les spécialistes des technologies opérationnelles - les "cols bleus" - sont sur le terrain, entretenant les machines et les équipements qui assurent le bon fonctionnement des opérations physiques.

Ce clivage peut entraîner des lacunes en matière de communication et de sécurité, chaque partie s'efforçant d'intégrer les processus de l'autre de manière efficace et sécurisée.

Les travailleurs du secteur tertiaire perçoivent souvent les professionnels de l'informatique comme étant déconnectés du "vrai" travail, pensant qu'ils restent assis derrière des ordinateurs sans jamais mettre la main à la pâte. D'autre part, lorsque les experts en TI s'aventurent dans des environnements physiques d'OT, ils se retrouvent souvent dépassés, confrontés à des protocoles et à des processus inconnus.

À l'avenir, les systèmes IT-OT totalement intégrés deviendront la norme et les environnements OT sécurisés seront une réalité. Toutefois, à l'heure actuelle, ces deux domaines fonctionnent souvent comme des îlots isolés, qui se rapprochent progressivement mais peinent encore à s'aligner dans la pratique.

Quelle que soit la complexité des défis à relever, la nécessité d'une approche unifiée de la productivité et de la sécurité des technologies de l'information et des technologies de la terre est inévitable, et les outils pour y parvenir sont déjà disponibles.

| Technologie de l'information (IT) | Technologie opérationnelle (OT) | |

| Composants | Serveurs, postes de travail, bases de données, nuages, dispositifs de sécurité, dispositifs mobile , applications web, dispositifs de réseau | PLC/DCS, SCADA, collecteurs de données, capteurs, moteurs et autres dispositifs de terrain, convertisseurs de protocole, contrôleurs de fabrication |

| Fonctionnement | Applications, systèmes et réseaux collaboratifs et interconnectés | Systèmes isolés en forme d'île, fonctionnement indépendant |

| Concept de sécurité | Approche centrée sur les données | Approche centrée sur les processus |

| Le personnel | Les "cols blancs" : administrateurs de systèmes, ingénieurs en informatique et en sécurité, utilisateurs | Les "cols blancs et bleus" : opérateurs, agents de maintenance, ingénieurs de terrain et d'automatisation |

| Gestion | L'exploitation et la maintenance des systèmes informatiques sont gérées par une équipe interne ou externalisées. | Les systèmes OT sont généralement exploités et entretenus par les fournisseurs, les intégrateurs ou les fabricants. |

| Localisation | Systèmes centralisés dans les salles de serveurs et les centres de données | Opérations décentralisées, souvent isolées, environnements éloignés |

Opérations décentralisées d'OT

Les systèmes informatiques sont généralement gérés par une seule équipe centralisée. En revanche, les environnements OT sont souvent gérés par plusieurs équipes, car il est courant que les fabricants d'équipements OT, de machines et de lignes de production s'occupent également de la maintenance.

En fonction de la diversité de l'environnement technologique et industriel, jusqu'à 8 à 10 fabricants différents peuvent être impliqués dans la fourniture de services de maintenance. Cela signifie que la gestion des technologies de l'information, y compris la sécurité des technologies de l'information, est souvent décentralisée.

Dans de nombreux cas, les environnements OT fonctionnent avec une gestion décentralisée, ce qui peut poser des problèmes pour maintenir des pratiques de sécurité cohérentes dans l'ensemble du système.

Combler le fossé entre les environnements IT et OT

Dans un paysage technologique et opérationnel aussi diversifié, des critères unifiés d'évaluation de la cybersécurité peuvent-ils évaluer efficacement les technologies de l'information et de la communication, en particulier dans le cadre de la directive NIS2?

Heureusement, il existe un pont entre ces deux environnements et un cadre d'évaluation unifié.

Il établit les contrôles fondamentaux en matière de sécurité et de respect de la vie privée pour les systèmes informatiques, en mettant l'accent sur la confidentialité, l'intégrité et la disponibilité. Il classe les systèmes en fonction de l'impact du risque (faible, modéré, élevé) et définit des contrôles pour atténuer ces risques de manière efficace, en garantissant la conformité dans tous les environnements informatiques.

étend ces principes aux environnements OT, tels que les systèmes SCADA et les systèmes de contrôle Industrial (ICS). Les principales adaptations comprennent des contrôles manuels obligatoires lorsque l'automatisation n'est pas possible, et la reclassification des contrôles de sécurité pour tenir compte des risques spécifiques aux OT.

Ces cadres, bien qu'élaborés aux États-Unis, ont acquis une reconnaissance internationale pour leur approche globale de la cybersécurité. Ils s'alignent étroitement sur les exigences réglementaires modernes, telles que la directive NIS2, en proposant une stratégie unifiée pour sécuriser les systèmes informatiques et OT tout en assurant la conformité avec les normes mondiales en constante évolution.

Le rôle de Managed File Transfer dans la convergence IT-OT

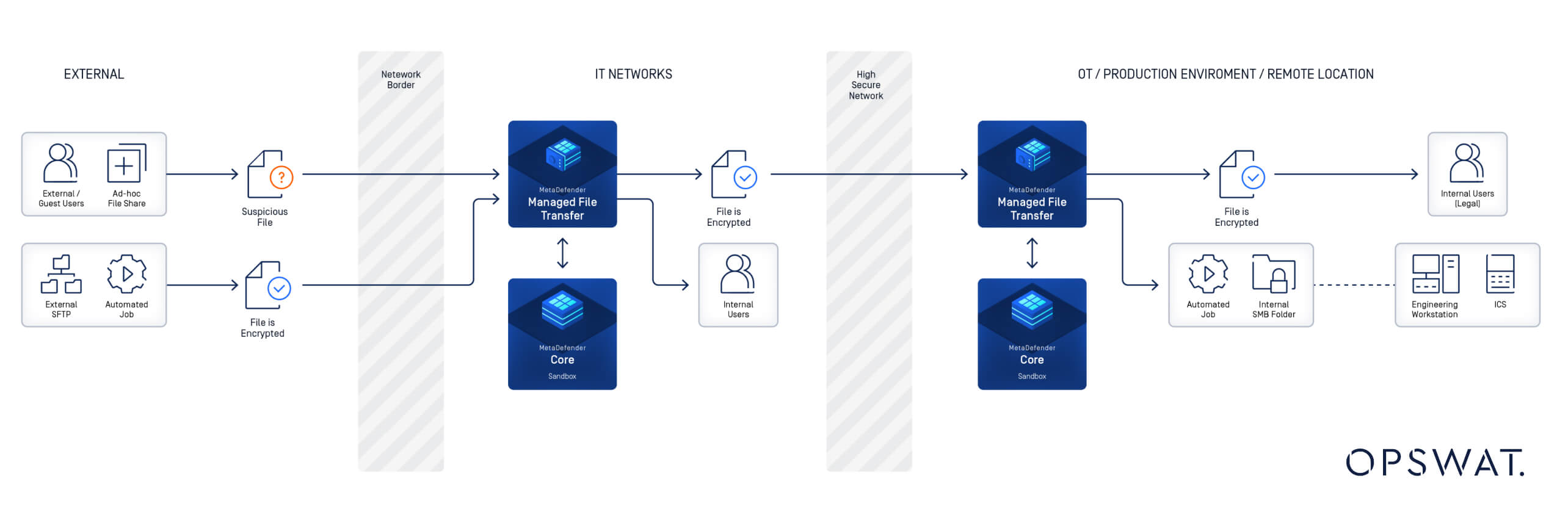

Dans le contexte de la convergence IT-OT, il est essentiel de garantir le transfert sécurisé des données entre ces environnements traditionnellement isolés. Les solutions MFT (Managed File Transfer) offrent une approche structurée, sécurisée et automatisée de la transmission de données qui répond à la fois aux exigences opérationnelles des systèmes OT et aux attentes des environnements informatiques en matière de cybersécurité.

MFT intègre des mécanismes de sécurité avancés, notamment

- Cryptage de bout en bout pour garantir la confidentialité des données

- Contrôles d'accès basés sur les rôles pour s'assurer que seul le personnel autorisé peut accéder aux données sensibles

- Des pistes d'audit complètes qui assurent la visibilité et la traçabilité des transferts de données

Ensemble, ces caractéristiques permettent de relever les défis uniques de la convergence IT-OT en matière de sécurité et d'exploitation :

- Réduire la complexité du respect des normes réglementaires grâce à des contrôles de sécurité automatisés

- La journalisation et la surveillance en temps réel permettent de répondre aux exigences en matière de rapports d'incidents et de gestion des risques.

- Minimiser les efforts manuels de suivi de la conformité, permettant aux organisations de se concentrer sur le renforcement de la sécurité globale.

Alignement des cadres du NIST sur la directive NIS2

Les principes énoncés dans les normes NIST 800-53 et NIST 800-82 sont conformes aux objectifs de la directive européenne NIS2, qui vise à renforcer la cybersécurité dans les secteurs des infrastructures critiques. Ces cadres soutiennent une solide gestion des risques, le signalement des incidents et les mesures de sécurité de la chaîne d'approvisionnement, garantissant une protection complète des environnements informatiques et électroniques.

L'un des principaux objectifs de NIS2 est d'établir une approche cohérente pour les organisations disposant d'infrastructures critiques, en mettant l'accent sur des mesures de sécurité telles que le contrôle d'accès, le cryptage et le signalement des incidents. Cette directive impose aux organisations de mettre en œuvre des systèmes capables de garantir la confidentialité, l'intégrité et la disponibilité des données, tout en permettant la détection et l'atténuation des cybermenaces.

Ces exigences sont particulièrement critiques dans les environnements OT, où les perturbations opérationnelles peuvent avoir des conséquences considérables. Pour répondre à ces exigences réglementaires, les solutions Managed File Transfer sont indispensables car elles intègrent des mesures de sécurité essentielles qui répondent directement aux exigences du NIS2.

L'avenir : Convergence totale

La convergence des systèmes IT et OT n'est plus une vision lointaine, c'est une nécessité immédiate. À mesure que les organisations adoptent des architectures intégrées, la possibilité de sécuriser les environnements OT est réalisable dès aujourd'hui grâce à des solutions avancées adaptées à leurs défis uniques.

- Cryptage : Les composants OT sont de plus en plus souvent dotés de capacités de cryptage, et des solutions telles que Managed File Transfer permettent de sécuriser les échanges de données entre les systèmes tout en permettant l'échange de données même dans des environnements technologiques mixtes.

- Journaux d'audit : Les capacités de journalisation améliorées garantissent que les systèmes OT peuvent générer des journaux détaillés et exploitables, ce qui permet une visibilité et une conformité complètes.

Pour garantir la sécurité des systèmes OT aujourd'hui, il faut faire appel à l'expertise de professionnels de l'informatique capables de s'adapter aux besoins spécifiques de la cybersécurité OT et à celle de spécialistes OT prêts à adopter des approches axées sur l'informatique. Des solutions telles que MetaDefender Managed File Transfer MFT) comblent cette lacune en offrant des transferts de données fluides, sécurisés et traçables, garantissant ainsi la conformité avec les réglementations en constante évolution telles que NIS2.

La solution de transfert de fichiers géréMetaDefender Managed File Transfer MFT) OPSWAT, leader du secteur, est à la pointe de la convergence IT-OT et offre des mesures de sécurité avancées spécialement conçues pour les environnements d'infrastructures critiques :

- Chiffrement de bout en bout : TLS 1.3 et le cryptage AES-256 sécurisent les données en transit et au repos.

- Vérification de l'intégrité des fichiers : l' algorithme de somme de contrôle de OPSWAT garantit l'intégrité des fichiers, préservant ainsi la confiance et la sécurité lors des transferts de données.

- Contrôle d'accès granulaire : les autorisations granulaires et basées sur les rôles garantissent un accès sécurisé et contrôlé aux fichiers et aux flux de travail, tout en empêchant les violations de données non autorisées et les temps d'arrêt du système.

- Sécurité avancée : Les moteurs de cybersécurité MetaDefender Core -Multiscanning, Outbreak Prevention, Sandbox, et File-Based Vulnerability Assessment- atténuent les attaques sophistiquées basées sur les fichiers et facilitent la conformité.

- Déploiements spécialisés pour les environnements réglementés : MFT Les déploiements -àMFT et MFT-à plusieurs MFT répondent aux besoins de conformité des industries hautement réglementées.

Les organisations n'ont plus besoin d'attendre l'avenir pour réaliser l'intégration IT-OT et sécuriser leurs opérations ; les outils nécessaires à la protection des systèmes critiques sont disponibles dès maintenant.

Pour en savoir plus sur la manière dont MetaDefender Managed File Transfer MFT) peut prendre en charge votre convergence IT-OT et garantir la conformité réglementaire, consultez notre page produit.