File-Based Vulnerability Assessment

Détecter les vulnérabilités des applications avant leur installation

Notre technologie File-Based Vulnerability Assessment détecte les vulnérabilités des applications et des fichiers avant qu'ils ne soient installés. Nous utilisons notre technologie brevetée (U.S. 9749349 B1) pour corréler les vulnérabilités aux composants logiciels, aux installateurs de produits, aux progiciels et à de nombreux autres types de fichiers binaires, qui sont collectés auprès d'une vaste communauté d'utilisateurs et d'entreprises clientes.

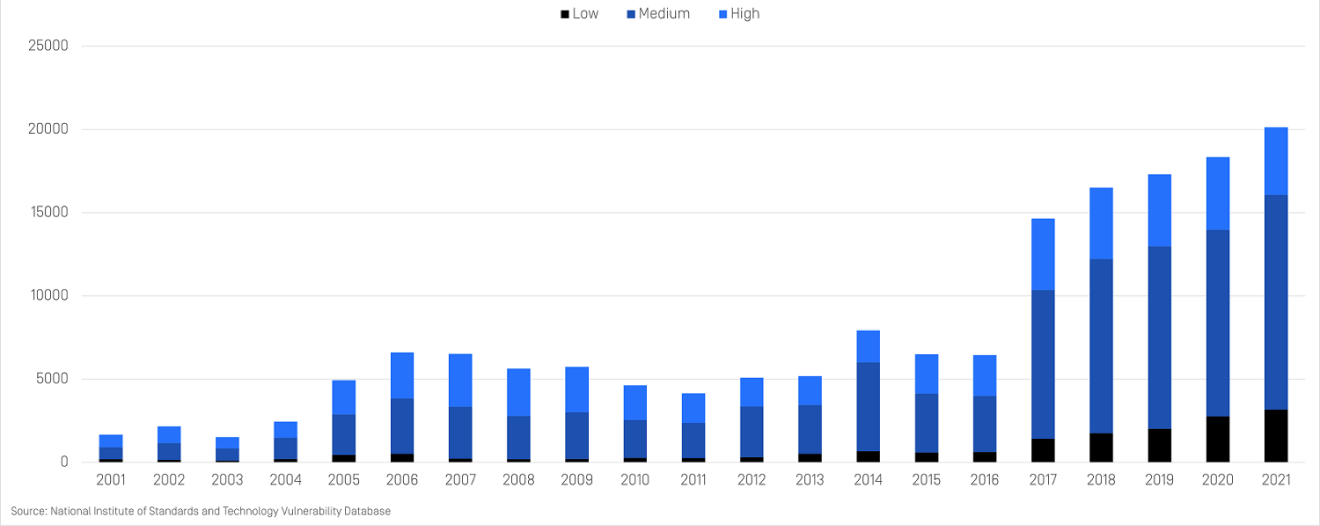

La croissance des vulnérabilités des Software s'accélère

À mesure que les logiciels deviennent plus complexes, le nombre de vulnérabilités des applications augmente. Chaque année, un nouveau record est établi pour le nombre de vulnérabilités connues, incluant non seulement les vulnérabilités des systèmes d'exploitation et des applications, mais aussi les composants binaires, les microprogrammes de l'internet des objets (IoT) et d'autres vulnérabilités basées sur des fichiers.

18,400

13.62%

Croissance rapide des vulnérabilités liées aux fichiers

Les vulnérabilités basées sur les fichiers sont l'une des catégories de vulnérabilités qui ont connu la croissance la plus rapide ces dernières années.

Évaluation de la vulnérabilité des applications et des fichiers

Vulnérabilités des Software et des microprogrammes IOT

Les vulnérabilités des logiciels et des microprogrammes de l'IdO prennent de plus en plus d'importance. Les appareils IoT sont généralement conçus pour des fonctions spécifiques et manquent de précautions en matière de sécurité. Empêcher le déploiement de micrologiciels vulnérables sur les appareils IoT est une mesure de sécurité essentielle compte tenu de la croissance rapide des appareils IoT. Notre technologie d'analyse des vulnérabilités est capable de détecter les vulnérabilités des logiciels avant leur installation et leur déploiement.

Plus d'un milliard de points de données

Les vulnérabilités associées à des composants binaires spécifiques sont difficiles à détecter avec la technologie traditionnelle d'analyse des vulnérabilités. Notre technologie innovante a recueilli et analysé plus d'un milliard de points de données de logiciels vulnérables (et ce chiffre ne cesse de croître) provenant d'appareils en service et utilise ces données comme base pour évaluer les vulnérabilités basées sur les composants logiciels.

Détection des installateurs vulnérables

Des millions d'utilisateurs sont exposés à des attaques qui exploitent des vulnérabilités. Détecter et empêcher les programmes d'installation de pénétrer dans votre réseau et d'être utilisés pour propager des vulnérabilités est l'une des meilleures pratiques en matière de cybersécurité.

Évaluer les vulnérabilités avant leur déploiement

La plupart des solutions d'analyse des vulnérabilités identifient les vulnérabilités une fois que les applications sont déjà installées, ce qui crée une fenêtre de détection qui peut être exploitée. OPSWATLa technologie brevetée de Computer Security File-Based Vulnerability Assessment (U.S. 9749349 B1) évalue et identifie les vulnérabilités par le biais de fichiers binaires associés à des composants vulnérables ou à des versions d'applications spécifiques. Elle donne aux administrateurs informatiques la possibilité de :

- Vérifier si certains types de logiciels présentent des vulnérabilités connues avant de les installer

- Analyser les systèmes pour détecter les vulnérabilités connues lorsque les appareils sont au repos

- Examiner rapidement les applications en cours d'exécution et les bibliothèques chargées pour détecter les vulnérabilités.