L'industrie nucléaire est un secteur critique où une faille de sécurité peut entraîner des événements catastrophiques. L'article 73.54 du NRC 10 CFR (1), le code des règlements fédéraux établi par la Commission de réglementation nucléaire, exige que les centrales nucléaires mettent en place des programmes de cybersécurité. Cette exigence s'inscrit dans le cadre du programme de sécurité physique des centrales nucléaires et prévoit des mesures visant à isoler les actifs numériques critiques (par des trous d'air ou d'autres méthodes d'isolation), à contrôler et à sécuriser l'utilisation des appareils mobile tels que les ordinateurs portables, et à assurer une surveillance continue grâce à l'analyse active et passive des logiciels malveillants.

Outre les exigences réglementaires de la NRC, la directive NEI 18-08(2), élaborée par le Nuclear Energy Institute, stipule que les centrales nucléaires sont tenues de mettre en œuvre des mesures de protection contre les menaces de cybersécurité introduites par les dispositifs mobile , tels que les ordinateurs portables de fournisseurs tiers, et les organisations qui mettent en œuvre le BYOD (bring your own device - apportez votre propre dispositif).

Face à ce besoin croissant de solutions de sécurité robustes, les chaînes d'approvisionnement des infrastructures critiques ne peuvent plus se contenter des méthodes traditionnelles telles que les scanners antivirus.

Les défis de la sécurisation des chaînes d'approvisionnement nucléaire

Entre 2022 et 2023, le National Institute of Science and Technology a enregistré une augmentation de près de 2 000 vulnérabilités de système, avec une augmentation de près de 60 menaces supplémentaires par jour, selon une analyse récente de POLITICO[3]. Compte tenu de ces chiffres alarmants, des mesures de cybersécurité rigoureuses sont essentielles non seulement pour répondre aux exigences réglementaires, mais aussi pour garantir un service ininterrompu. Cependant, les installations nucléaires et les autres fournisseurs d'infrastructures critiques sont confrontés à de nombreux défis lors de la mise en œuvre de ces mesures de cybersécurité :

Risques posés par les appareils Mobile

- Respect des exigences de conformité : Les réseaux d'OT à air comprimé exigent un respect strict des mandats de conformité, tels que les exigences 10 CFR de la NRC et NEI 18-08 mentionnées plus haut. Il est difficile de s'assurer que les dispositifs des fournisseurs tiers sont conformes aux dernières réglementations, car les dispositifs non conformes aux politiques peuvent entraîner des sanctions sévères et une interruption du réseau.

- Fuite de données sensibles : les appareils tiers qui pénètrent dans les zones sécurisées peuvent accidentellement ou malicieusement transférer des données confidentielles à travers les couches aériennes.

- Complexité des spécifications des appareils : les appareils mobile sont souvent dotés d'applications installées qui peuvent dépasser les capacités d'analyse d'un antivirus obsolète, ce qui crée de nouveaux défis dans la manière de sécuriser ces appareils contre les cyberattaques émergentes.

Limites des Software antivirus traditionnels

- Problèmes de compatibilité : l' intégration des dispositifs OT dans les outils de sécurité échoue souvent en raison de problèmes de compatibilité. Bon nombre de ces dispositifs fonctionnent sur des systèmes anciens qui ne sont pas conçus pour fonctionner avec les technologies de sécurité modernes. Cette incompatibilité rend vos systèmes plus vulnérables aux attaques modernes de cybersécurité, car ils doivent s'appuyer sur des logiciels antivirus obsolètes.

- Capacité de détection limitée : la plupart des systèmes d'analyse reposent sur un moteur antivirus unique qui utilise une base de données de signatures, ce qui n'est pas forcément la solution optimale pour protéger les réseaux d'infrastructures critiques contre les vulnérabilités nouvellement découvertes.

- Efficacité en termes de temps : une analyse complète du système à l'aide d'un logiciel antivirus prend généralement des heures, voire des jours, pour s'exécuter et produire des résultats.

Renforcer la sécurité de Supply Chain nucléaire avec MetaDefender Drive

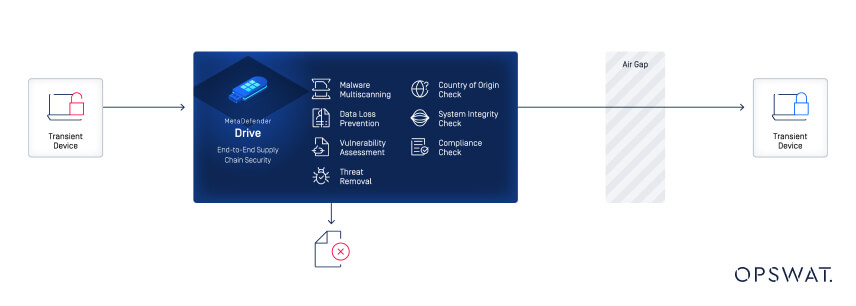

MetaDefender Drive est conçu pour protéger votre chaîne d'approvisionnement - du fabricant à votre zone d'étanchéité à l'air - afin de garantir que tous les appareils externes et internes peuvent être utilisés en toute sécurité. En tant qu'appareil physique autonome, alimenté par le noyau MetaDefender , il démarre sans nécessiter de logiciel installé.

MetaDefender Drive garantit la sécurité de la chaîne d'approvisionnement des infrastructures critiques en effectuant un multiscan en métal nu, du noyau à l'espace utilisateur, sur des appareils tiers. Il a été reconnu comme la principale solution pour sécuriser de nombreuses infrastructures critiques dans le monde entier, telles que l'installation nucléaire de Dounreay.

MetaDefender Drive applique une politique de confiance zéro pour améliorer votre stratégie de défense en profondeur :

Compatibilité avec le micrologiciel OT

MetaDefender supporte les firmwares UEFI, GPT et les BIOS hérités. Pour plus de détails sur la compatibilité, veuillez vous référer à la fiche techniqueMetaDefender Drive .

Analyse non intrusive

MetaDefender ne s'appuie pas sur les ressources de l'appareil et n'interagit pas avec le système d'exploitation de l'appareil.

Analyses de disques cryptées

Les moteurs antivirus éprouvent des difficultés à analyser les données car ils s'appuient sur le système d'exploitation en cours d'exécution pour décrypter les systèmes de fichiers des disques.

Multiscanning

Grâce à la technologie Metascan®, augmentez les taux de détection à 82,9 % avec plusieurs moteurs antivirus.

Conformité avec les mandats essentiels de l'OT, y compris

- ISO/IEC 27001

- NEI 18-08

- Décret présidentiel 14028

- NIST SP 800-53 et 800-82

- NIST FIPS 140-2

- CIP-003-7 et CIP-010-4

- ANSSI

Détection du pays d'origine

Détermine l'origine du matériel, du logiciel et du microprogramme.

Prévention des pertes de données

Détecte les données sensibles en prenant en charge plus de 70 types de fichiers.

File-based vulnerability assessment

30 000 CVE associés avec des informations sur la gravité, et 3 millions de points de données.

OPSWAT Solutions

OPSWAT offre des solutions de cybersécurité avancées qui couvrent un large éventail de cas d'utilisation, améliorant la sécurité des réseaux aériens et maintenant la conformité.

MetaDefender Drive est conçu pour relever les défis liés aux infrastructures critiques afin de maintenir la conformité ; cependant, son efficacité n'est pas suffisante lorsqu'il s'agit de supports portables. Pour garantir la conformité avec les directives NEI 18-08, vous pouvez également utiliser MetaDefender Kiosk comme solution de choix pour protéger les infrastructures critiques contre les attaques des supports portables.

MetaDefender Kiosk est conçu pour être installé au point d'entrée physique des installations sécurisées. Le site Kiosk agit comme un gardien de sécurité numérique, inspectant tous les supports à la recherche de logiciels malveillants, de vulnérabilités et de données sensibles.

Pour découvrir comment les solutions OPSWAT peuvent contribuer à sécuriser les chaînes d'approvisionnement des infrastructures critiques, contactez l'un de nos experts dès aujourd'hui.