Un cheval de Troie d'accès à distance (RAT) vieux de 12 ans, qui a émergé des profondeurs en 2008, est sorti de sa cachette pour propager une nouvelle souche de virus en 2020.

À propos du logiciel malveillant

Au cours de son histoire, les différentes souches de ce virus, connu sous le nom de "Taidoor", ont principalement ciblé les agences gouvernementales, mais au fil des ans, elles ont élargi le cercle de leurs victimes aux groupes de réflexion, au secteur financier, aux télécommunications et aux fabricants.

Le 3 août, le FBI a publié un avertissement et un rapport d'analyse des logiciels malveillants (Malware Analysis Report - MAR) afin d'alerter les organisations et d'espérer réduire l'exposition à Taidoor, qu'il considère comme une menace parrainée par l'État chinois - ce qui, en soi, est une source d'inquiétude. Les pirates informatiques parrainés par l'État sont ceux qui sont sanctionnés et/ou employés par leur gouvernement. Ils ciblent souvent des pays rivaux afin d'acquérir une connaissance approfondie des défenses, des informations sensibles et de la propriété intellectuelle, et de perturber les opérations gouvernementales.

Soutien de l'État = une force avec laquelle il faut compter

Les attaques commanditées par des États peuvent souvent représenter une menace bien plus grande que le virus moyen.

- Ils sont précisément ciblés: Ces attaques sont souvent menées par le biais du spear-phishing, qui consiste à rechercher en profondeur une personne spécifique et à la cibler en fonction d'une organisation de grande valeur, ce qui constitue l'objectif principal. Les courriels de spear-phishing sont habilement conçus pour donner à la personne ciblée l'impression d'être authentique, au point que même un œil averti peut ne pas déceler l'attaque. Cela signifie qu'il est beaucoup plus probable que la personne télécharge les pièces jointes d'un courriel malveillant provenant d'une attaque de spear-phishing, ouvrant ainsi la voie aux logiciels malveillants qui s'ensuivent.

- Ils cachent bien leur identité: Les pirates informatiques parrainés par un État s'efforcent de rester anonymes - souvent en agissant sous l'apparence d'un autre mauvais acteur ou en faisant transiter des informations par plusieurs pays différents pour masquer le pays d'origine - afin que les enquêteurs aient du mal à remonter jusqu'à leur origine et à déterminer leur véritable objectif ; ne pas savoir qui ou quoi attaque rend beaucoup plus difficile la mise en place d'une défense.

- Elles savent échapper à la détection : L'une des caractéristiques des cyberattaques parrainées par des États - et qui les rend plus dangereuses - est de rester longtemps sur le réseau cible après y avoir pénétré par une porte dérobée. Une fois entrés, les auteurs des attaques peuvent recueillir et exfiltrer à loisir des informations sensibles et apprendre les schémas et les habitudes de l'organisation, tout en passant sous le radar des systèmes de sécurité en place - dont beaucoup ne sont tout simplement pas en mesure de détecter ou de prévenir des attaques aussi sophistiquées.

Par-dessus tout, les attaques parrainées par un État l'emportent sur les autres en raison des ressources qui les sous-tendent.

Prenons les deux scénarios suivants :

Scénario 1: Un virus ransomware facilement reconnaissable, partiellement téléchargé sur le dark web, envoyé via des courriels de phishing par un opérateur isolé dans un entrepôt en Ukraine, sans cible particulière à l'esprit.

Scénario 2: Un RAT, créé et perfectionné au fil des ans par une agence bien équipée, ayant accès aux renseignements et à des ressources illimitées, conçu spécifiquement pour une personne très recherchée au sein d'une organisation cible.

Se défendre contre l'un est loin de se défendre contre l'autre. Cela est particulièrement important dans le contexte actuel d'incertitude et d'agitation qui règne dans le monde, avec la pandémie de Covid-19 et les prochaines élections américaines - les attaques sanctionnées par les gouvernements ne risquent pas de diminuer dans un avenir proche.

Décomposition des logiciels malveillants : Disséquer le RAT

Taidoor serait l'un de ces virus parrainés par l'État. Comment fonctionne-t-il ?

En tant que RAT, il cherche à s'introduire par une porte dérobée dans un appareil, où il peut ensuite donner à ses opérateurs un accès à distance pour copier des fichiers, exécuter des commandes et surveiller la cible sans être détecté. Comme d'autres, cette souche de Taidoor commence généralement par inciter un individu à ouvrir la pièce jointe d'un courriel de spear-phishing. Une fois ouvert, un document leurre fait croire à l'individu qu'il n'y a rien d'anormal ; pendant ce temps, le contenu malveillant se met à travailler sur le point final.

Selon le rapport d'analyse des logiciels malveillants publié par l'agence américaine de cybersécurité et de sécurité des infrastructures (CISA), quatre fichiers ont été identifiés comme étant Taidoor : deux pour les plates-formes Windows 32 bits et 64 bits :

1. ml.dll - chargeur 32 bits

2. rasautoex.dll - chargeur 64 bits

3. et 4. svchost.dll - les fichiers RAT de Taidoor, un pour chaque version de Windows.

Pour les deux systèmes d'exploitation Windows, le premier des deux fichiers est une bibliothèque de liens dynamiques (DLL). Une bibliothèque de liens dynamiques comprend plusieurs petits programmes, procédures et codes qui peuvent être utilisés simultanément par plusieurs programmes plus importants. Les fichiers DLL permettent de conserver la mémoire de l'ordinateur car les informations sont partagées entre les programmes.

Selon le rapport d'analyse des logiciels malveillants de la CISA, le chargeur Windows 32 bits, ml.dll, et le chargeur 64 bits, rasautoex.dll, sont démarrés en tant que services sur leurs plates-formes respectives. À partir de là, ils recherchent le deuxième fichier dans le répertoire d'exécution : svchost.dll - le RAT Taidoor.

Le RAT est ensuite lu dans la mémoire de l'ordinateur et décrypté par les fichiers de chargement, où sa fonction "Start" est exécutée et le cheval de Troie se met au travail pour établir un accès à distance pour les opérateurs de l'attaque.

Ligne de défense 1 : OPSWAT MetaDefender Cloud

Comment exterminer un tel RAT ? Ou mieux encore : comment prévenir l'infestation ? Notre réponse consiste à utiliser un système de défense à deux niveaux !

Un virus, bien sûr, appelle un antivirus. Cependant, en raison de la nature sophistiquée de Taidoor - et de la probabilité qu'une agence bien équipée et disposant d'une abondance de ressources soit derrière elle -, il est très risqué de se fier à une solution antivirus unique pour détecter et prévenir une telle attaque.

Nos experts en cybersécurité en sont conscients ; c'est pourquoi nous avons mis au point une solution qui minimise le risque autant que possible.

Cette solution est MetaDefender Cloudqui assure la détection et la prévention des menaces en faisant appel à une série de techniques avancées.

Numérisation simultanée

L'une de ces techniques, appelée "Multiscanning", fait appel à plus de 30 moteurs anti-programmes malveillants pour rechercher les menaces connues et inconnues à l'aide de la technologie heuristique, de la correspondance des signatures et de l'apprentissage automatique. L'utilisation d'un si grand nombre de moteurs antivirus présente de nombreux avantages :

- Taux de détection plus élevé: Les moteurs antivirus utilisent tous des techniques différentes et sont spécialisés dans différents domaines lorsqu'il s'agit de détecter des logiciels malveillants. Les statistiques montrent que plus le nombre de moteurs antivirus utilisés est important, plus le taux de détection est élevé. L'utilisation de plus de 30 moteurs anti-virus permet à MetaDefender Cloud de revendiquer un taux de détection de plus de 99%.

- Temps d'exposition minimisés : Les moteurs anti-programmes malveillants mettent plus ou moins de temps à détecter les nouvelles menaces. Le fait de s'appuyer sur une seule solution pour les points finaux peut se traduire par un temps d'exposition plus long si cette solution ne détecte pas les nouvelles menaces aussi rapidement que d'autres. L'utilisation de plusieurs moteurs antivirus permet de réduire au minimum les risques de rester à l'écart en cas d'apparition d'une nouvelle menace.

- Les limites liées à l'utilisation d'un seul fournisseur sont éliminées : Toutes les solutions anti-programmes malveillants ont des forces et des faiblesses. L'utilisation de plus de 30 moteurs anti-programmes malveillants signifie que les limites de l'un sont couvertes par l'autre. Le même principe s'applique si une solution ne peut pas fonctionner en raison de limitations géographiques ou commerciales ; soyez assuré qu'une autre des 30+ solutions sera en mesure de couvrir cette base.

MetaDefender Cloud contre le RAT Taidoor

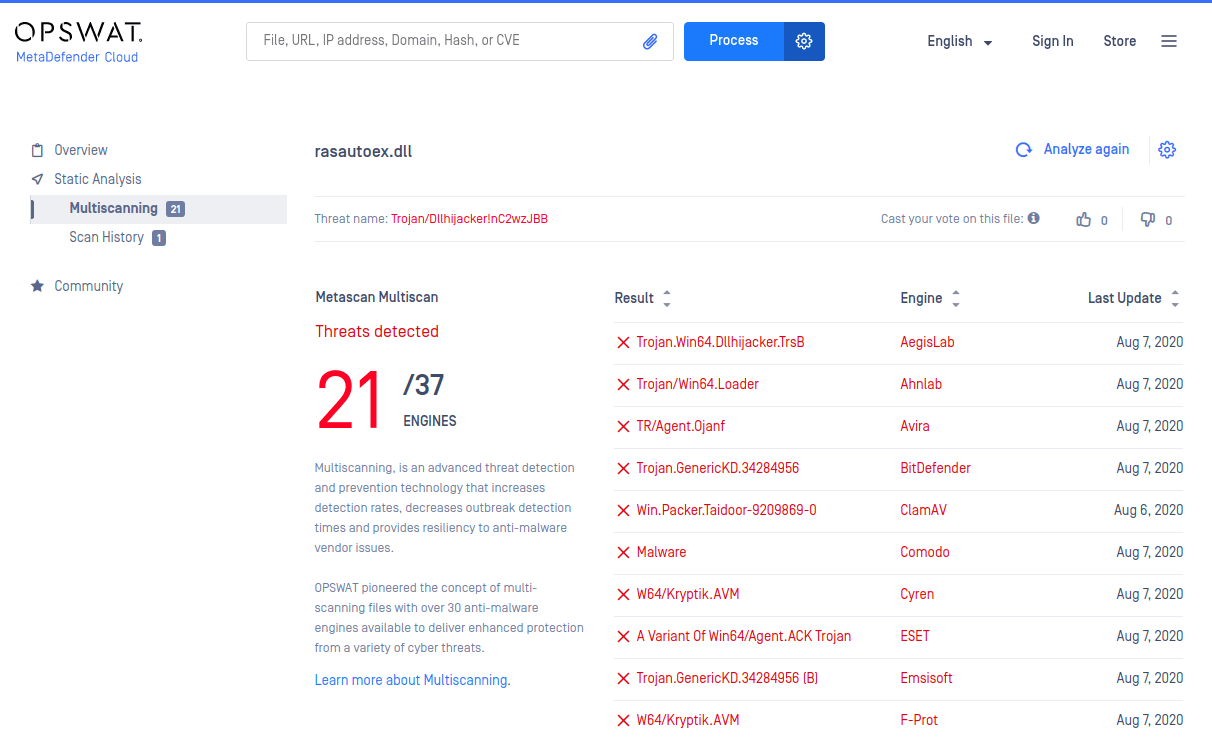

En ce qui concerne le RAT en question, MetaDefender Cloud s'avère très efficace.

Prenez les échantillons suivants de chaque fichier utilisé pour infecter un système informatique avec Taidoor - et voyez le taux de détection multiscanning lorsque chacun d'entre eux est analysé par MetaDefender Cloud

1. ml.dll - chargeur 32 bits : 4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - chargeur 64 bits : 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - RAT Taidoor 32 bits : 363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

4. svchost.dll - RAT Taidoor 64 bits : 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

Échantillons de logiciels malveillants fournis par la CISA dans le rapport d'analyse des logiciels malveillants Taidoor.

MetaDefender Cloud Multiscan détecte des malwares dans les quatre échantillons utilisés dans les attaques Taidoor, plusieurs moteurs signalant à chaque fois les échantillons comme malveillants.

Ces détections offrent un exemple concret de ce qui se passerait si un utilisateur tentait de télécharger le RAT Taidoor à partir d'une attaque de spear-phishing : les fichiers seraient détectés et signalés par MetaDefender, et bloqués sur l'appareil hôte, ce qui empêcherait l'infection.

Ligne de défense 2 : Admin By Request

La deuxième ligne de défense se présente sous la forme d'un logiciel de gestion des accès privilégiés (PAM). La PAM est la pratique qui consiste à restreindre, contrôler et surveiller l'accès de haut niveau aux systèmes informatiques en appliquant le principe du moindre privilège (POLP) : n'autoriser que l'accès minimum nécessaire pour entreprendre des activités ; et l'élévation juste à temps (JIT) : n'autoriser l'accès élevé que lorsque c'est absolument nécessaire.

Nos partenaires, Admin By Request, fournissent une telle solution PAM, livrée dans un package facile à déployer, à utiliser, à gérer et à maintenir. Pour l'essentiel, Admin By Request révoque rapidement et proprement les droits d'administrateur.

Dans le portail utilisateur, il est possible de créer des groupes et de personnaliser les paramètres pour couvrir tous les niveaux d'utilisateurs, en fonction de leurs besoins d'accès.

La page Requêtes affiche toutes les demandes faites par les utilisateurs pour exécuter des applications avec des privilèges d'administrateur, ou pour avoir une session chronométrée dans laquelle ils ont un accès élevé à leur machine - avec la possibilité d'approuver ou de refuser ces demandes dans le portail utilisateur basé sur le web, ou dans l'application mobile .

Le journal d'audit enregistre l'activité qui a lieu lorsque les utilisateurs exécutent une application en tant qu'administrateur ou ont une session d'administrateur, ce qui permet de surveiller tous les accès élevés.

Dans l'inventaire, toutes les données nécessaires pour l'appareil de chaque utilisateur sont collectées et affichées, ainsi que les applications et les sessions d'administrateur utilisées par cet utilisateur.

Toutes ces fonctionnalités permettent à Admin By Request de protéger le point final en empêchant les utilisateurs d'accéder aux parties critiques de leurs machines et d'y apporter des modifications.

Admin By Request vs. le RAT de Taidoor

Comment la solution PAM d'Admin By Request se compare-t-elle au RAT de Taidoor ?

Si l'on considère la manière dont le virus doit fonctionner pour infecter un système, la réponse est : très bien.

D'après notre analyse des logiciels malveillants, nous savons que les fichiers de chargement (ml.dll et rasautoex.dll) entament le processus d'infection en démarrant en tant que services Windows sur leurs plates-formes respectives.

- Admin By Request perturbe cette première étape en révoquant les droits d'administration locaux : Étant donné que les utilisateurs ordinaires ne peuvent pas démarrer, arrêter ou redémarrer les services Windows, il est impossible pour les fichiers du chargeur Taidoor de commencer à fonctionner en tant que services sur tout appareil sur lequel Admin By Request est installé, sans que l'utilisateur n'obtienne d'abord l'accès administrateur.

Une autre étape précoce du processus d'infection de Taidoor est la lecture par les fichiers de chargement du fichier RAT (svchost.dll) dans la mémoire de l'ordinateur.

Là encore, Admin By Request permet d'éviter cette situation en limitant l'accès des personnes élevées :

- Les comptes d'utilisateurs qui n'ont pas de privilèges administratifs ne peuvent pas accéder à la mémoire de l'appareil hôte sans d'abord obtenir un accès élevé, ce qui signifie que les fichiers du chargeur Taidoor ne peuvent pas lire/écrire dans la mémoire d'un terminal sur lequel Admin By Request est installé.

Si un utilisateur tente de télécharger et d'exécuter un code malveillant à partir d'un courriel de spear-phishing sur un appareil sur lequel Admin By Request est installé, le logiciel malveillant n'aura tout simplement pas l'accès nécessaire pour commencer l'infection.

Une alliance : MetaDefender Cloud et Admin By Request

Un antivirus complet ou une solution PAM sont tous deux des options de sécurité viables pour un système IT plus sûr, mais une solution unique combinant les deux fournit le système de défense à plusieurs niveaux nécessaire contre les attaques avancées parrainées par l'État.

Le logiciel PAM d'Admin By Request intègre l'API MetaDefender Cloud pour former cette défense en couches.

En plus de la révocation des droits d'administration locaux des utilisateurs, tous les fichiers exécutés avec des privilèges d'administrateur sont d'abord analysés en temps réel par les plus de 30 moteurs anti-malware de MetaDefender Cloud

La protection est double : Admin By Request empêche les logiciels malveillants d'obtenir les droits d'administrateur local indispensables, tandis que MetaDefender empêche l'utilisateur d'exécuter le fichier en tant qu'administrateur s'il détecte un logiciel malveillant - Taidoor et les logiciels malveillants similaires sont ainsi empêchés de faire des dégâts.

Résumé

Les logiciels malveillants à porte dérobée parrainés par des États, comme le RAT Taidoor, doivent être pris très au sérieux, car les courriels de spear-phishing ciblés trompent souvent les utilisateurs ordinaires et les experts.

Il est possible de détecter et de prévenir de telles attaques si vous en êtes la cible, mais seulement avec un système de défense complet qui garantit que toutes les lacunes et tous les points finaux sont couverts : plus de 30 fois.

Couvrez toutes les bases avec l'approche en couches fournie par OPSWAT MetaDefender Cloud et la solution PAM d'Admin By Request.

Pour plus d'informations sur l'analyse des logiciels malveillants, inscrivez-vous à notre lettre d'information ci-dessous.