Gestion rationalisée, sécurité et AccèsSecure

Une solution unique qui gère de manière centralisée les produits OPSWAT MetaDefender , l'inventaire et l'accès sécurisé aux points d'extrémité.

Rapports détaillés et outils d'analyse

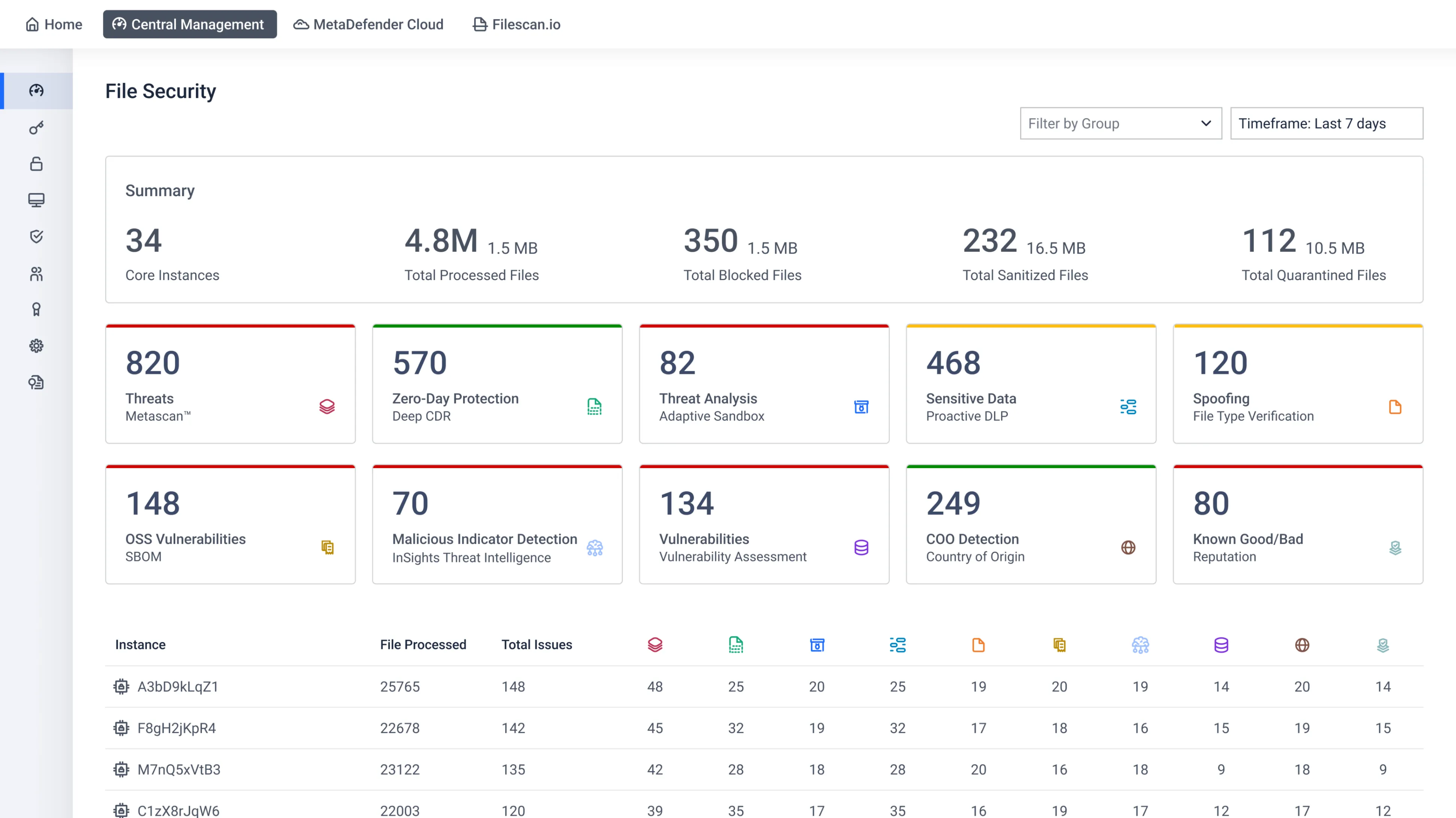

Agréger les données de tous les produits MetaDefender connectés, générer des rapports détaillés sur l'utilisation des appareils et l'accès, et exploiter les analyses pour identifier les tendances et améliorer les stratégies de sécurité.

Découvrez comment My OPSWAT Central Management rationalise vos opérations tout en améliorant la visibilité et le contrôle pour protéger votre infrastructure critique.

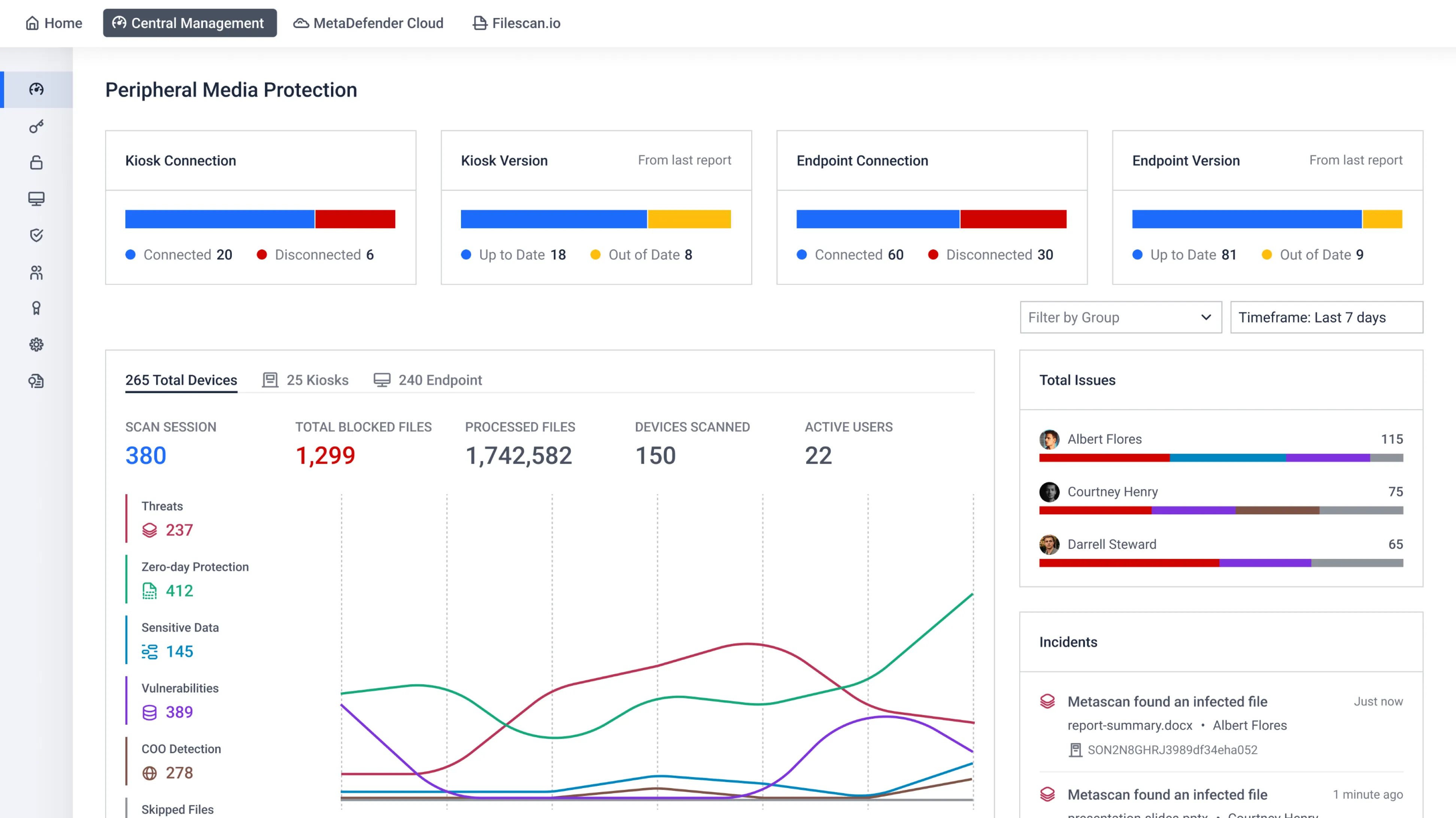

Obtenez des données en temps réel et des informations essentielles en un coup d'œil dans un tableau de bord global.

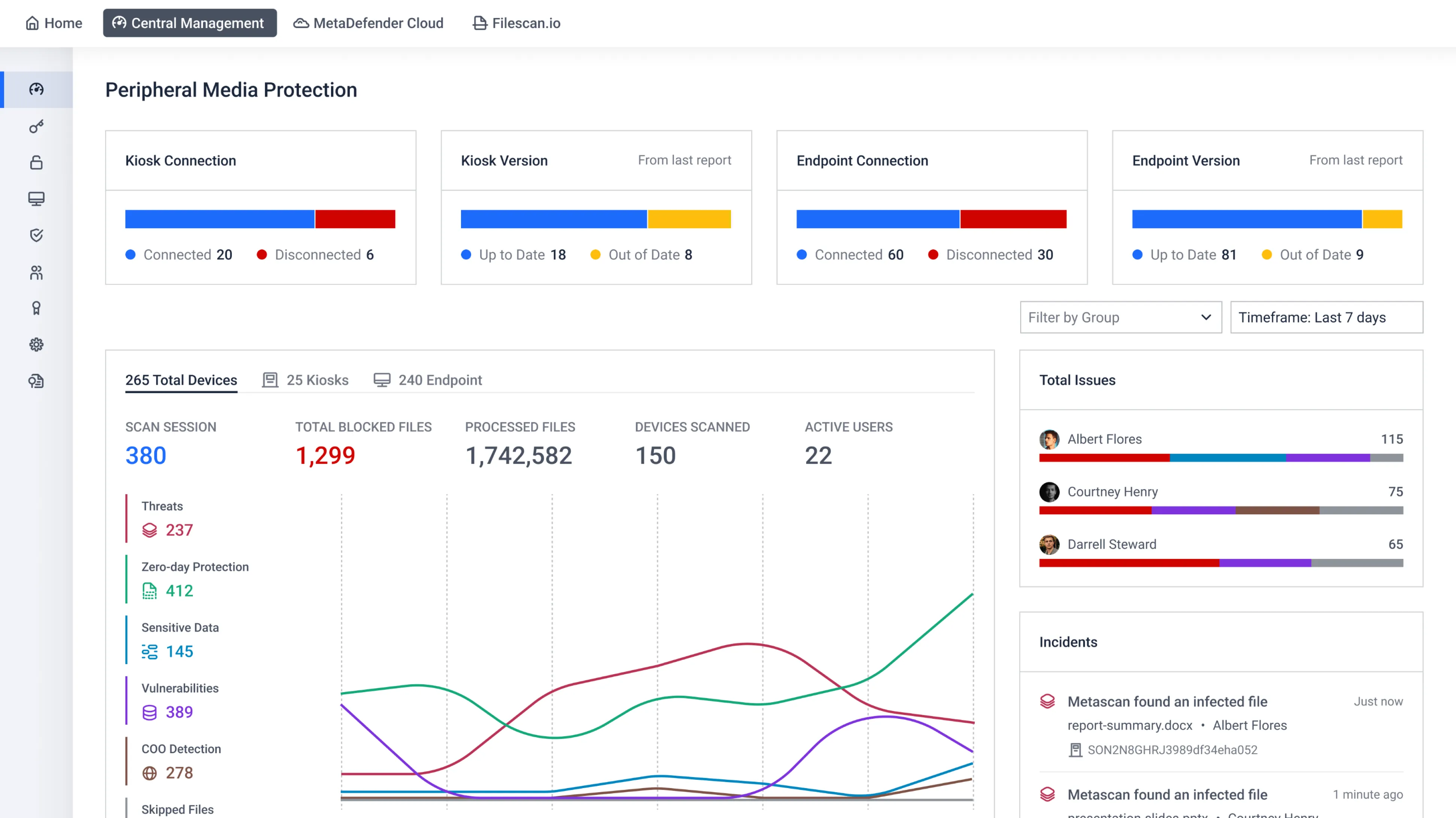

Parcourez, surveillez et gérez facilement votre réseau de kiosques, de lecteurs et d'autres points d'extrémité interconnectés.

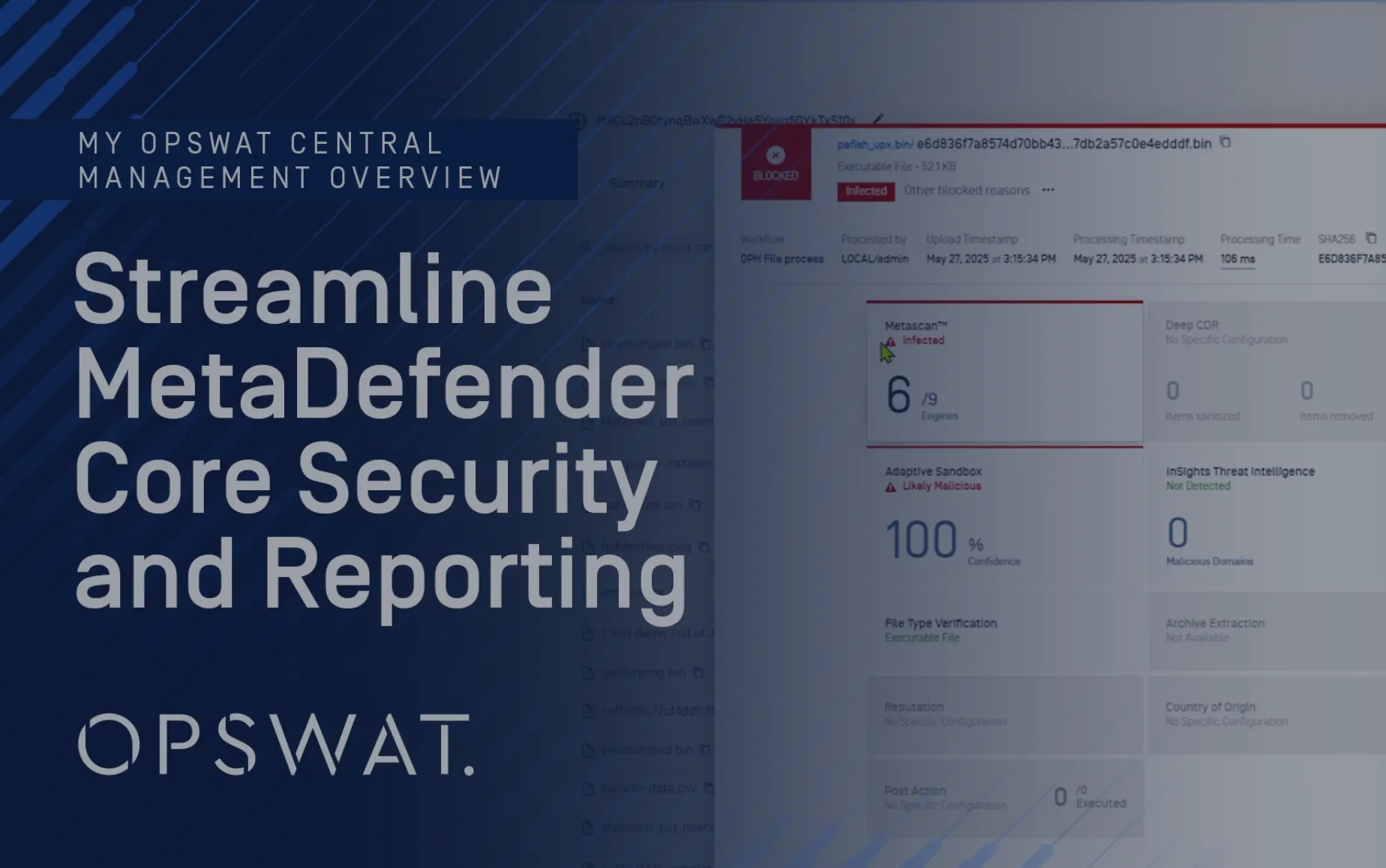

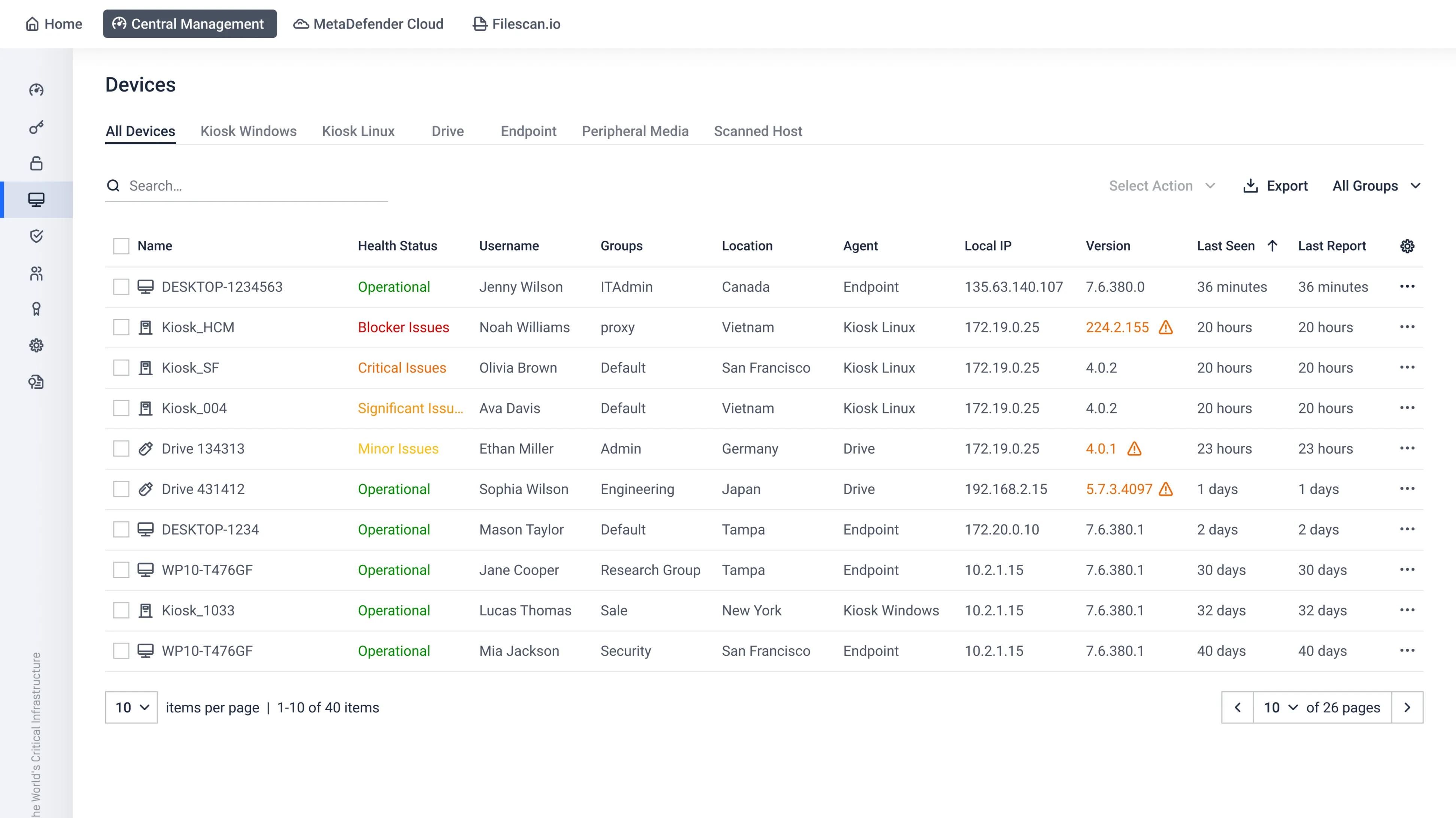

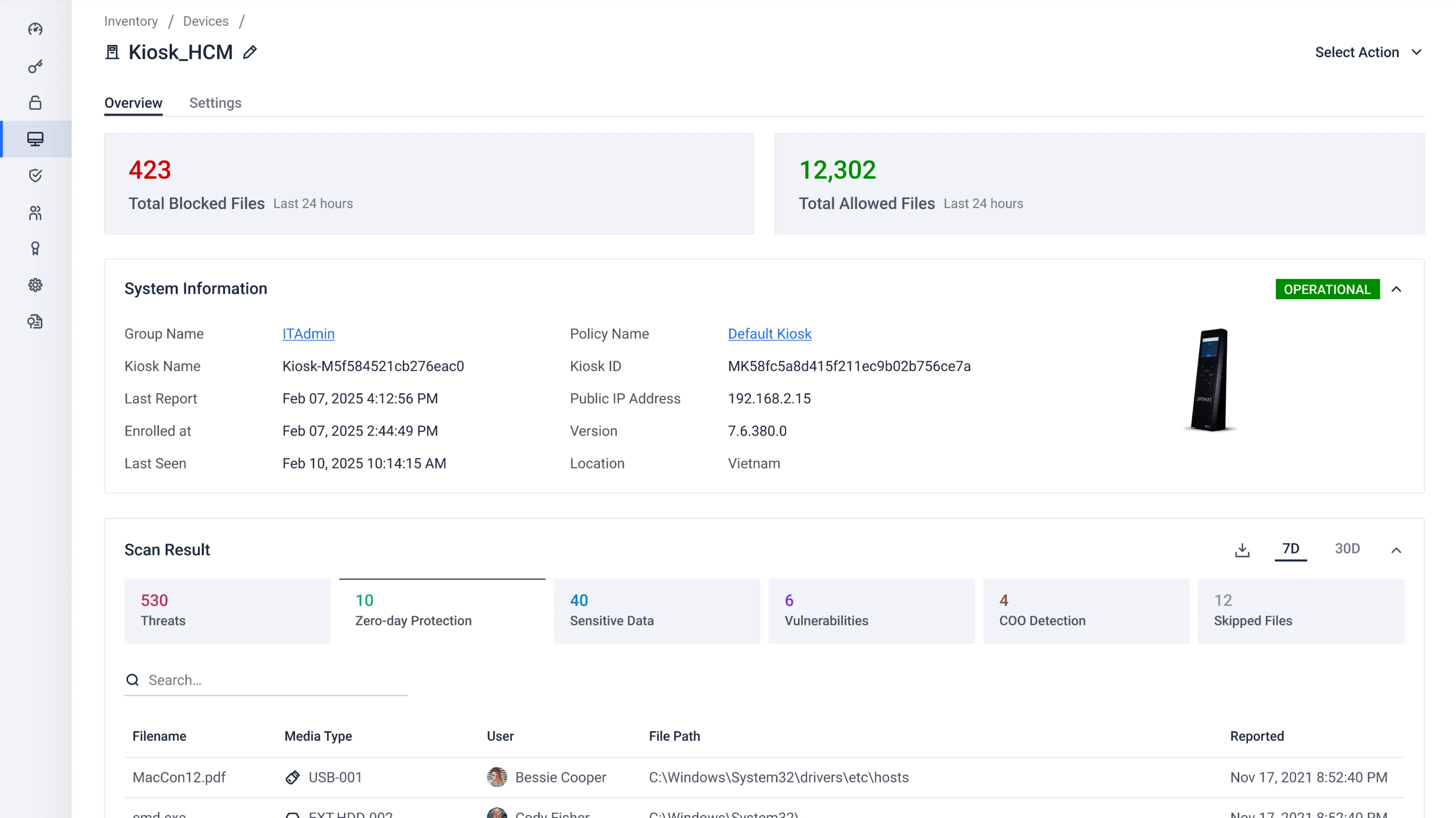

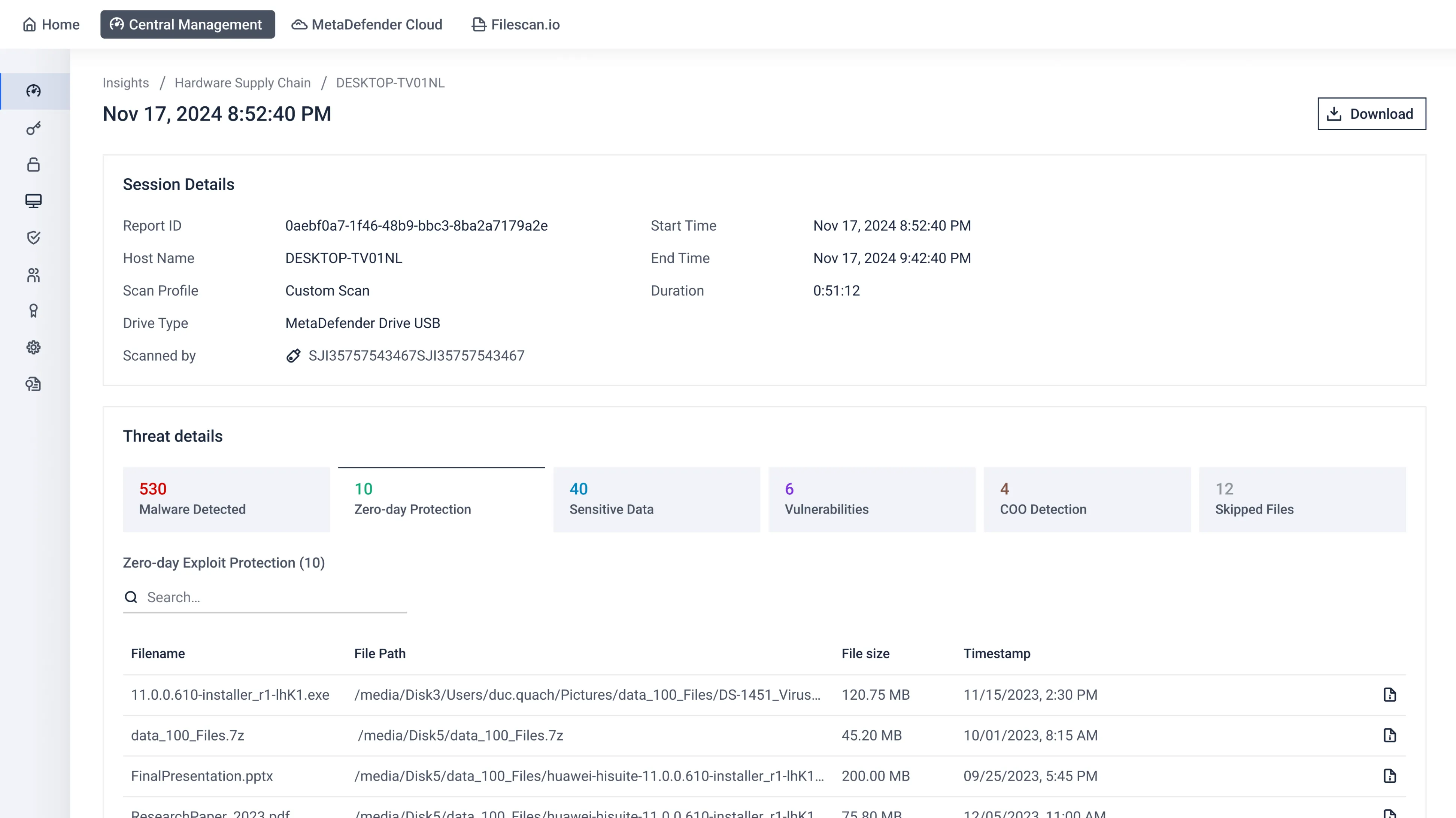

Obtenir des informations détaillées sur les menaces détectées et les fichiers bloqués.

Obtenez des données complètes et une analyse médico-légale des cybermenaces détectées par les solutions OPSWAT .

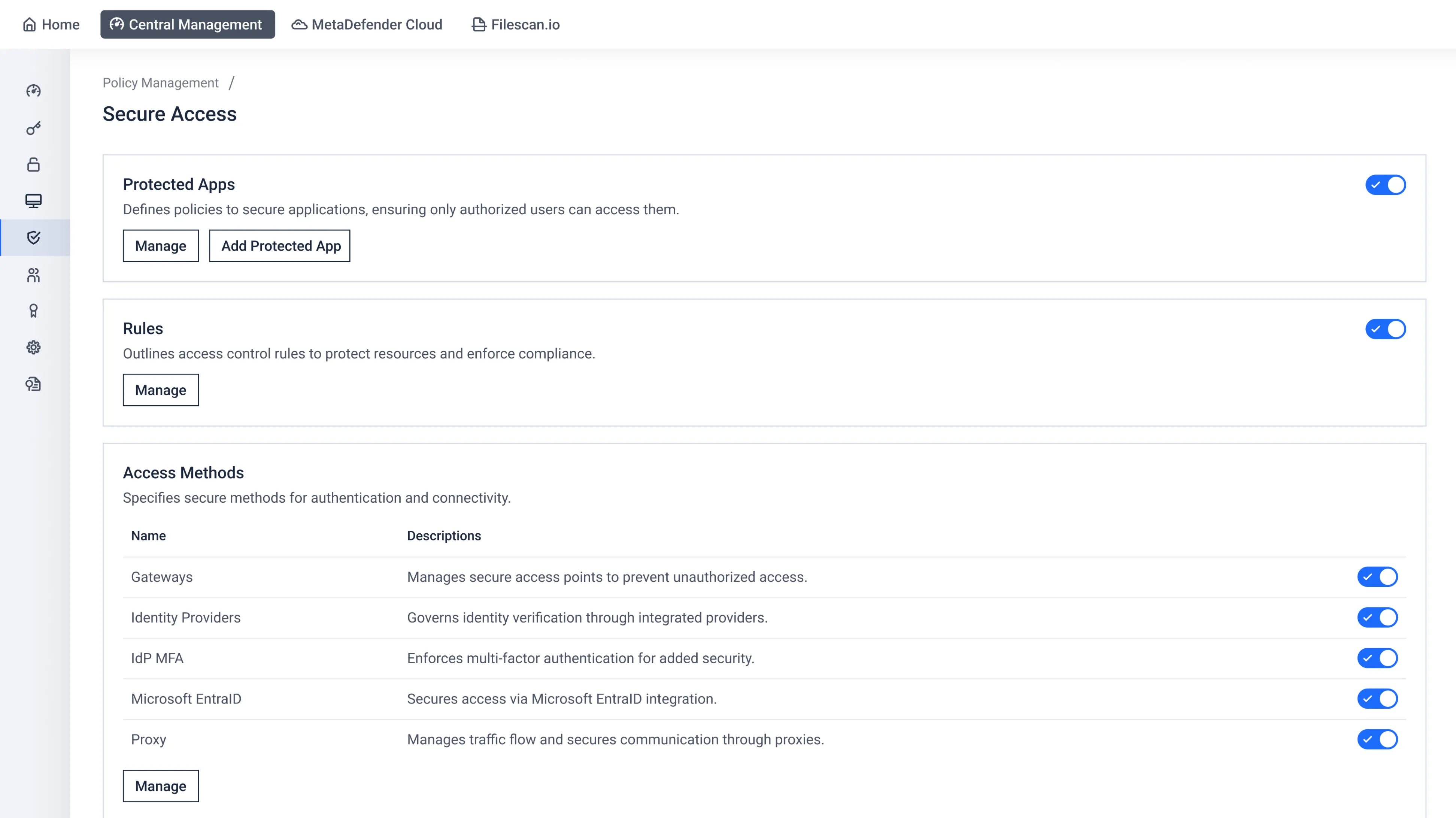

Gérer les politiques, les accès, les permissions, les applications protégées, etc.

Détectez et éliminez les menaces véhiculées par les fichiers grâce à Deep CDR™ et Metascan™ Multiscanning.

Intégration de laCentral Management OPSWAT

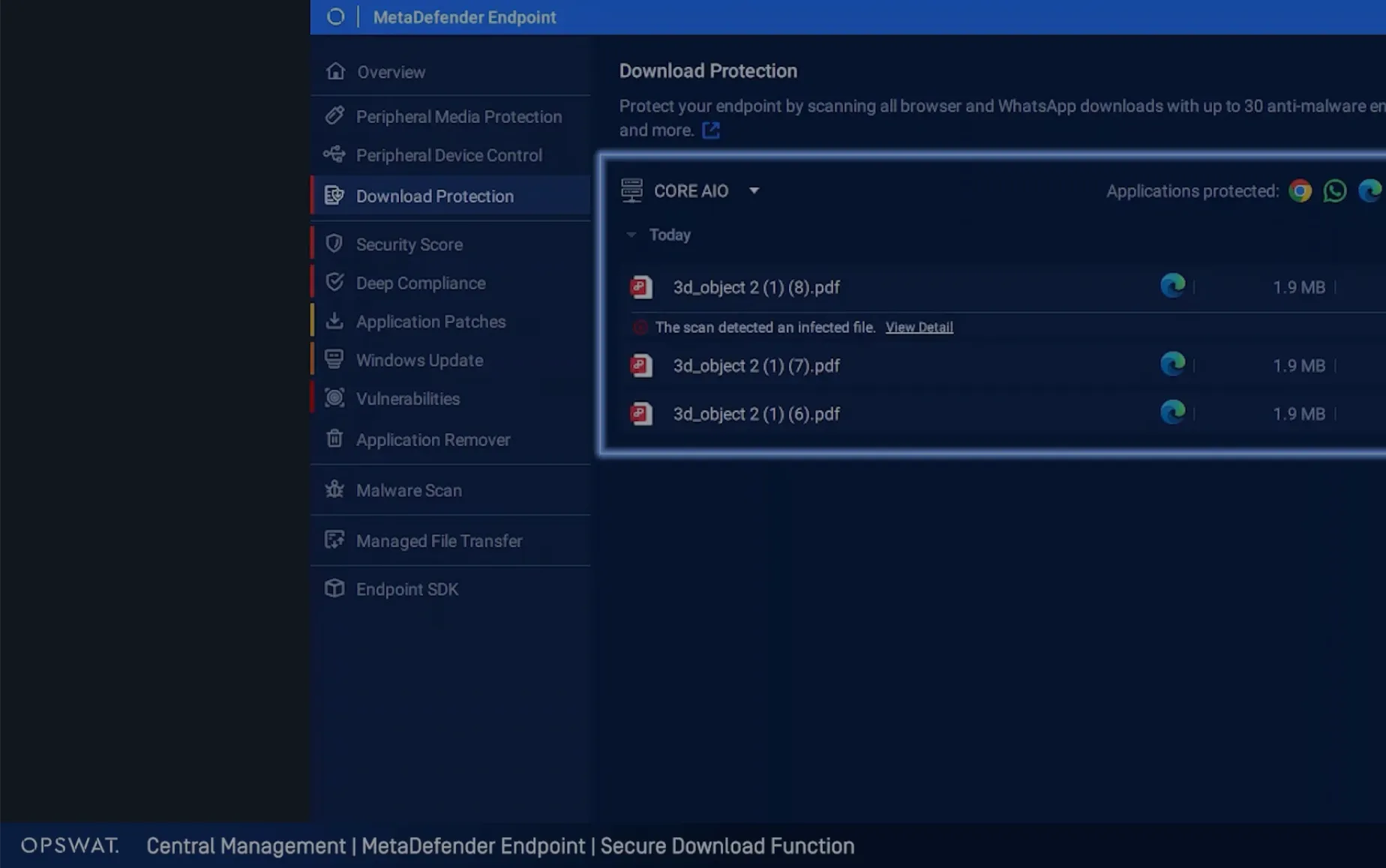

Regardez ces démonstrations rapides pour voir comment Central Management s'intègre aux solutions Kiosk, Endpoint, Core et Cloud . Comprenez comment simplifier l'application des politiques, automatiser les mises à jour et obtenir une supervision centralisée à partir d'une seule console.

Gestion unifiée

Gérez tous les appareils inscrits sur une plateforme unique et appliquez les politiques de sécurité des terminaux, avec une vue d'ensemble du traitement des données et des schémas détaillés d'utilisation et d'accès aux appareils.

Amélioration de la posture de sécurité

Réagissez aux menaces, corrigez les vulnérabilités et prévenez les fuites de données en temps réel grâce à des rapports complets, une visibilité et un contrôle sur les périphériques et les appareils amovibles.

Surveillance efficace des risques

Identifiez rapidement les risques de sécurité et envoyez automatiquement des notifications critiques aux administrateurs grâce à la surveillance et aux alertes centralisées.

Évolutif et flexible

My OPSWAT Central Management est léger et conçu pour une intégration transparente, adapté aux petites organisations ainsi qu'aux grandes entreprises avec des réseaux complexes de terminaux appartenant à l'entreprise et BYOD, et des environnements sécurisés ou limités par la conformité.

Soutien sur mesure

Bénéficiez d'une assistance instantanée de la part de nos experts techniques dans le monde entier, disponibles 24 heures sur 24 et 7 jours sur 7. Nos consultants professionnels veillent à ce que les intégrations et les configurations de produits soient adaptées et personnalisées à votre environnement spécifique.

Secure Accès

Veillez à ce que l'accès des appareils à vos applications en nuage et patrimoniales soit sécurisé, que vous vous connectiez depuis le bureau, le domicile ou d'autres sites distants. Disponible en tant qu'accèsCloud Secure avec intégration SAML IdP et périmètre défini par Software SDP.

Gérer les solutions de sécurité puissantes d'OPSWAT

Sécurité des Endpoint

Protégez les terminaux contre les menaces avancées grâce à une sécurité multicouche et à l'application de la conformité. Garantissez un accès de confiance zéro et empêchez l'infiltration de logiciels malveillants sur tous les appareils.

Sécurité des fichiers

Détectez et éliminez les menaces véhiculées par les fichiers grâce à Deep CDR™ et Metascan™ Multiscanning. Secure fichiers au repos et en mouvement sans ralentir les flux de travail.

Sécurité deSupply Chain Hardware

Protéger les infrastructures critiques en vérifiant l'intégrité des composants matériels. Détecter les modifications non autorisées et prévenir les attaques de la chaîne d'approvisionnement avant le déploiement.

Protection des périphériques Media

Contrôle et sécurisation des supports amovibles grâce à une analyse avancée et à l'application de règles. Empêchez les infections par des logiciels malveillants provenant d'USB, de lecteurs externes et d'autres périphériques.

Comparaison des fonctionnalités et feuille de route

| Caractéristiques | Central Management v8 | Central Management v10 |

|---|---|---|

| Tableau de bord de la solution | ||

| Protection des périphériques Media | - | |

| Sécurité des Endpoint | - | |

| Hardware Supply Chain | - | |

| Sécurité des fichiers | - | |

| Secure Accès | - | |

| Solution de protection des Media périphériques | ||

| MetaDefender Kiosk | - | |

| Protection amovible Media | - | |

| Solution de sécurité pour Endpoint | ||

| Conformité des Endpoint | - | |

| Réglementation et normes | - | |

| Patch Management vulnérabilités et des Patch Management | - | |

| Analyse des Endpoint | - | |

| Solution d'accès Secure | ||

| Méthode SDP : un VPN de nouvelle génération | - | |

| Méthode IdP / IdP MFA : accès Secure grâce à l'intégration d'un fournisseur d'identité | - | |

| Network Access Control from Cloud | - | |

| Accès Secure à Microsoft Entra ID / Office 365 | - | |

| Hardware Supply Chain | ||

| MetaDefender Drive | - | |

| Sécurité des fichiers | ||

| MetaDefender Core | - | |

| MetaDefender ICAP | - | |

| Analyse des logiciels malveillants | ||

| MetaDefender Sandbox | - | |

| Solution Managed File Transfer de Managed File Transfer | ||

| MetaDefender Managed File Transfer (MFT) | - | |

| Produits et caractéristiques | Central Management v8 | Central Management v10 |

|---|---|---|

| MetaDefender Kiosk WindowsK-Series | ||

| Rapport de données visualisées | MetaDefender Kiosk | MetaDefender Kiosk & Endpoints |

| État de santé et de connexion | ||

| Configuration centralisée | Groupe, individu | Gestion des groupes, des individus et des politiques |

| Gestion des licences | ||

| Gestion des certificats | - | |

| MetaDefender Kiosk LinuxL-Series | ||

| Rapport de données visualisées | MetaDefender Kiosk | MetaDefender Kiosk & Endpoints |

| État de santé et de connexion | ||

| Configuration centralisée | Groupe, individu | Gestion des groupes, des individus et des politiques |

| Gestion des licences | Licence pour un seul volume | Licences pour plusieurs volumes |

| MetaDefender Core | ||

| Rapport de données visualisées | ||

| État de santé et de connexion | ||

| Configuration centralisée | Groupe, individu | Gestion des groupes, des individus et des politiques |

| Historique et détails du traitement | ||

| Gestion des licences | ||

| Gestion des certificats | - | |

| MetaDefender Endpoint | ||

| Rapport visualisé sur l'état de santé de l'appareil | - | |

| Surveillance et protection des appareils | - | |

| Configuration centralisée (gestion des groupes et des politiques) | - | |

| Rapport de synthèse personnalisable | - | |

| MetaDefender Drive | ||

| Rapport de données visualisées | - | |

| État de santé et de connexion | ||

| Configuration centralisée (gestion des groupes, des individus et des politiques) | - | |

| Rapport de synthèse personnalisable | - | |

| MetaDefender Managed File Transfer | ||

| Rapport de données visualisées | ||

| État de santé et de connexion | ||

| MetaDefender ICAP Server | ||

| Rapport de données visualisées | ||

| État de santé et de connexion | ||

| Historique et détails du traitement | ||

| Caractéristiques | Central Management v8 | Central Management v10 |

|---|---|---|

| Accès | ||

| User Management | Admin & Co-admin | Admin & Co-admin & Utilisateur final pour SDP |

| Contrôle d'accès | Contrôle d'accès basé sur les rôles | Granularité Contrôle d'accès basé sur le rôle |

| Fournisseur d'identité tiers (SSO - SAML) | - | |

| Rapports personnalisables | ||

| Résumé du compte | - | |

| Protection des périphériques Media | - | |

| Hardware Supply Chain | - | |

| Dispositifs infectés | - | |

| Découverte d'un dispositif inconnu | - | |

| Secure Accès | - | |

| Notifications et journaux | ||

| Notifications personnalisables concernant les comptes, les Endpoint et les produits | - | |

| Journal des événements du compte et du produit | ||

| Caractéristiques | Central Management v8 | Central Management v10 |

|---|---|---|

| Intégration SIEM | ||

| Crochet Web | - | |

| Syslog | - | |

| Journal de stockage AWS S3 | - | |

| Intégration Syslog | - | |

| Complément Splunk | - | |

| Apportez votre propre Cloud | ||

| Place de marché AWS | ||

| Place de marché Azure | ||

| Certification | ||

| Conformité SOC2 | - | |

| ISO/IEC 27001 | - | |

Documentation technique

Pour commencer

Déploiement et utilisation

Soutien

Pour commencer

Déploiement et utilisation

Soutien

Pour commencer

Déploiement et utilisation

Soutien

Exploiter tout le potentiel de nos produits

Ressources recommandées

Rationalisation des opérations avec My OPSWAT Central Management